Paglalarawan ng Cybersecurity

Ang mga gumagawa ng tanyag na antivirus at digital security software na ESET ay natuklasan ang mga umaatake na nagsamantala sa isang kamakailang kahinaan sa Windows OS. Ang pangkat ng pag-hack sa likod ng pag-atake ay pinaniniwalaang nagsasagawa ng cyber-spionage. Kapansin-pansin, hindi ito isang tipikal na target o pamamaraan ng pangkat na pumupunta sa pangalang 'Buhtrap', at samakatuwid ang masamang pagsasamantala ay malakas na nagpapahiwatig na ang pangkat ay maaaring may pivoted.

Kinumpirma ng taga-Slovak na gumagawa ng antivirus na ESET na ang isang pangkat ng hacker na kilala bilang Buhtrap ay nasa likod ng isang kamakailang kahinaan sa Windows OS na araw na pinagsamantalahan sa ligaw. Ang pagtuklas ay medyo nakakainteres at tungkol dito dahil ang mga aktibidad ng pangkat ay malubhang na-curtail ng ilang taon pabalik nang ang pangunahing software code-base ay na-leak sa online. Ang pag-atake ay gumamit ng isang maayos na Windows OS na zero-day na kahinaan na iniulat na magsagawa ng cyber-spionage. Ito ay tiyak na isang patungkol sa bagong pag-unlad pangunahin dahil ang Buhtrap ay hindi kailanman nagpakita ng interes sa pagkuha ng impormasyon. Ang mga pangunahing aktibidad ng pangkat ay nagsasangkot ng pagnanakaw ng pera. Bumalik noong naging aktibo ito, ang pangunahing target ng Buhtrap ay mga institusyong pampinansyal at kanilang mga server. Gumamit ang pangkat ng sarili nitong software at mga code upang ikompromiso ang seguridad ng mga bangko o mga customer nito upang magnakaw ng pera.

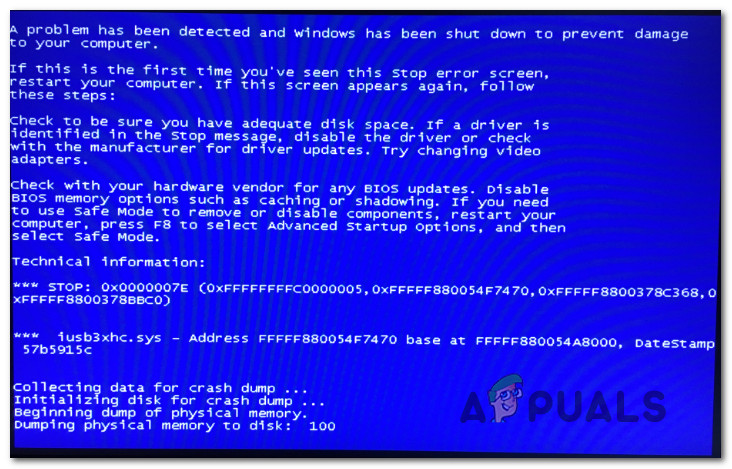

Hindi sinasadya, ang Microsoft ay naglabas lamang ng isang patch upang harangan ang zero-day na kahinaan ng Windows OS. Natukoy ng kumpanya ang bug at na-tag ito CVE-2019-1132 . Ang patch ay bahagi ng Hulyo 2019 na Patch Martes na pakete.

Buhtrap Pivots To Cyber-Espionage:

Kinumpirma ng mga developer ng ESET ang pagkakasangkot ng Buhtrap. Bukod dito, idinagdag pa ng gumagawa ng antivirus na ang pangkat ay kasangkot sa pagsasagawa ng cyber-spionage. Ganap na sumasalungat ito sa anumang dating pagsasamantala ng Buhtrap. Hindi sinasadya, may kamalayan ang ESET sa mga pinakabagong aktibidad ng pangkat, ngunit hindi naibunyag ang mga target ng pangkat.

Kapansin-pansin, maraming mga ahensya ng seguridad ang paulit-ulit na ipinahiwatig na ang Buhtrap ay hindi isang regular na sangkap ng hacker na na-sponsor ng estado. Tiwala ang mga mananaliksik sa seguridad na ang pangkat ay nagpapatakbo nang higit sa lahat mula sa Russia. Madalas itong ihinahambing sa iba pang nakatuon na mga pangkat sa pag-hack tulad ng Turla, Fancy Bears, APT33, at ang Equation Group. Gayunpaman, mayroong isang mahalagang pagkakaiba sa pagitan ng Buhtrap at ng iba pa. Ang pangkat ay bihirang lumitaw o responsable sa mga pag-atake ng hayagan. Bukod dito, ang mga pangunahing target nito ay palaging mga institusyong pampinansyal at ang pangkat ay naghanap ng pera sa halip na impormasyon.

Gumagamit ang pangkat ng Buhtrap ng zero ‑ araw sa pinakabagong mga kampanya sa paniniktik: Ang pananaliksik ng ESET ay nagpapakita ng kilalang pangkat ng krimen na nagsasagawa rin ng mga kampanya sa paniniktik sa nakaraang limang taon Ang post na Buhtrap na pangkat ay gumagamit ng zero ‑ na araw sa pinakabagong mga kampanya sa paniniktik lumitaw muna sa… https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- Shah Sheikh (@shah_sheikh) Hulyo 11, 2019

Ang Buhtrap ay unang lumitaw noong 2014. Ang pangkat ay nakilala pagkatapos na sumunod sa maraming mga negosyo sa Russia. Ang mga negosyong ito ay maliit sa sukat at samakatuwid ang mga heists ay hindi nag-aalok ng maraming kapaki-pakinabang na pagbalik. Gayunpaman, nakakakuha ng tagumpay, nagsimulang mag-target ang pangkat ng mas malaking mga institusyong pampinansyal. Sinimulan ni Buhtrap ang pagpunta matapos na mabantayan nang mabuti at digital na na-secure ang mga bangko ng Russia. Ang isang ulat mula sa Group-IB ay nagpapahiwatig na ang grupo ng Buhtrap ay nagawang lumayo na may higit sa $ 25 milyon. Sa kabuuan, matagumpay na nasalakay ng grupo ang tungkol sa 13 mga bangko ng Russia, inaangkin ang security-company na Symantec . Kapansin-pansin, ang karamihan sa mga digital heist ay matagumpay na naisagawa sa pagitan ng Agosto 2015 at Pebrero 2016. Sa madaling salita, pinagsamantalahan ni Buhtrap ang halos dalawang mga bangko ng Russia bawat buwan.

Ang mga aktibidad ng pangkat ng Buhtrap ay biglang tumigil pagkatapos ng kanilang sariling backdraw ng Buhtrap, isang mapanlikhang binuo na kumbinasyon ng mga tool sa software na lumitaw sa online. Ang mga ulat ay nagpapahiwatig na ang ilang mga kasapi ng pangkat mismo ay maaaring na-leak ang software. Habang ang mga aktibidad ng pangkat ay napahinto, ang pag-access sa makapangyarihang hanay ng mga tool ng software, pinapayagan na lumago ang ilang menor de edad na mga grupo ng pag-hack. Gamit ang nagawang perpekto na software, maraming maliliit na grupo ang nagsimulang magsagawa ng kanilang pag-atake. Ang pangunahing kawalan ay ang napakaraming pag-atake na naganap gamit ang Buhtrap backdoor.

Mula nang tumagas ang backuhod ng Buhtrap, aktibong nag-pivot ang grupo sa pagsasagawa ng mga cyber-atake na may ganap na naiibang intensyon. Gayunpaman, inaangkin ng mga mananaliksik ng ESET na nakita nila ang mga taktika ng paglipat ng pangkat mula pa noong Disyembre 2015. Tila, sinimulan ng pangkat ang pag-target sa mga ahensya at institusyon ng gobyerno, sinabi ng ESET, 'Palaging mahirap na maiugnay ang isang kampanya sa isang partikular na artista kapag ang kanilang mga tool 'source code ay malayang magagamit sa web. Gayunpaman, habang naganap ang paglilipat sa mga target bago tumagas ang source code, sinusuri namin nang may mataas na kumpiyansa na ang parehong tao sa likod ng unang pag-atake ng Buhtrap malware laban sa mga negosyo at bangko ay kasangkot din sa pag-target sa mga institusyong pang-gobyerno. '

Ang Buhtrap ay sigurado na may isang kakaibang evolution…. mula sa pagnanakaw ng $ 25M mula sa mga bangko ng Russia… hanggang sa pagsasagawa ng mga operasyon sa cyber-spionage. Ito ba ang epekto ng bogachev? pic.twitter.com/nuQ7ZKPU1Y

- Catalin Cimpanu (@campuscodi) Hulyo 11, 2019

Ang mga mananaliksik ng ESET ay nagawang iangkin ang kamay ng Buhtrap sa mga pag-atake na ito sapagkat nakilala nila ang mga pattern at natuklasan ang maraming pagkakapareho sa paraan ng pag-atake. 'Bagaman naidagdag ang mga bagong tool sa kanilang arsenal at ang mga pag-update ay inilalapat sa mga mas matanda, ang Mga taktika, Mga Diskarte, at Pamamaraan (TTP) na ginamit sa iba't ibang mga kampanya sa Buhtrap ay hindi nagbago nang malaki sa lahat ng mga taon.'

Gumamit ang Buhtrap ng Isang Windows OS Zero-Day Vulnerability Na Maaaring Maibili Sa The Dark Web?

Nakatutuwang pansinin ang grupo ng Buhtrap na ginamit ang kahinaan sa loob ng operating system ng Windows na sariwa. Sa madaling salita, ang pangkat ay nagpakalat ng isang depekto sa seguridad na karaniwang na-tag na 'zero-day'. Ang mga bahid na ito ay karaniwang hindi naipadala at hindi madaling magamit. Hindi sinasadya, ang pangkat ay gumamit ng mga kahinaan sa seguridad sa Windows OS dati. Gayunpaman, karaniwang umaasa sila sa iba pang mga pangkat ng hacker. Bukod dito, ang karamihan sa mga pagsasamantala ay may mga patch na naibigay ng Microsoft. Malamang na ang grupo ay nagpatakbo ng mga paghahanap na naghahanap para sa hindi na-send na mga makina ng Windows upang makalusot.

Ito ang unang kilalang halimbawa kung saan ang mga operator ng Buhtrap ay gumamit ng isang hindi naipadala na kahinaan. Sa madaling salita, gumamit ang pangkat ng tunay na zero-day na kahinaan sa loob ng Windows OS. Dahil malinaw na kulang sa kinakailangang skillset ang pangkat upang matuklasan ang mga bahid sa seguridad, lubos na naniniwala ang mga mananaliksik na ang grupo ay maaaring bumili ng pareho. Si Costin Raiu, na namumuno sa Koponan sa Pananaliksik at Pagsusuri sa Global sa Kaspersky, ay naniniwala na ang zero-day na kahinaan ay mahalagang isang 'pagtaas ng pribilehiyo' na kapintasan na ipinagbibili ng isang nagsasamantala na broker na kilala bilang Volodya. Ang pangkat na ito ay mayroong kasaysayan ng pagbebenta ng mga zero-day na pagsasamantala sa parehong mga cybercrime at nation-state group.

Buhtrap #Malware na may karaniwang pattern (at laki) ng base64 na naka-encode na maipapatupad na naka-embed sa doc file. https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- marc ochsenmeier (@ochsenmeier) Hulyo 11, 2019

Mayroong mga alingawngaw na inaangkin ang pivot ng Buhtrap sa cyber-spionage ay maaaring pinamahalaan ng intelihensiya ng Russia. Bagaman hindi napatunayan, maaaring maging tumpak ang teorya. Maaaring posible na ang Russian intelligence service ay nagrekrut ng Buhtrap upang maniktik para sa kanila. Ang pivot ay maaaring maging bahagi ng isang kasunduan upang patawarin ang mga nakaraang pagkakasala ng pangkat kapalit ng sensitibong data ng korporasyon o gobyerno. Ang departamento ng intelihensiya ng Russia ay pinaniniwalaang naayos ang nasabing malakihan sa pamamagitan ng mga pangkat ng pag-hack ng third-party noong nakaraan. Inaangkin ng mga mananaliksik sa seguridad na ang Russia ay regular ngunit impormal na nagrekrut ng mga indibidwal na may talento upang subukan at tumagos sa seguridad ng ibang mga bansa.

Kapansin-pansin, noong 2015, ang Buhtrap ay pinaniniwalaan na kasangkot sa mga operasyon sa cyber-spionage laban sa mga gobyerno. Ang mga pamahalaan ng Silangang Europa at mga bansa sa Gitnang Asya ay regular na inaangkin na ang mga hacker ng Russia ay nagtangkang tumagos sa kanilang seguridad sa maraming okasyon.

Mga tag Cybersecurity