Mozilla Firefox Browser. Mozilla

Inaasahan na ipakilala ng Mozilla Firefox ang dalawang bagong tampok sa susunod na patch nito: DNS over HTTPs (DoH) at Trusted Recursive Resolver (TRR) na sinusubukan nito sa panggabi ng web browser. Ang huli ay itinaguyod ng Mozilla na may tiyak na pansin sa seguridad. Sinusubukan ng paglabas na ito na i-override ang mga naka-configure na DNS server sa Cloudflare. Ang pakikipagsosyo na ito ay nakatanggap ng matindi na pagpuna para sa paglabag sa seguridad dahil ang pag-overhaul na ito ay nagbibigay-daan sa Cloudflare na ma-access ang lahat ng mga kahilingan sa DNS at ang impormasyong kanilang kinakailangan.

Upang maunawaan kung bakit ang pagpapakilala ng sinusuportahan ng Cloudflare na TRR ay isinasaalang-alang sa ganitong paraan ng mga kritiko, unang mahalaga na maunawaan ang pagpapaandar ng DNS. Ino-convert ng DNS ang pangalan ng iyong computer sa isang IP address na kumokonekta sa server ng website na sinusubukan mong i-access na pagkatapos ay nagbabalik ng eksaktong IP address para kumonekta ang iyong computer upang makapagtatag ng access. Nangangahulugan ito na naglalaman ang iyong komunikasyon sa DNS ng lahat ng impormasyon tungkol sa iyong computer at kung saan ito kumokonekta. Hindi ito karaniwang itinuturing na isang paglabag sa privacy dahil ito ay kung paano gumagana ang mekanismo ng koneksyon at dahil ang iyong mga Tagabigay ng Serbisyo sa Internet (ISP) ay mayroong sariling mga DNS server, maaari pa rin nilang ma-access ang impormasyong ito sa iyong bahagi.

Bakit interesado si Mozilla na maglagay ng isa pang DNS protocol sa paraan ng mayroon nang protokol ng iyong ISP noon? Tila na sa TRR, sinusubukan ni Mozilla na i-encrypt sa https ang dating hindi naka-encrypt na komunikasyon sa DNS sa ISP. Gayunpaman, hindi talaga ito kinakailangan dahil ang mga DNS server na regular na nakikipag-usap sa amin ay lokal at ang tanging punto ng paniktik o pag-atake ay kailangan ding maging isang lokal na vector.

Sinusubukan ng TRR ng Mozilla na i-encrypt ang impormasyong ito anuman sa pamamagitan ng pakikipagsosyo sa Cloudflare. Nangangahulugan ito na kung saan ang pag-aalala ay nakalatag ng ISP na ma-access ang nasabing impormasyon sa pagba-browse, mas madali na ngayon ang Cloudflare upang maniktik sa iyong aktibidad sa pagba-browse. Kahit na ang tampok na ito ay nagdaragdag ng seguridad ng gumagamit sa hindi pamilyar o mga pampublikong network kung saan ang mga scam sa phishing ay maaaring nakawin ang iyong personal na impormasyon at ipadala ito sa mga umaatake, hindi ito isinasaalang-alang upang magdagdag ng anumang halaga sa mga home network na dahilan kung bakit nakatanggap ito ng pintas para sa mapanlinlang sa ilalim ng tatak ng seguridad. Dahil ang mga ahensya ng gobyerno ay nagtataglay ng ligal na karapatang humiling ng gayong impormasyon mula sa Cloudflare, ang privacy ng mga gumagamit ay nasa peligro sa ilalim ng payong ng idinagdag na layer ng seguridad.

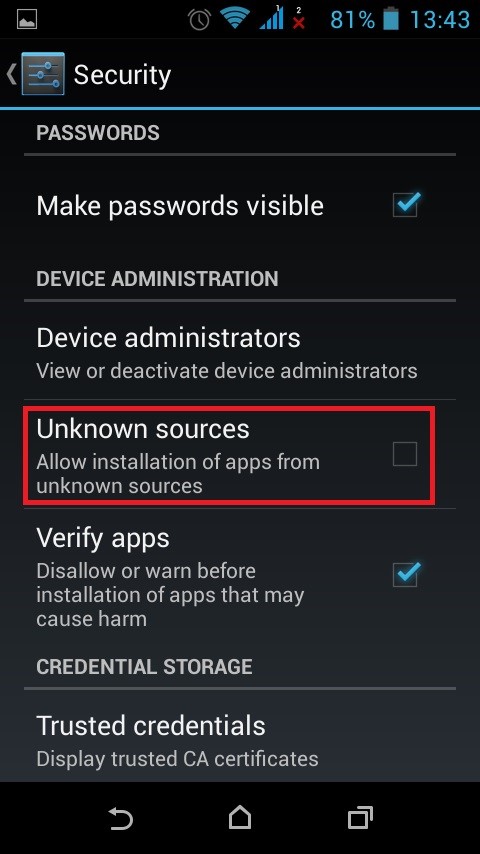

TRR ay maaaring matatagpuan sa nightly build ng browser sa ngayon. Maaaring patayin ng mga gumagamit ang TRR sa pamamagitan ng pagpasok ng tungkol sa: config sa address bar ng browser, naghahanap ng network.trr, at setting ng network.trr.mode = 5.