Ang Encrypt ay isang Linux Foundation Collaborative Project, bukas na awtoridad sa sertipiko, na ibinigay ng Internet Security Research Group. Libre para sa sinumang nagmamay-ari ng isang domain name upang magamit ang Let's Encrypt upang makakuha ng isang pinagkakatiwalaang sertipiko. Ang kakayahang i-automate ang proseso ng pag-renew, pati na rin ang pagtatrabaho upang gawing mas madaling i-install at i-configure. Tulungan panatilihing ligtas ang mga site, at isulong ang mga kasanayan sa seguridad ng TLS. Panatilihin ang transparency, na may lahat ng mga sertipiko na magagamit ng publiko para sa inspeksyon. Pahintulutan ang iba na gamitin ang kanilang mga isyu sa pag-isyu at pag-renew bilang isang bukas na pamantayan.

Mahalaga, sinusubukan nating Encrypt na gawing hindi umaasa ang seguridad sa mga nakakatawang hoops na ginawa ng malaki, para sa mga samahan ng kita. (Masasabi mong naniniwala ako sa bukas na mapagkukunan, at ito ang bukas na mapagkukunan na pinakamahusay ito).

Mayroong dalawang mga pagpipilian: i-download ang pakete at i-install mula sa mga repository, o pag-install ng certbot-auto wrapper (dating letsencrypt-auto) mula sa letsencrypt nang direkta.

Upang mag-download mula sa mga repository

sudo apt-get install letsencrypt -y

Kapag natapos na ang pag-install, oras upang makuha ang iyong cert! Gumagamit kami ng sertipikong standalone na pamamaraan, na nagbibigay ng isang halimbawa ng isang server para lamang sa pagkuha ng iyong sertipiko.

sudo letsencrypt certonly –standalone –d example.com -d subdomain.example.com -d othersubdomain.example.com

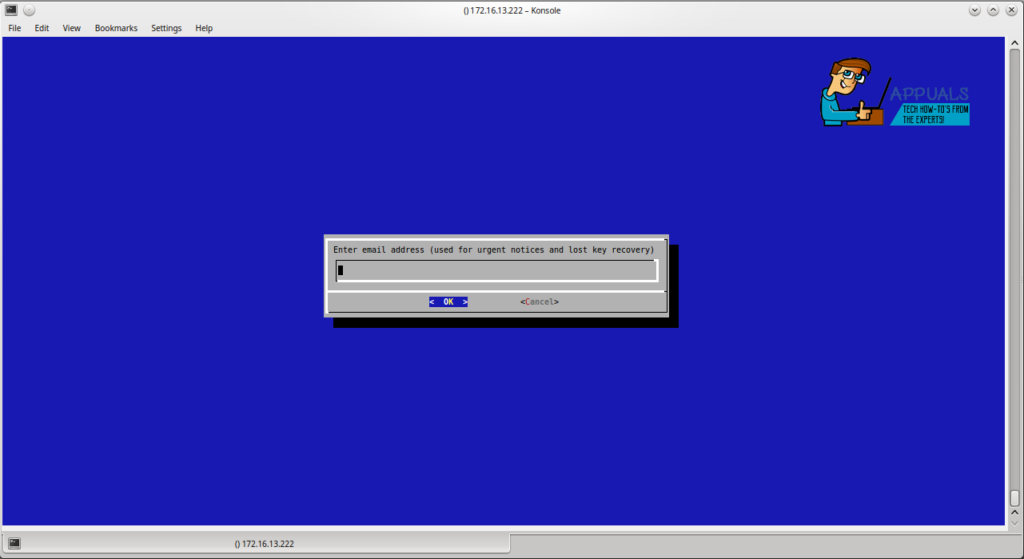

Ipasok ang iyong email at sumang-ayon sa mga tuntunin ng serbisyo. Dapat mayroon ka ngayong isang sertipiko na mabuti para sa bawat isa sa mga domain at sub-domain na iyong ipinasok. Hinahamon ang bawat domain at sub-domain, kaya kung wala kang isang record ng dns na tumuturo sa iyong server, mabibigo ang kahilingan.

Kung nais mong subukan ang proseso, bago makuha ang iyong tunay na sertipiko, maaari kang magdagdag ng –test-cert bilang isang pagtatalo pagkatapos ng sertipiko. Tandaan: –Na-install ng test-cert ang isang hindi wastong sertipiko. Maaari mong gawin ito ng isang walang limitasyong bilang ng mga beses, subalit kung gumamit ka ng mga live certs mayroong isang limitasyon sa rate.

Ang mga domain ng wild card ay hindi suportado, at hindi rin mukhang suportado ang mga ito. Ang ibinigay na dahilan ay dahil ang proseso ng sertipiko ay libre, maaari kang humiling ng maraming kailangan mo. Gayundin, maaari kang magkaroon ng maraming mga domain at sub-domain sa parehong sertipiko.

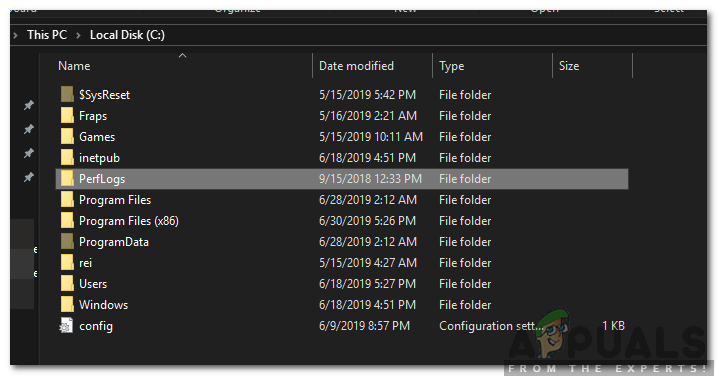

Ang paglipat sa pagsasaayos ng NGINX upang magamit ang aming bagong nakuha na sertipiko! Para sa landas sa sertipiko, ginagamit ko ang aktwal na landas, sa halip na isang regular na expression.

Mayroon kaming SSL, maaari ring mai-redirect ang lahat ng aming trapiko dito. Ginagawa lang iyon ng unang seksyon ng server. Naitakda ko upang mai-redirect ang lahat ng trapiko, kabilang ang mga sub-domain, sa pangunahing domain.

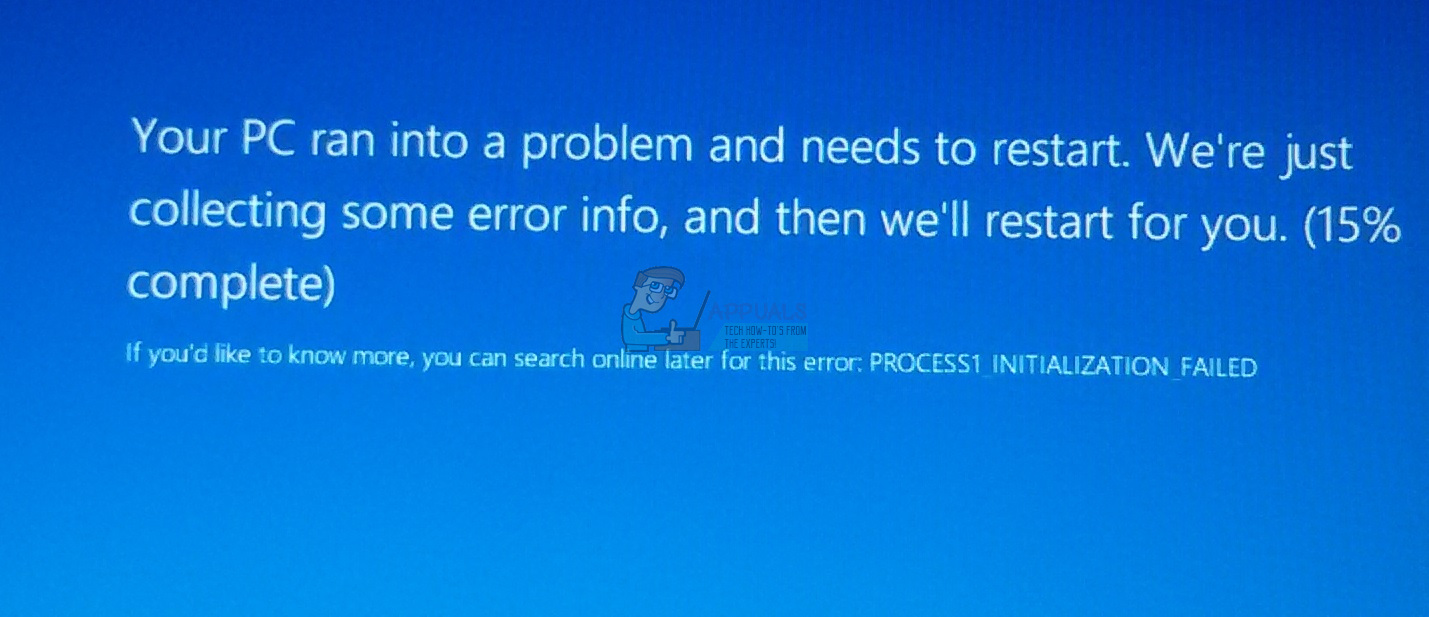

Kung gumagamit ka ng Chrome at huwag paganahin ang nakalista sa itaas na mga ssl cipher, makakakuha ka ng err_spdy_inade sapat_transport_security. Kailangan mo ring i-edit ang nginx conf file upang magmukhang ganito upang magtrabaho sa paligid ng isang depekto sa seguridad sa gzip

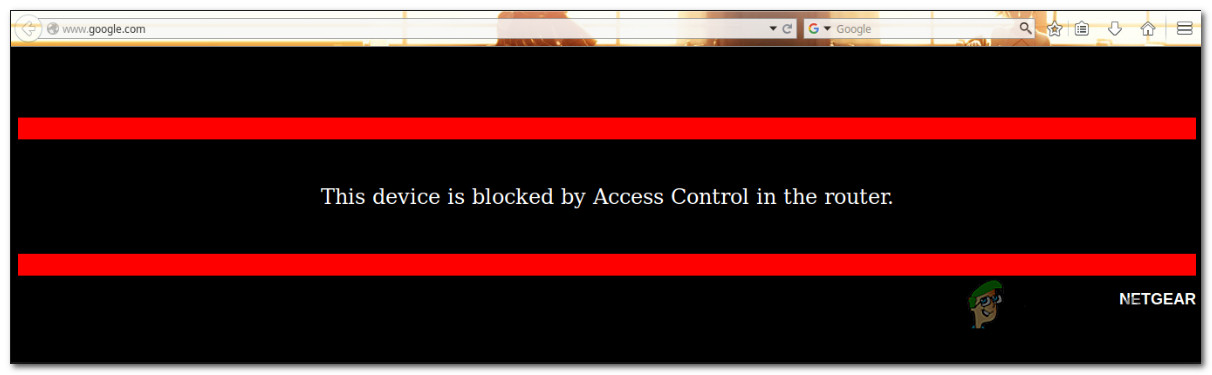

Dapat mong malaman na nakakakuha ka ng isang bagay tulad ng tinanggihan na pag-access - kailangan mong i-double check kung tama ang server_name (at ugat). Kakatapos ko lang patok ang ulo ko sa pader hanggang sa mawala ako. Sa kabutihang palad sa aking mga bangungot sa server, kasama ang sagot - nakalimutan mong itakda ang iyong direktoryo ng ugat! Duguan at namula, inilagay ko ang ugat at narito, ang aking kaibig-ibig na index.

Kung naglalakad ka upang mag-set up para sa magkakahiwalay na mga sub-domain, maaari mong gamitin

Sasabihan ka upang lumikha ng isang password para sa username (dalawang beses).

sudo service nginx restart

Ngayon ay magagawa mong i-access ang iyong site mula sa kahit saan gamit ang isang username at password, o lokal na wala. Kung nais mong palaging magkaroon ng isang hamon sa password, alisin ang payagan 10.0.0.0/24; # Baguhin sa iyong lokal na linya ng network.

Isip ang spacing para sa auth_basic, kung hindi ito tama, makakakuha ka ng isang error.

Kung mayroon kang maling password na-hit ka sa isang 403

Isang huling item na kailangan naming gawin, mag-set up ng autorenewal ng mga SSL certs.

Para dito ang isang simpleng trabaho sa cron ay ang tamang tool para sa trabaho, ilalagay namin ito bilang root user upang maiwasan ang mga error sa pahintulot

(sudo crontab -l 2> / dev / null; echo ‘0 0 1 * * letsencrypt renew’) | sudo crontab -

Ang dahilan para sa paggamit / dev / null ay upang matiyak na maaari kang sumulat sa crontab, kahit na ang isa ay hindi dating mayroon.

Basahin ang 3 minuto