MySQL

Ang isang nakatuon na pangkat ng mga hacker ay nagpapatakbo ng isang medyo simple ngunit paulit-ulit na paghahanap para sa mga database ng MySQL. Pagkatapos ay naka-target ang mga nakakasugat na database para sa pag-install ng ransomware. Ang mga admin ng MySQL server na nangangailangan ng pag-access sa kanilang mga database mula sa malayo ay kailangang maging labis na maingat.

Ang mga hacker ay nagpapatakbo ng isang pare-pareho na paghahanap sa buong internet. Ang mga hacker na ito, na pinaniniwalaang matatagpuan sa Tsina, ay naghahanap ng mga server ng Windows na nagpapatakbo ng mga database ng MySQL. Maliwanag na nagpaplano ang pangkat sa mahawahan ang mga sistemang ito sa GandCrab ransomware .

Ang Ransomware ay sopistikadong software na nagla-lock ang tunay na may-ari ng mga file at hinihingi ang pagbabayad upang ipadala sa isang digital key. Nakatutuwang pansinin na ang mga cyber-security firm ay hindi pa nakakakita ng anumang banta ng aktor hanggang ngayon na sinalakay ang mga server ng MySQL na tumatakbo sa mga system ng Windows partikular na mahawahan sila ng ransomware. Sa madaling salita, hindi pangkaraniwan para sa mga hacker na maghanap ng mga mahina na database o server at mai-install ang nakakahamak na code. Ang normal na kasanayan na karaniwang sinusunod ay isang sistematikong pagtatangka sa pagnanakaw ng data habang sinusubukang iwasan ang pagtuklas.

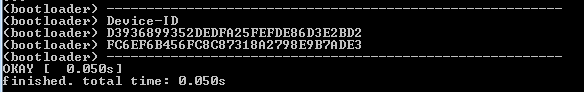

Ang pinakabagong pagtatangka sa pag-crawl sa internet na naghahanap ng mga mahihinang database ng MySQL na tumatakbo sa mga system ng Windows ay natuklasan ni Andrew Brandt, Principal Researcher sa Sophos. Ayon kay Brandt, ang mga hacker ay tila nagba-scan para sa mga database ng MySQL na naa-access sa internet na tatanggap ng mga utos ng SQL. Suriin ng mga parameter ng paghahanap kung nagpapatakbo ang mga system ng Windows OS. Sa paghahanap ng ganoong sistema, gumagamit ang mga hacker ng nakakahamak na mga utos ng SQL upang magtanim ng isang file sa mga nakalantad na server. Ang impeksyon, sa sandaling matagumpay, ay ginagamit sa ibang petsa upang mag-host ng GandCrab ransomware.

Ang pinakabagong mga pagtatangka na ito ay tungkol sa dahil ang Sophos mananaliksik pinamamahalaang upang subaybayan ang mga ito pabalik sa isang remote server na maaaring maging isa sa marami. Malinaw, ang server ay may isang bukas na direktoryo na nagpapatakbo ng server software na tinatawag na HFS, na isang uri ng HTTP File Server. Nag-aalok ang software ng mga istatistika para sa mga nakakahamak na kargamento ng umaatake.

Sa pagtalakay sa mga natuklasan, sinabi ni Brandt, 'Lumilitaw ang server na ipahiwatig ang higit sa 500 mga pag-download ng sample na nakita ko ang pag-download ng MySQL honeypot (3306-1.exe). Gayunpaman, ang mga sample na pinangalanang 3306-2.exe, 3306-3.exe, at 3306-4.exe ay magkapareho sa file na iyon. Sama-sama na binilang, mayroong halos 800 mga pag-download sa limang araw mula nang mailagay ito sa server na ito, pati na rin higit sa 2300 na pag-download ng iba pang (mga isang linggo na mas matanda) na sample ng GandCrab sa bukas na direktoryo. Kaya't habang hindi ito isang partikular na napakalaking o laganap na pag-atake, nagdudulot ito ng isang seryosong peligro sa mga admin ng MySQL server na naglagay ng butas sa firewall para sa port 3306 sa kanilang database server na maabot ng labas ng mundo '

Nakatitiyak na tandaan na ang bihasang mga server ng server ng MySQL ay bihirang maling pag-configure ng kanilang mga server, o ang pinakapangit, naiwan ang kanilang mga database nang walang mga password. Gayunpaman, ang mga ganitong pagkakataon ay hindi bihira . Tila, ang layunin ng mga paulit-ulit na pag-scan ay tila sa oportunistang pagsasamantala sa mga maling configure na mga system o database na walang mga password.

![[NAIayos] Gdi32full.dll Ay Nawawala ang Error](https://jf-balio.pt/img/how-tos/86/gdi32full-dll-is-missing-error.png)