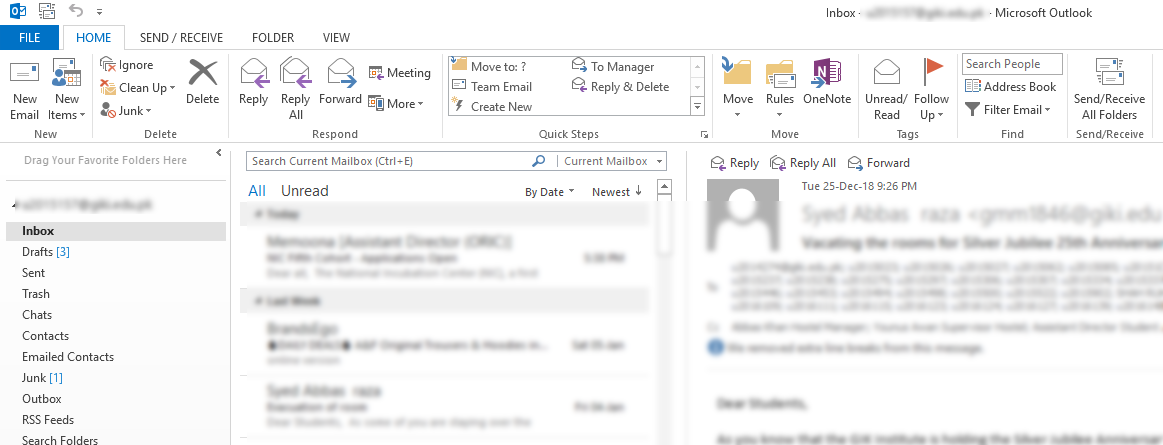

Halimbawa ng isang PC na walang isang pinagsamang tampok na Bluetooth

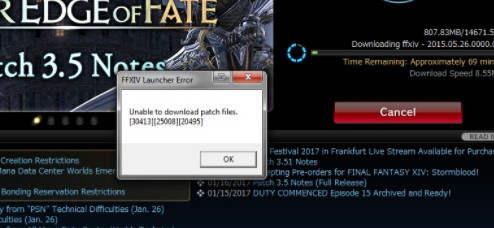

Ayon sa isang ulat mula sa theHackerNews Ang mga mananaliksik sa seguridad ay nakakita ng isang bagong kahinaan sa mga Bluetooth chip na maaaring mailantad ang milyun-milyong mga gumagamit sa malalayong pag-atake. Ang kahinaan ay natuklasan ng mga mananaliksik sa security firm ng Israel na Armis at tinawag na ngayon bilang PagdurugoBit .

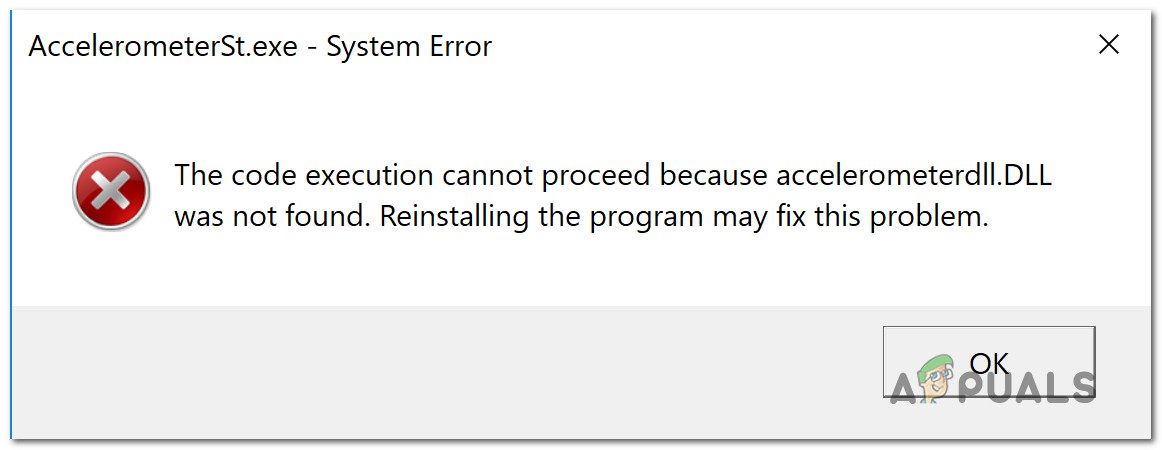

Ang unang kahinaan ay nakilala bilang CVE-2018-16986 at umiiral sa mga TI chips CC2640 at CC2650 . Nakakaapekto ang kahinaan sa mga access point ng Wi-Fi ng Cisco at Meraki at sinasamantala ang butas sa mga Bluetooth chip. Pinapayagan ng kahinaan ang mga magsasalakay na mag-overload ang maliit na tilad na nagdudulot ng katiwalian sa memorya at pinapayagan ang isang umaatake na magpatakbo ng nakakahamak na code sa isang apektadong aparato.

Una, ang nagsasalakay ay nagpapadala ng maraming benign na mga mensahe sa broadcast ng BLE, na tinatawag na Advertising Packets, na itatabi sa memorya ng mahina na BLE chip sa na-target na aparato.

Susunod, nagpapadala ang umaatake sa overflow packet, na isang karaniwang packet ng advertising na may isang banayad na pagbabago - isang tukoy na piraso sa header nito na naka-ON sa halip na naka-off. Ang bit na ito ay sanhi ng maliit na tilad na maglaan ng impormasyon mula sa packet ng isang mas malaking puwang kaysa sa talagang kinakailangan nito, na nagpapalitaw ng isang overflow ng kritikal na memorya sa proseso.

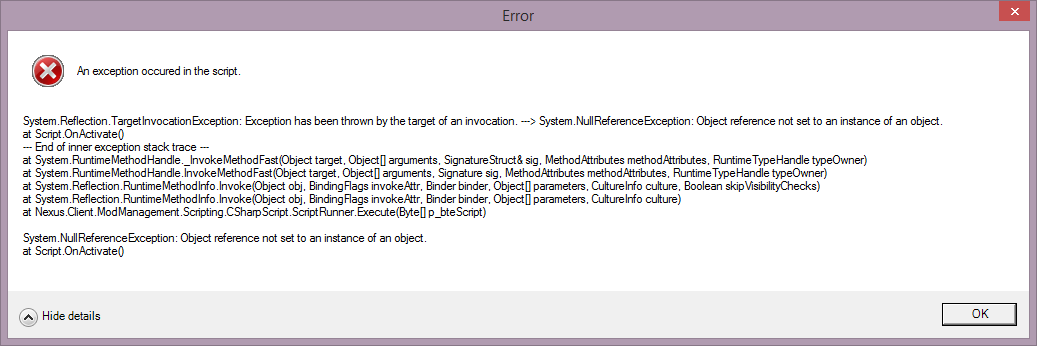

Ang pangalawang kahinaan ay nakilala bilang CVE-2018-7080, nakatira sa CC2642R2, CC2640R2, CC2640, CC2650, CC2540, at CC2541 TI, at nakakaapekto sa access point ng Wi-Fi ng Aruba na Serye 300. Papayagan ng kahinaan na ito ang isang hacker na makapaghatid ng isang nakakahamak mag-update nang hindi nalalaman ng gumagamit tungkol dito.

Bilang default, ang tampok na OAD ay hindi awtomatikong na-configure upang matugunan ang mga ligtas na pag-update ng firmware. Pinapayagan nito ang isang simpleng mekanismo ng pag-update ng firmware na tumatakbo sa BLE chip sa isang transaksyon ng GATT.

Ang isang magsasalakay ay maaaring kumonekta sa BLE chip sa isang mahina na access point at mag-upload ng isang nakakahamak na firmware na naglalaman ng sariling code ng umaatake, na mabisang pinapayagan ang isang ganap na muling pagsulat ng operating system nito, at sa gayon ay makakakuha ng ganap na kontrol dito.

Ang magandang balita ay ang lahat ng mga kahinaan ay iniulat ni Armis noong Hunyo 2018 sa mga responsableng kumpanya at na-patch mula pa noon. Bukod dito, kapwa binanggit ng parehong Cisco at Aruba na ang kanilang mga aparato ay hindi pinagana ang Bluetooth bilang default. Walang vendor ang may kamalayan sa sinumang aktibong nagsasamantala sa anuman sa mga zero-day na kahinaan na ito sa ligaw.

Mga tag Bluetooth Kakulangan sa Kaligtasan