Koponan ng SpectreOps, Steve Borosh

Ang isang kamakailang post sa blog mula sa site ng koponan ng SpecterOps ay pinalawak sa kung paano ang mga crackers ay maaaring hypothetically lumikha ng nakakahamak na .ACCDE na mga file at gamitin ang mga ito bilang isang phishing vector sa mga taong naka-install ang Microsoft Access Database. Gayunpaman, higit na mahalaga, binigyang diin nito na ang mga Microsoft Access Macro (MAM) na mga shortcut ay maaaring magamit bilang isang vector ng pag-atake din.

Direktang naka-link ang mga file na ito sa isang Access macro, at nasa paligid na sila mula pa noong panahon ng Office 97. Ipinakita ng dalubhasa sa seguridad na si Steve Borosh na ang anumang maaaring mai-embed sa isa sa mga mga shortcut na ito. Pinapatakbo nito ang gamut mula sa isang simpleng macro hanggang sa pamamagitan ng mga payload na naglo-load .NET na pagpupulong mula sa mga file ng JScript.

Sa pamamagitan ng pagdaragdag ng isang tawag sa pag-andar sa isang macro kung saan ang iba ay maaaring nagdagdag ng isang subroutine, napilitan ni Borosh na ipatupad ang di-makatwirang pagpapatupad ng code. Ginamit lamang niya ang isang drop down box upang pumili ng code na tatakbo at pumili ng isang function na macro.

Pinapayagan ng mga pagpipilian ng Autoexec na tumakbo ang macro sa sandaling mabuksan ang dokumento, kaya't hindi nito kailangang humingi ng pahintulot sa gumagamit. Ginamit noon ni Borosh ang pagpipiliang 'Gumawa ng ACCDE' sa Access upang lumikha ng isang maipapatupad na bersyon ng database, na nangangahulugang ang mga gumagamit ay hindi magagawang i-audit ang code kahit na nais nila.

Habang ang ganitong uri ng file ay maaaring maipadala bilang isang attachment sa email, sa halip nakita ni Borosh na mas epektibo ito upang lumikha ng isang solong shortcut sa MAM na na-link nang malayuan sa ACCDE autoexec database upang mapatakbo ito sa Internet.

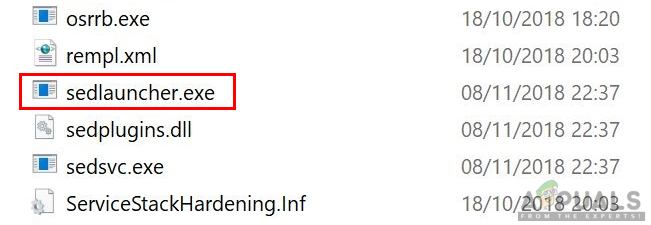

Matapos i-drag ang macro sa desktop upang lumikha ng isang shortcut, naiwan siya ng isang file na walang gaanong karne dito. Gayunpaman, ang pagbabago ng variable ng DatabasePath sa shortcut ay nagbigay sa kanya ng kalayaan na kumonekta sa isang remote server at kunin ang file na ACCDE. Muli, magagawa ito nang walang pahintulot ng gumagamit. Sa mga machine na may port 445 na binuksan, maaari pa itong gawin sa SMB sa halip na HTTP.

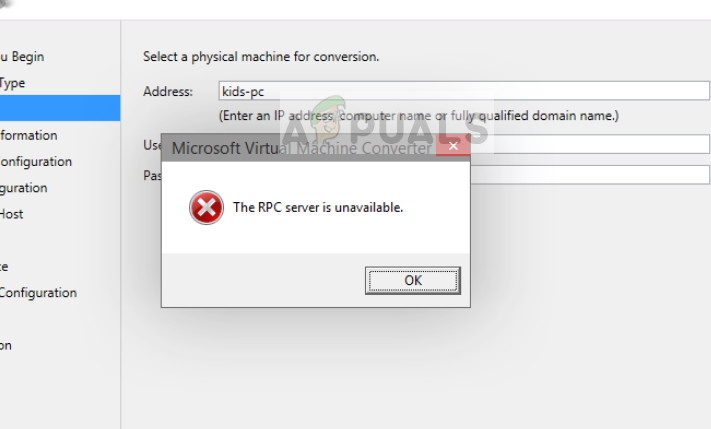

Hinahadlangan ng Outlook ang mga file ng MAM bilang default, kaya't sinabi ni Borosh na ang isang cracker ay maaaring mag-host ng isang link sa phishing sa isang hindi nakapipinsalang email at gumamit ng social engineering upang makakuha ng isang gumagamit na kunin ang file mula sa malayo.

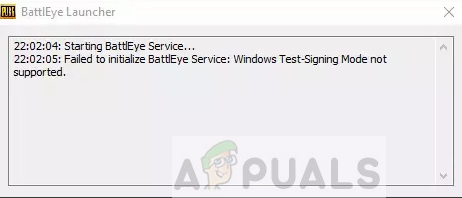

Hindi sila uudyok ng Windows ng isang babala sa seguridad sa sandaling buksan nila ang file sa gayon ay pinapayagan ang code na maipatupad. Maaaring sa pamamagitan ng ilang mga babala sa network, ngunit maraming mga gumagamit ay maaaring balewalain lamang ang mga ito.

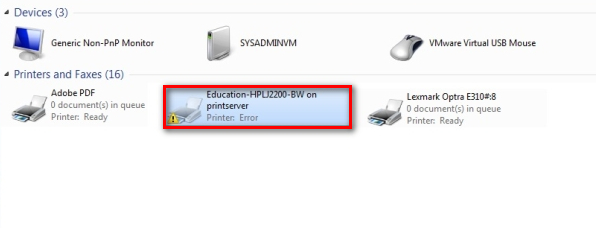

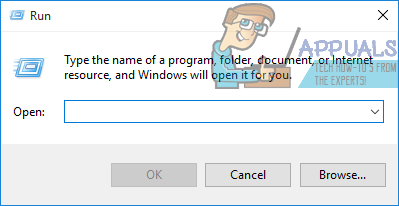

Habang ang bitak na ito ay tila mapanlinlang na madaling isagawa, ang pagpapagaan ay madali ring mapanlinlang. Nagawang hadlangan ni Borosh ang macro execution mula sa Internet sa pamamagitan lamang ng pagtatakda ng sumusunod na key ng pagpapatala:

Computer HKEY_CURRENT_USER Software Microsoft Office 16.0 Access Security blockcontentexcementfrominternet = 1

Ang mga gumagamit na may maraming mga produkto sa Opisina ay, gayunpaman, kailangang magsama ng magkakahiwalay na mga pangunahing entry sa pagpapatala para sa bawat tila.

Mga tag Security sa Windows