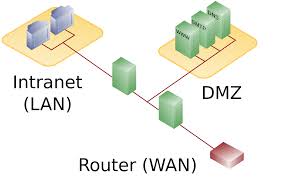

Sa seguridad ng computer, ang isang DMZ (kung minsan ay tinutukoy bilang isang perimeter networking) ay isang pisikal o lohikal na subnetwork na naglalaman at naglalantad ng mga panlabas na serbisyo na nakaharap sa isang samahan sa isang mas malaking hindi pinagkakatiwalaang network, karaniwang ang Internet. Ang layunin ng isang DMZ ay upang magdagdag ng isang karagdagang layer ng seguridad sa isang lokal na network area (LAN) ng isang samahan; ang isang panlabas na umaatake ay may access lamang sa kagamitan sa DMZ, kaysa sa anumang iba pang bahagi ng network. Ang pangalan ay nagmula sa salitang 'demilitarized zone', isang lugar sa pagitan ng mga estado ng bansa kung saan hindi pinahintulutan ang aksyon ng militar.

Karaniwang kasanayan na magkaroon ng isang firewall at demilitarized zone (DMZ) sa iyong network ngunit maraming mga tao kahit na ang mga propesyonal sa IT ay hindi talaga nauunawaan kung bakit, maliban sa ilang hindi malinaw na ideya ng semi-security.

Karamihan sa mga negosyo na nagho-host ng kanilang sariling mga server ay nagpapatakbo ng kanilang mga network na may isang DMZ na matatagpuan sa perimeter ng kanilang network, kadalasang tumatakbo sa isang hiwalay na firewall bilang isang semi-trust na lugar para sa mga system na nakikipag-ugnayan sa labas ng mundo.

Bakit mayroon ang mga nasabing mga zone at kung anong mga uri ng mga system o data ang dapat na nasa kanila?

Upang mapanatili ang totoong seguridad, mahalagang malinaw na maunawaan ang layunin ng isang DMZ.

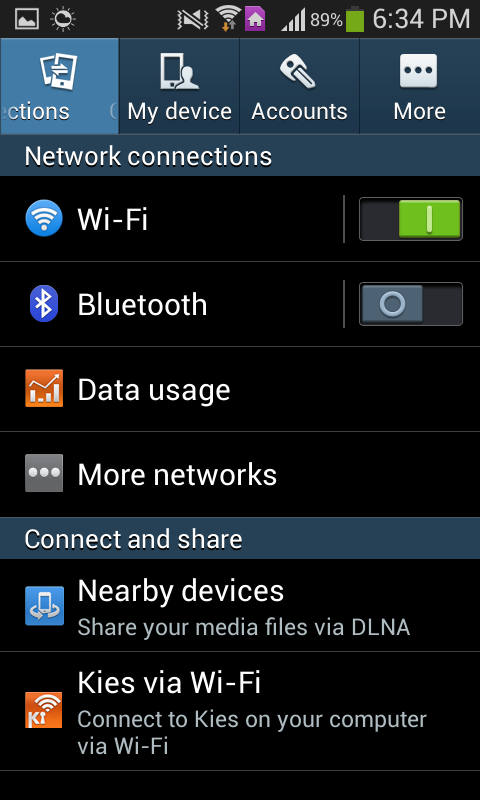

Karamihan sa mga firewall ay mga aparatong seguridad sa antas ng network, karaniwang isang appliance o isang appliance kasabay ng kagamitan sa network. Inilaan ang mga ito upang magbigay ng isang butil na paraan ng kontrol sa pag-access sa isang pangunahing punto sa isang network ng negosyo. Ang DMZ ay isang lugar ng iyong network na pinaghiwalay mula sa iyong panloob na network at sa Internet ngunit nakakonekta sa pareho.

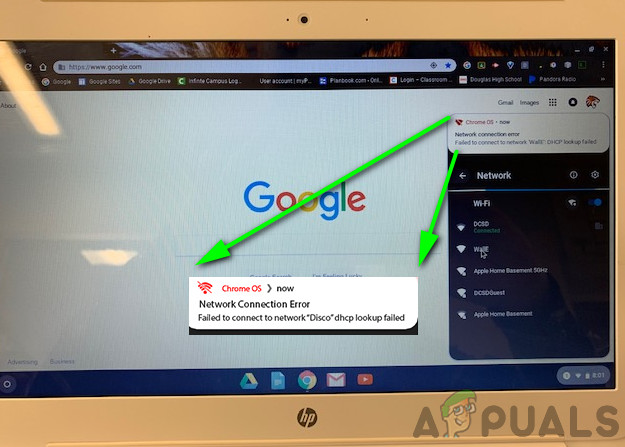

Ang isang DMZ ay inilaan upang mag-host ng mga system na dapat ma-access sa Internet ngunit sa iba't ibang paraan kaysa sa iyong panloob na network. Ang antas ng pagkakaroon sa Internet sa antas ng network ay kinokontrol ng firewall. Ang antas ng pagkakaroon sa Internet sa antas ng aplikasyon ay kinokontrol ng software at talagang isang kombinasyon ng Web server, operating system, pasadyang aplikasyon, at madalas na software ng database.

Karaniwang pinapayagan ng DMZ ang pinaghihigpitang pag-access mula sa Internet at mula sa panloob na network. Panloob na mga gumagamit ay dapat na mag-access ng mga system sa loob ng DMZ upang mag-update ng impormasyon o upang magamit ang data na nakalap o naproseso doon. Inilaan ang DMZ na payagan ang publiko na mag-access sa impormasyon sa pamamagitan ng Internet, ngunit sa limitadong paraan. Ngunit dahil may pagkakalantad sa Internet at isang mundo ng mga taong mapanlikha, may isang kasalukuyang panganib na ang mga sistemang ito ay maaaring makompromiso.

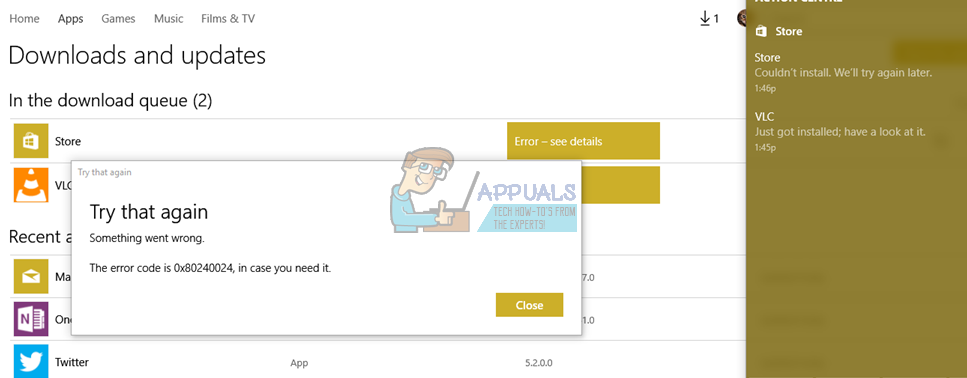

Ang epekto ng kompromiso ay dalawa: una, ang impormasyon sa mga nakalantad na (mga) system ay maaaring mawala (ibig sabihin, nakopya, nawasak, o masira) at pangalawa, ang system mismo ay maaaring magamit bilang isang platform para sa karagdagang pag-atake sa mga sensitibong panloob na system.

Upang mapagaan ang unang panganib, dapat payagan lamang ng DMZ ang pag-access sa pamamagitan lamang ng mga limitadong protokol (hal., HTTP para sa normal na pag-access sa Web at HTTPS para sa naka-encrypt na pag-access sa Web). Pagkatapos ang mga system mismo ay dapat na mai-configure nang maingat upang magbigay ng proteksyon sa pamamagitan ng mga pahintulot, mekanismo ng pagpapatunay, maingat na pag-program, at kung minsan ay naka-encrypt.

Mag-isip tungkol sa kung anong impormasyon ang kokolektahin at iimbak ng iyong website o application. Iyon ang maaaring mawala kung ang mga system ay nakompromiso sa pamamagitan ng mga karaniwang pag-atake sa Web tulad ng isang iniksyon na SQL, umaapaw ang buffer o maling mga pahintulot.

Upang mapagaan ang pangalawang panganib, ang mga DMZ system ay hindi dapat pagkatiwalaan ng mga system na mas malalim sa panloob na network. Sa madaling salita, ang mga system ng DMZ ay dapat na walang nalalaman tungkol sa panloob na mga sistema bagaman ang ilang mga panloob na system ay maaaring malaman tungkol sa mga DMZ system. Bilang karagdagan, ang mga kontrol sa pag-access ng DMZ ay hindi dapat payagan ang mga system ng DMZ na simulan ang anumang mga koneksyon sa network. Sa halip, ang anumang pakikipag-ugnay sa mga DMZ system ay dapat na pinasimulan ng mga panloob na system. Kung ang isang sistema ng DMZ ay nakompromiso bilang isang platform ng pag-atake, ang tanging mga sistemang nakikita dito ay dapat na iba pang mga DMZ system.

Kritikal na maunawaan ng mga tagapamahala ng IT at mga may-ari ng negosyo ang mga uri ng pinsala na posible sa mga system na nakalantad sa Internet pati na rin ang mga mekanismo at pamamaraan ng proteksyon, tulad ng mga DMZ. Ang mga nagmamay-ari at tagapamahala ay makakagawa lamang ng mga may kaalamang pagpapasya tungkol sa kung anong mga panganib ang nais nilang tanggapin kapag mayroon silang matatag na pag-unawa sa kung gaano kabisa ang kanilang mga tool at proseso na mapagaan ang mga panganib.

Basahin ang 3 minuto