Iwasan ang Pagkuha ng Account

Ano ang Account Take Over (ATO)? Ito ay kapag ang mga hacker ay gumagamit ng mga tunay na kredensyal upang mag-log in sa isang account at pagkatapos ay magpatuloy upang gumawa ng hindi pinahintulutang mga transaksyon. Kung ito ay isang institusyong pampinansyal, maaaring mangahulugan ito ng pag-withdraw o paglipat ng malaking halaga ng pera mula sa account. Kung ito ay isang kumpanya, maaaring nangangahulugan ito ng pagnanakaw ng intelektwal na pag-aari o mga lihim ng kalakal.

Ano ang talagang mapanganib sa ATO ay ang mga hindi magagandang artista na gumagamit ng mga lehitimong kredensyal at sa gayon ay hindi ka makakatanggap ng anumang mga alerto tungkol sa isang kahina-hinalang pag-login. Pagkatapos ay magpapatuloy silang baguhin ang iyong mga detalye sa pakikipag-ugnay na pinapayagan silang magpatuloy sa paggamit ng account nang hindi naitaas ang anumang mga watawat.

At kapag ang kanilang mga aktibidad ay sa wakas ay natuklasan maaari itong humantong sa maling paratang. Ang lahat ng ebidensya ay magtuturo patungo sa tunay na may-ari ng account.

Paano makukuha ng mga manloloko na ito ang tunay na mga detalye sa pag-login sa una?

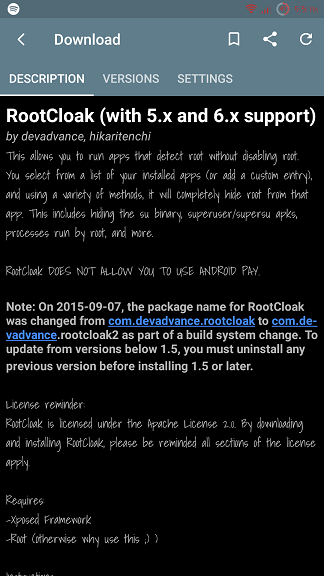

Ang Papel ng Mga Data Breach sa Facilitating Account Takeover

Taun-taon mayroong libu-libong mga insidente ng paglabag sa data kung saan milyon-milyon ng data ng gumagamit ay nakalantad. Naisip mo ba kung ano ang nangyayari sa data na ito at kung bakit ito itinuturing na napakahalaga? Sa gayon, ang mga hacker ay may kakayahang kumuha ng kapaki-pakinabang na impormasyon tulad ng mga username at password mula sa leak na data na pagkatapos ay ibinebenta nila sa madilim na web.

Taunang Bilang ng mga Data Breach

Karamihan ay target nila ang labis na mayayaman na tao o may mataas na profile na indibidwal at gagamit ng diskarteng tinatawag na kredensyal na pagpupuno upang subukan at sakupin ang kanilang mga account. Ito ay isang awtomatikong proseso na nagsasangkot ng pagpapatakbo ng mga nakuha na kredensyal laban sa maraming mga account na pagmamay-ari ng target.

At tulad ng alam mo, ang mga tao ay may kaugaliang gumamit ng parehong password sa maraming mga site. Malamang nagkasala ka rin. At iyan ang paraan upang ma-access ng mga manloloko ang mga account pagkatapos na magpatuloy silang maalis ito ng anumang mahalagang data kabilang ang mga numero ng credit card at iba pang personal na makikilalang impormasyon.

Ang isang account na iyon ay maaaring wakas na maging gateway sa lahat ng iba pang mga account ng biktima.

Ngayon sa malaking tanong. Ano ang ginagawa mo tungkol dito?

Mga Hakbang na Maaari Mong Gawin upang maiwasan ang Pag-take over ng Account

Mayroong maraming mga implikasyon ng isang account na tumagal ngunit wala kasing matindi ng pagkawala ng tiwala sa iyong negosyo. Hindi mo maririnig na sinumang sisihin ang may-ari ng account sa muling paggamit ng kanilang mga password ngunit palagi kang mananatiling kumpanya na na-hack.

Sa kasamaang palad, may mga hakbang na maaari mong gawin upang maiwasan ang mga pag-atake. Wala ay sapat sa sarili nitong at sa gayon inirerekumenda ko ang paggamit ng maraming pamamaraan. Ang mga hacker ay nagiging matalino araw-araw at palaging nagmumula sa mga bagong paraan upang makalusot sa iyong system.

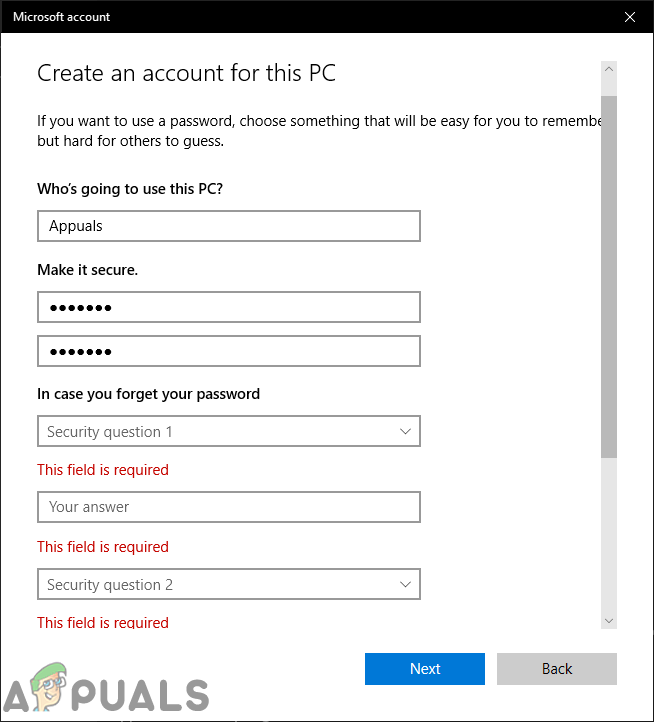

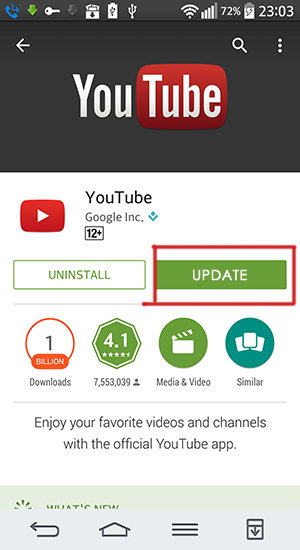

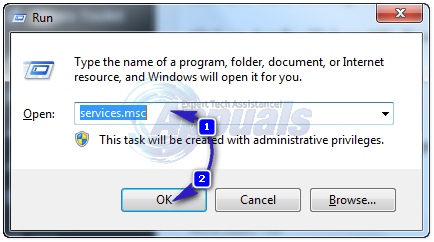

Ang unang hakbang ay simple. Edukasyon ng gumagamit. Bigyang-diin na ang mga may-ari ng account ay gumagamit ng mga natatanging password at nagpapatupad ng mga kinakailangan sa password sa iyong site upang maalis ang mga mahinang password. Bilang kahalili, maaari kang magrekomenda na gumamit sila ng isang password manager.

Ang iba pang mga hakbang na maaari mong gawin upang maiwasan ang ATO ay kasama ang pag-ikot ng password, gamit ang pagpapatotoo ng multifactor, at pag-scan sa web upang makahanap ng nakalantad na data na maaaring ikompromiso ang account ng iyong customer. Natagpuan ko na ang huling sukat ay ang pinaka-epektibo.

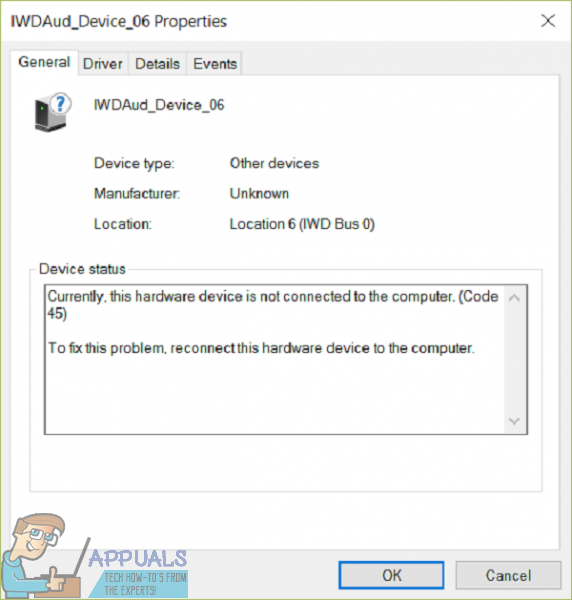

Ang password ay nasangkot sa isang paglabag sa data

Sa post na ito, magrerekomenda ako ng 5 mga tool na gumagamit ng hindi bababa sa isa sa mga diskarteng nasa itaas. Maaari kang pumili ng isa na pinakaangkop sa iyo.

1. Monitor ng Identity ng SolarWinds

Subukan Ngayon

Subukan Ngayon Ang Identity Monitor ay isa pang napakahalagang karagdagan sa kamangha-manghang portfolio ng mga solusyon sa seguridad ng SolarWind. Ito ay isang pakikipagtulungan na pagsisikap sa pagitan ng SolarWinds at Spycloud, isang malaking kumpanya ng data na kilalang-kilala para sa malawak at napapanahong database ng nakalantad na data.

SolarWinds Identity Monitor

At dahil maaaring napagpasyahan mo na, gumagana ang solusyon na ito sa pamamagitan ng pag-scan sa web at subukang alamin kung ang iyong sinusubaybayan na data ay bahagi ng isang paglabag sa data.

Patuloy na ina-update ang database at dahil gumagana ang Identity Monitor nang real-time masisiguro mo na aabisuhan ka kaagad ng iyong mga kredensyal ay nalantad. Ang mga alerto ay ipinadala sa pamamagitan ng email.

Maaaring magamit ang tool na ito upang subaybayan ang buong mga domain o tukoy na mga email address. Ngunit ang pinakamamahal ko tungkol dito ay kapag nagdagdag ka ng isang domain, masusubaybayan mo rin ang lahat ng mga email address na nauugnay dito.

Ang Identity Monitor ay nagha-highlight sa lahat ng mga paglitaw ng paglabag sa data sa isang listahan ng magkakasunod sa pangunahing dashboard. Kung nakita mong mahirap sundin ito, mayroon din silang isang graphic na representasyon ng timeline ng paglabag. Mag-click sa isang tukoy na insidente sa grap at bibigyan ka nito ng karagdagang impormasyon tulad ng pinagmulan ng pagtagas.

Gustung-gusto ko rin kung gaano kahusay naayos ang interface ng gumagamit ng tool na ito. Ang lahat ay mahusay na may label at ang kailangan mo lang ay ang iyong intuwisyon upang mag-navigate sa pamamagitan nito.

Identity Monitor Pangunahing dashboard

Ang SolarWinds Identity Monitor ay magagamit bilang isang web application at dumating sa 5 mga premium na plano. Ang pinaka-pangunahing plano ay nagsisimula sa $ 1795 at maaaring subaybayan ang dalawang mga domain at 25 mga email na hindi gumagana. Maaari mo ring subukan ang produkto nang libre ngunit malilimitahan ka lamang sa pagsubaybay sa isang email.

2. Pagbabago

Humiling ng Demo

Humiling ng Demo Ang pagbabago ay isa ring mahusay na solusyon upang maiwasan ang ATO ngunit gumagamit ng iba't ibang mga diskarte mula sa Identity Monitor. Kahit na mas mahusay, patuloy itong sinusubaybayan ang gumagamit pagkatapos mag-login. Nangangahulugan ito na kung, sa paanuman, namamahala ang mga manloloko upang maiwasan ang pagtuklas sa panahon ng pag-login maaari pa rin silang ma-flag down kung ang tool ay nakakakita ng kahina-hinalang aktibidad sa account.

Ang pagbabago ay maaaring makatulong na maiwasan ang ATO ay sa pamamagitan ng pagpapahintulot sa iyo na walang putol na magdagdag ng pagpapatotoo ng multifactor sa lahat ng iyong mga aplikasyon sa negosyo.

At mayroong tatlong mga paraan upang mapatunayan mo ang gumagamit. Ang pagpapatunay ng isang bagay na alam nila (kaalaman), isang bagay na mayroon sila (pagkakaroon), o isang bagay na sila (likas na likas). Ang mga pamamaraan na maaari mong gamitin upang mapatunayan ang impormasyong ito ay may kasamang pag-scan ng fingerprint, pag-scan sa mukha, pin code, geofencing, at iba pa.

Magandang balita. Maaari mong tukuyin ang kalubhaan ng pagpapatotoo batay sa kadahilanan ng panganib ng account sa iyong negosyo. Kaya, mas mapanganib ang isang pag-login ay mas malakas ang kinakailangang pagpapatotoo.

Pagbabago

Ang isa pang paraan na pinipigilan ng Iovation ang Account Take Over ay sa pamamagitan ng pagkilala sa aparato. Para ma-access ng isang gumagamit ang kanilang account kailangan nila ng isang aparato. Maaari itong isang mobile phone, computer, tablet, o kahit isang gaming console. Ang bawat isa sa mga aparatong ito ay may isang IP address, personal na makikilalang impormasyon (PII), at iba pang mga katangiang tinipon at ginagamit ng Iovation upang makabuo ng isang natatanging pagkilala sa fingerprint.

Samakatuwid, maaaring matukoy ng tool kung kailan ginagamit ang isang bagong aparato upang ma-access ang isang account at batay sa mga katangiang kinokolekta nito, matutukoy nito kung ang isang aparato ay isang panganib sa account.

Sa downside, ang diskarteng ito ay maaaring may problema kung sabihin na ang tunay na may-ari ng account ay gumagamit ng isang VPN software. Ang pagsubok sa spoof ng iyong IP address ay isa sa mga signal ng peligro na ginamit ng Iovation. Kabilang sa iba pang mga signal ang paggamit ng tor network, mga anomalya sa geolocation, at hindi pagkakapare-pareho ng data.

3. NETACEA

Humiling ng Demo

Humiling ng Demo Ang aming pangatlong rekomendasyon, tumutulong ang NETACEA na maiwasan ang ATO sa pamamagitan ng paggamit ng mga algorithm sa pag-uugali at pag-aaral ng machine upang makita ang aktibidad na hindi pang-login na tao.

Netac

Maaaring gumagamit ka na ng Web Application Firewall (WAF) para sa hangaring ito ngunit ang mga kasalukuyang bot ay naging mas sopistikado at magagaya ang tunay na pag-uugali ng tao at lampasan ang iyong firewall.

Masusing pinag-aaralan ng tool na ito ang milyun-milyong mga puntos ng data upang maitaguyod kung kailan ginagamit ang mga bot upang mag-login sa isa sa iyong mga account sa negosyo. Kapag nakakita ito ng isang rogue login pagkatapos ay maaari itong i-block ito, i-redirect ito o abisuhan ka upang makagawa ka ng mga kinakailangang hakbang.

Sa kabiguan, maaaring hindi mapansin ng tool kung ang isang pandaraya ay gumagamit ng isang totoong aparato upang sakupin ang isang account bagaman hindi ito malamang dahil ang ATO ay isang larong numero. Nais ng mga hacker na mag-log in sa isang maximum na bilang ng mga account sa pinakamadaling oras na posible.

Ngunit sa kabaligtaran, makakakita din ang Netacea kapag sinusubukan ng isang hacker na pilitin ang kanilang paraan sa isang account. Credential palaman at Malupit na puwersa ang pag-atake ay ang dalawang pangunahing paraan na ginagamit ng mga hacker upang makakuha ng pag-access sa mga system.

Netacea Pangkalahatang-ideya ng Pag-uugali

Gumagana ang NETACEA sa lahat ng mga platform, alinman sa isang website, isang app, o isang API at hindi ito nangangailangan ng karagdagang pagsasaayos o programa.

Gayundin, maaari itong ipatupad gamit ang tatlong pamamaraan. Ito ay sa pamamagitan ng CDN, sa pamamagitan ng reverse proxy o sa pamamagitan ng pagsasama na batay sa API.

4. ENZOIC

Subukan Ngayon

Subukan Ngayon Ang solusyon sa pag-iwas sa ENZOIC ATO ay isang solidong tool na gumagana katulad ng Identity Monitor. Pinapatakbo nito ang iyong sinusubaybayan na data laban sa database nito upang suriin kung nakompromiso ito sa isang paglabag sa data.

Sa sandaling makilala nito na ang data ay nalantad pagkatapos ay pinapayagan kang magsagawa ng iba't ibang mga pamamaraang pagpapagaan ng banta tulad ng pag-reset ng mga nakalantad na password o marahil na paghihigpitan ang pag-access sa mga account na ito.

Enzoic

Muli, ano ang nakasisiguro na ang iyong sinusubaybayan na data ay tatakbo laban sa isang database na naglalaman ng bilyun-bilyong paglabag sa data na nakolekta sa pamamagitan ng isang kumbinasyon ng awtomatiko at intelihensiya ng tao.

Ang ENZOIC ay magagamit bilang isang serbisyo sa web at gumagamit ng REST na teknolohiya na ginagawang mas simple upang isama sa iyong website. Mayroon din itong madaling gamitin na Software Development Kit upang higit na mapadali ang proseso ng pagsasama.

Tandaan na ang prosesong ito ay mangangailangan ng ilang kaalaman sa pagprogram, hindi katulad ng ibang mga produkto tulad ng Identity Monitor na kailangan ka lamang mag-log in at simulan ang pagsubaybay kaagad sa iyong mga account.

Upang matiyak na ang impormasyon sa kanilang database ay hindi tumutulo, naka-encrypt ito at nakaimbak sa isang inasnan at malakas na hash na format. Kahit na ang mga empleyado ng Enzoic ay maaaring mai-decrypt ito.

Ang ENZOIC ay naka-host sa Amazon Web Services na nagbibigay-daan dito upang makabuo ng pinakamahusay na oras ng pagtugon ng halos 200ms.

Nag-aalok sila ng 45 araw na libreng pagsubok ngunit kakailanganin ka munang punan ang iyong mga detalye. Pagkatapos nito, maaari kang bumili ng isang lisensya depende sa mga serbisyong kailangan mo.

5. Imperva

Humiling ng Demo

Humiling ng Demo Ang solusyon ng Imperva ATO ay gumagamit ng parehong pamamaraan tulad ng NETACEA. Sinusuri nito ang pakikipag-ugnayan sa pagitan ng gumagamit at ng iyong website o application at tinutukoy kung awtomatiko ang pagtatangka sa pag-login.

Mayroon silang isang algorithm na sinasadya na pinag-aaralan ang trapiko at kinikilala ang mga nakakasamang pag-log in.

Ang mga patakaran ay patuloy na na-update batay sa pandaigdigang katalinuhan. Pinakikinabangan ng Imperva ang mga pandaigdigang network upang malaman ang mga bagong paraan na ginagamit upang maisagawa ang pagkuha ng account at sa pamamagitan ng pag-aaral ng machine na ang kanilang tool ay nag-aalok ng proteksyon laban sa mga pagtatangkang ito.

Imperva

Para sa pinasimple na pamamahala at proteksyon, bibigyan ka ng Imperva ng buong kakayahang makita sa mga aktibidad sa pag-login. Sa ganitong paraan masasabi mo kung ang iyong site ay nasa ilalim ng pag-atake at kung aling mga account ng gumagamit ang nai-target na nagbibigay-daan sa iyo upang agad na tumugon.

Ang tool ay walang isang libreng pagsubok ngunit maaari kang humiling ng isang libreng demo.