Microsoft

Ang tampok na Proteksyon ng X-XSS ng Microsoft Edge ang browser ay nasa lugar upang maiwasan ang mga pag-atake ng cross-site scripting sa system mula nang ipakilala ito noong 2008. Bagaman ang ilan sa industriya ng tech, tulad ng mga tagabuo ng Mozilla Firefox at maraming mga analista, ay pinuna ang tampok na ito sa pagtanggi ni Mozilla na isama ito sa ang browser nito, na inaalis ang pag-asa para sa isang mas pinagsamang karanasan sa pagba-browse ng cross, pinananatiling tumatakbo ang tampok na ito ng Google Chrome at ang Microsoft Chrome at walang pahayag na lumitaw mula sa Microsoft na nagsasaad ng ibang paraan. Mula noong 2015, ang Filter ng Proteksyon ng Microsoft Edge X-XSS ay na-configure sa isang paraan na sinasala nito ang naturang mga pagtatangka sa pagtawid ng code sa mga web page na hindi alintana kung ang X-XSS script ay pinapagana, ngunit tila ang tampok na iyon ay isang beses sa pamamagitan ng default ay natuklasan ni Gareth Heyes ng PortSwigger upang hindi paganahin ngayon sa browser ng Microsoft Edge, isang bagay na isinasaalang-alang niya dahil sa isang bug dahil ang Microsoft ay hindi pa humarap na inaangkin ang responsibilidad para sa pagbabagong ito.

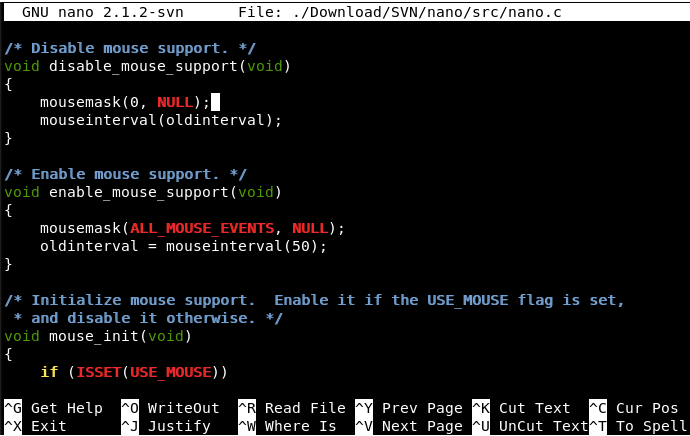

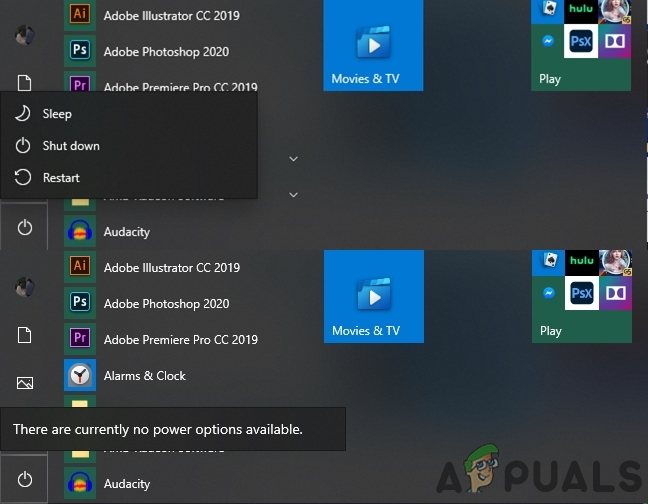

Sa binary wika ng off at sa mga script, kung nagho-host ang browser ng isang pag-render ng header na 'X-XSS-Protection: 0', ang mekanismo ng pagtatanggol ng cross-site na script ay hindi paganahin. Kung ang halaga ay nakatakda sa 1, paganahin ito. Isang pangatlong pahayag ng “X-XSS-Proteksyon: 1; mode = block ”bloke off ang web page mula sa pasulong. Natuklasan ni Heyes na kahit na ang halaga ay dapat itakda sa 1 bilang default, lumilitaw na ngayon ay nakatakda sa 0 sa mga browser ng Microsoft Edge. Hindi ito lilitaw na nangyayari sa browser ng Internet Explorer ng Microsoft, gayunpaman. Sinusubukang baligtarin ang setting na ito, kung itinatakda ng isang gumagamit ang script sa 1, ibabalik ito sa 0 at mananatiling naka-off ang tampok. Dahil ang Microsoft ay hindi pa sumulong tungkol sa tampok na ito at patuloy na sinusuportahan ito ng Internet Explorer, mahihinuha na ito ang resulta ng isang bug sa browser na inaasahan naming malulutas ng Microsoft sa susunod na pag-update.

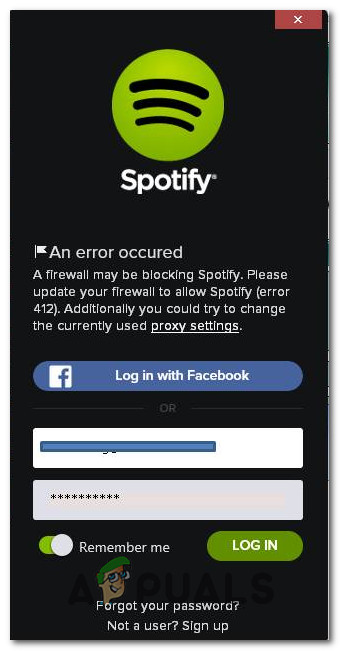

Ang mga pag-atake sa cross-site scripting ay nangyayari kapag ang isang pinagkakatiwalaang web page ay nagdadala ng isang nakakahamak na script sa gilid sa gumagamit. Dahil pinagkakatiwalaan ang web page, ang mga nilalaman ng site ay hindi nai-filter upang matiyak na ang mga nasabing nakakahamak na mga file ay hindi isulong. Ang prinsipyong paraan upang maiwasan ito ay upang matiyak na ang HTTP TRACE ay hindi pinagana sa browser para sa lahat ng mga web page. Kung ang isang hacker ay nag-imbak ng isang nakakahamak na file sa isang web page, kapag na-access ito ng isang gumagamit, pinapatakbo ang utos na HTTP Trace upang nakawin ang mga cookies ng gumagamit na maaaring gamitin ng hacker upang mai-access ang impormasyon ng gumagamit at potensyal na i-hack ang kanyang aparato. Upang maiwasan ito sa loob ng browser, ipinakilala ang tampok na X-XSS-Protection ngunit pinagsasabi ng mga analista na ang mga nasabing pag-atake ay maaaring samantalahin ang mismong filter upang makuha ang impormasyong hinahanap nila. Gayunpaman, sa kabila nito, maraming mga web browser ang nagpapanatili ng script na ito bilang isang unang linya ng depensa upang maiwasan ang mga pangunahing pangunahing uri ng XSS phishing at nagsama ng mas mataas na mga kahulugan ng seguridad upang mai-patch ang anumang mga kahinaan na isinalin ng filter mismo.