Ang Raspberry Pi ay isang tanyag na computer na solong board na naging lahat ng pagkahumaling sa mga nagdaang taon. Dahil sa lumalaking kasikatan at karaniwang paggamit nito sa mga newbie coder at tech na mahihilig, naging target ito para sa mga cybercriminal na gawin kung ano ang gusto nilang gawin nang pinakamahusay: pagnanakaw sa cyber. Tulad ng mga regular na aparato ng PC na pinoprotektahan namin ng maraming mga firewall at password, naging mas mahalaga na protektahan ang iyong aparatong Raspberry Pi na may katulad din na proteksyon na may maraming mukha.

Raspberry Pi

Gumagana ang pagpapatotoo ng multi-factor sa pamamagitan ng pagsasama ng dalawa o higit pa sa mga sumusunod upang bigyan ka ng access sa iyong account o aparato. Ang tatlong malawak na kategorya upang magbigay ng access na nagbibigay ng impormasyon mula sa ay: isang bagay na alam mo, isang bagay na mayroon ka, at isang bagay ka. Ang unang kategorya ay maaaring isang password o pin code na na-set up mo para sa iyong account o aparato. Bilang isang idinagdag na layer ng proteksyon, maaaring kailanganin kang magbigay ng isang bagay mula sa pangalawang kategorya tulad ng isang pin na binuo ng system na ipinadala sa iyong smartphone o nabuo sa ibang aparato na pagmamay-ari mo. Bilang isang pangatlong kahalili, maaari mo ring isama ang isang bagay mula sa pangatlong kategorya, na binubuo ng mga pisikal na susi tulad ng pagkilala sa biometric na kasama ang pagkilala sa mukha, thumbprint, at retinal scan depende sa kakayahan ng iyong aparato upang maisagawa ang mga pag-scan na ito.

Para sa layunin ng pag-set up na ito, gagamitin namin ang dalawang pinakakaraniwang mga mode ng pagpapatotoo: ang iyong itinakdang password at isang beses na token na nabuo sa pamamagitan ng iyong smartphone. Isasama namin ang parehong mga hakbang sa google at matatanggap ang iyong password sa pamamagitan ng application ng authenticator ng Google (na pumapalit sa pangangailangan para sa pagtanggap ng mga SMS code sa iyong cell phone).

Hakbang 1: Kunin ang Google Authenticator Application

Ang Application ng Google Authenticator Sa Google Play Store.

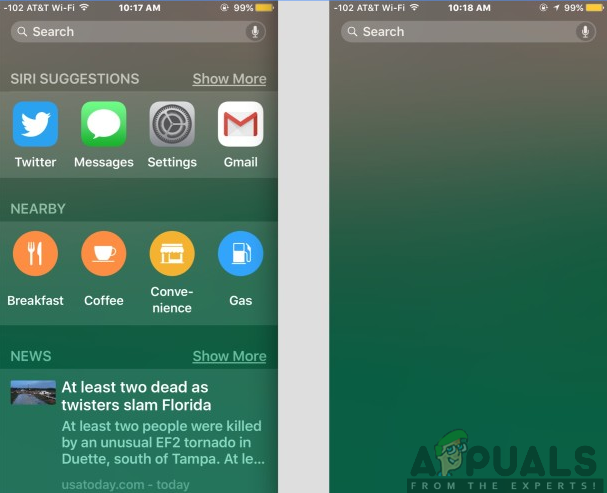

Bago namin simulang i-set up ang iyong aparato, i-download at i-install namin ang google authenticator app sa iyong smartphone. Pumunta sa Apple App store, Google play store, o sa kani-kanilang tindahan ng alinmang aparato ang iyong pinapatakbo. I-download ang application ng Google authenticator at hintayin itong matapos ang pag-install. Ang iba pang mga application ng pagpapatotoo tulad ng Microsoft's authenticator ay maaari ding magamit, ngunit para sa aming tutorial, gagamitin namin ang application ng Google authenticator.

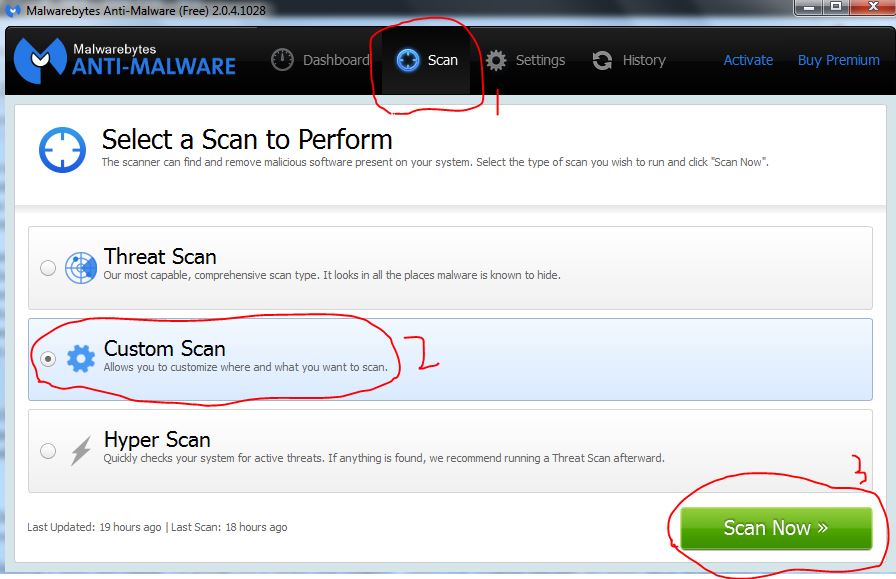

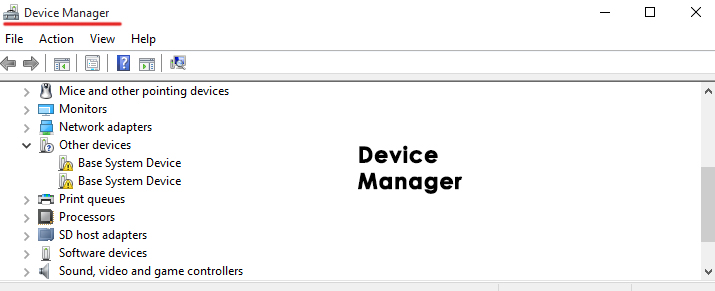

Hakbang 2: Pagse-set up ng iyong Mga Koneksyon sa SSH

Karaniwang nagpapatakbo ang mga aparato ng Raspberry Pi sa SSH at gagana kami sa pag-configure ng aming pagpapatotoo ng multi-factor sa SSH din. Lilikha kami ng dalawang koneksyon sa SSH upang gawin ito sa sumusunod na kadahilanan: hindi namin nais na ikaw ay ma-lock sa iyong aparato at kung sakaling ma-lock ka sa isang stream, papayagan ka ng pangalawa ng isa pang pagkakataong makabalik Ito ay isang safety net lamang na inilalagay namin alang-alang sa iyo: ang gumagamit na nagmamay-ari ng aparato. Panatilihin namin ang safety net na ito na pangalawang stream na nagpapatuloy sa proseso ng pag-set up hanggang sa makumpleto ang buong pag-set up at natitiyak naming gumagana nang maayos ang iyong pagpapatunay ng multi-factor. Kung isinasagawa mo ang mga sumusunod na hakbang nang maingat at maingat, hindi dapat magkaroon ng anumang isyu sa pag-set up ng iyong pagpapatotoo.

Ang Raspberry Pi Interface.

Ilunsad ang dalawang mga window ng terminal at i-type ang sumusunod na utos sa bawat isa. Ito ay upang mai-set up ang dalawang mga stream nang kahanay.

ssh username@piname.local

Sa halip na username, i-type ang username ng iyong aparato. Sa halip na pi name, i-type ang pangalan ng iyong pi device.

Pagkatapos ng pagpindot sa pagpasok, dapat kang makakuha ng isang maligayang mensahe sa parehong mga windows windows na ipinapakita ang pangalan ng iyong aparato at ang iyong username din.

Susunod, mai-e-edit namin ang sshd_config file. Upang magawa ito, i-type ang sumusunod na utos sa bawat window. Tandaan na gawin ang lahat ng mga hakbang sa seksyong ito sa parehong mga bintana nang kahanay.

sudo nano / etc / ssh / sshd_config

Mag-scroll pababa at hanapin kung saan sinasabi: HamonResponseAuthentication no

Palitan ang 'hindi' sa isang 'oo' sa pamamagitan ng pag-type nito sa kanyang lugar. I-save ang iyong mga pagbabago sa pamamagitan ng pagpindot sa [Ctrl] + [O] at pagkatapos ay lumabas sa window sa pamamagitan ng pagpindot sa [Ctrl] + [X]. Muli, gawin ito para sa parehong mga bintana.

Ilunsad muli ang mga terminal at i-type ang sumusunod na utos sa bawat isa upang muling simulan ang SSH daemon:

sudo systemctl restart ssh

Panghuli I-install ang Google Authenticator sa iyong pag-set up upang isama ang iyong system dito. Upang magawa ito, i-type ang sumusunod na utos:

sudo apt-get install libpam-google-authenticator

Ang iyong mga stream ay na-set up na at na-configure mo ang iyong google authenticator kasama ang iyong aparato at ang iyong smartphone hanggang sa puntong ito.

Hakbang 3: Pagsasama ng Iyong Multi-Factor Authentication Sa Google Authenticator

- Ilunsad ang iyong account at i-type ang sumusunod na utos: google-authenticator

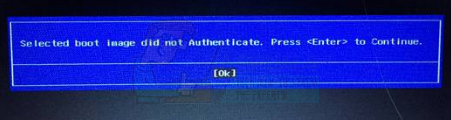

- Ipasok ang 'Y' para sa mga token na nakabatay sa oras

- Iunat ang iyong window upang makita ang buong QR code na nabuo at i-scan ito sa iyong aparato sa smartphone. Papayagan ka nitong ipares ang serbisyong authenticator ng iyong Raspberry Pi sa iyong application ng smartphone.

- Magkakaroon ng ilang mga back up code na ipinapakita sa ilalim ng QR code. Tandaan ang mga ito pababa o kumuha ng larawan ng mga ito upang maipareserba ang mga ito kung sakaling hindi mo ma-verify ang iyong pagpapatotoo ng maraming kadahilanan sa pamamagitan ng application ng Google Authenticator at magtapos na nangangailangan ng isang backup na code upang makapasok. Panatilihing ligtas ang mga ito at huwag mawala sila

- Sasabihan ka ng apat na katanungan ngayon at narito kung paano mo kailangang sagutin ang mga ito sa pamamagitan ng pagpasok ng alinman sa 'Y' para sa oo o 'N' para sa hindi. (Tandaan: Ang mga katanungan sa ibaba ay naka-quote nang direkta mula sa digital terminal ng Raspberry Pi upang malaman mo nang eksakto kung aling mga katanungan ang iyong kakaharapin at kung paano tutugon sa mga ito.)

Ang Application ng Google Authenticator Smartphone sa iOS. Ang mga account ay naitim dahil sa mga kadahilanang panseguridad at ang mga digit ng code ng seguridad ay na-shuffle sa paligid at binago rin.

- 'Gusto mo bang i-update ko ang iyong file na' /home/pi/.google_authenticator '?' (y / n): Ipasok ang 'Y'

- 'Nais mo bang huwag payagan ang maraming paggamit ng parehong token ng pagpapatotoo? Pinaghihigpitan ka nito sa isang pag-login tungkol sa bawat 30s ngunit pinapataas ang iyong pagkakataong mapansin o maiwasan ang pag-atake ng tao sa gitna (y / n): ' Ipasok ang 'Y'

- 'Bilang default, ang isang bagong token ay nabubuo bawat 30 segundo ng mobile app. Upang mabayaran ang posibleng pag-time skew sa pagitan ng client at ng server, pinapayagan namin ang isang karagdagang token bago at pagkatapos ng kasalukuyang oras. Pinapayagan nito ang isang oras na pagdumi ng hanggang 30 segundo sa pagitan ng server ng pagpapatotoo at kliyente. Kung nakakaranas ka ng mga problema sa hindi magandang pagsabay sa oras, maaari mong dagdagan ang window mula sa default na laki ng 3 pinapayagan na mga code (isang nakaraang code, isang kasalukuyang code, ang susunod na code) hanggang sa 17 pinahihintulutang mga code (ang 8 nakaraang mga code, isang kasalukuyang code, ang susunod na 8 mga code). Papayagan nito para sa isang oras na pagdumi ng hanggang 4 na minuto sa pagitan ng client at server. Nais mo bang gawin ito? (y / n): ” Ipasok ang 'N'

- 'Kung ang computer kung saan ka nag-log in ay hindi pinatigas laban sa mga pagsubok na brute-force login, maaari mong paganahin ang rate-limiting para sa module ng pagpapatotoo. Bilang default, nililimitahan nito ang mga umaatake sa hindi hihigit sa 3 mga pagtatangka sa pag-login tuwing 30s. Nais mo bang paganahin ang paglilimita sa rate? (y / n): ” Ipasok ang 'Y'

- Ngayon, ilunsad ang application ng Google Authenticator sa iyong smartphone at pindutin ang plus icon sa tuktok ng screen. I-scan ang QR code na ipinapakita sa iyong Pi aparato upang ipares ang dalawang aparato. Ipapakita ka ngayon na may mga code ng pagpapatotoo nang buong oras para sa tuwing kailangan mo ang mga ito upang mag-log in. Hindi mo kakailanganing makabuo ng isang code. Maaari mo lamang ilunsad ang application at i-type ang isa na ipinapakita sa sandaling iyon.

Hakbang 4: Ang pag-configure ng PAM Authentication Module Sa Iyong SSH

Ilunsad ang iyong terminal at i-type ang sumusunod na utos: sudo nano /etc/pam.d/sshd

I-type ang sumusunod na utos tulad ng ipinakita:

# 2FA auth ang kinakailangan ng pam_google_authenticator.so

Kung nais mong hilingin sa iyo para sa iyong pass key sa pamamagitan ng application ng Google Authenticator bago ipasok ang iyong password, i-type ang sumusunod na utos bago na-type ang utos dati:

@ isama ang common-auth

Kung nais mong hilingin sa iyo para sa pass key pagkatapos na ipasok ang iyong password, i-type ang parehong utos na ito, maliban kung ilagay ito pagkatapos ng nakaraang hanay ng utos na # 2FA. I-save ang iyong mga pagbabago sa pamamagitan ng pagpindot sa [Ctrl] + [O] at pagkatapos ay lumabas sa window sa pamamagitan ng pagpindot sa [Ctrl] + [X].

Hakbang 5: Isara ang Parallel SSH Stream

Ngayong natapos mo na ang pag-set up ng pagpapatotoo ng maraming kadahilanan, maaari mong isara ang isa sa mga parallel stream na pinagdadaanan namin. Upang magawa ito, i-type ang sumusunod na utos:

sudo systemctl restart ssh

Ang iyong pangalawang backup net stream na tumatakbo ay tumatakbo pa rin. Panatilihin mong tumatakbo ito hanggang sa ma-verify mo na gumagana nang maayos ang iyong multi factor na pagpapatotoo. Upang magawa ito, maglunsad ng isang bagong koneksyon sa SSH sa pamamagitan ng pag-type sa:

ssh username@piname.local

Sa halip na username, i-type ang username ng iyong aparato. Sa halip na pi name, i-type ang pangalan ng iyong pi device.

Isasagawa na ngayon ang pamamaraang pag-login. I-type ang iyong password at pagkatapos ay ipasok ang code na ipinapakita sa iyong application ng Google Authenticator sa ngayon. Mag-ingat na matapos ang parehong mga hakbang sa tatlumpung segundo. Kung nagawa mong mag-log in ng matagumpay, maaari kang bumalik sa muli at ulitin ang nakaraang hakbang upang isara ang parallel safety net stream na pinatakbo namin sa lugar. Kung nasunod mo nang tama ang lahat ng mga hakbang, dapat mong maipagpatuloy ang pagpapatotoo ng multi factor sa iyong aparato ng Raspberry Pi ngayon.

Pangwakas na Salita

Tulad ng anumang proseso ng pagpapatotoo na inilagay mo sa anumang aparato o account, ang mga karagdagang kadahilanan na ito ay ginagawang mas ligtas kaysa dati ngunit huwag itong ganap na ligtas. Mag-ingat sa paggamit ng iyong aparato. Maging alerto sa mga potensyal na scam, pag-atake sa phishing, at pagnanakaw sa cyber na maaaring mapailalim ang iyong aparato. Protektahan ang iyong pangalawang aparato na na-set up mo ang proseso ng pagkuha ng code at panatilihing ligtas din ito. Kakailanganin mo ang aparatong ito sa bawat oras upang bumalik sa iyong system. Panatilihin ang iyong mga back up code sa isang kilalang at ligtas na lokasyon kung sakaling ikaw ay nasa isang posisyon kung saan wala kang access sa iyong back up na aparato ng smartphone.

![[FIX] Xbox One Update Error 0x8B05000F 0x90170007](https://jf-balio.pt/img/how-tos/25/xbox-one-update-error-0x8b05000f-0x90170007.png)