Sa loob ng mahabang panahon pinaniniwalaan na ang ransomware ay bihirang nakakaapekto sa mga makina na nagpapatakbo ng Linux at maging sa FreeBSD para sa bagay na iyon. Sa kasamaang palad, ang KillDisk ransomware ay umatake ngayon ng kaunting mga machine na pinapatakbo ng Linux, at tila kahit na ang mga pamamahagi na nagsasabog ng root account tulad ng Ubuntu at ang iba`t ibang mga opisyal na pagikot ay maaaring maging mahina. Ang ilang mga siyentipiko sa computer ay nagpahayag ng opinyon na maraming mga banta sa seguridad na nakaimpluwensya sa Ubuntu sa paanuman ay nakompromiso ang ilang aspeto ng interface ng Unity desktop, ngunit ang banta na ito ay maaaring makapinsala kahit sa mga gumagamit ng KDE, Xfce4, Openbox o kahit na ang buong virtual console-based Ubuntu Server.

Naturally ang mabuting panuntunan ng sentido komun ay nalalapat sa pakikipaglaban sa ganitong uri ng isang banta. Huwag mag-access ng mga kahina-hinalang link sa isang browser at tiyaking magsagawa ng isang pag-scan ng malware sa mga file na na-download mula sa Internet pati na rin ang mga mula sa mga kalakip na email. Lalo na totoo ito para sa anumang maipapatupad na code na na-download mo, kahit na ang mga program na nagmula sa mga opisyal na repository ay tumatanggap ng isang digital na lagda upang mabawasan ang banta na ito. Dapat mong laging siguraduhing gumamit ng isang text editor upang mabasa ang nilalaman ng anumang iskrip bago mo ito patakbuhin. Sa tuktok ng mga bagay na ito, maraming mga tiyak na hakbang na maaari mong gawin upang maprotektahan ang iyong system mula sa anyo ng KillDIsk na umaatake sa Ubuntu.

Paraan 1: I-Hash ang root Account

Ang mga tagabuo ng Ubuntu ay gumawa ng isang may malay-tao na desisyon na i-hash ang root account, at habang hindi ito napatunayan na ganap na may kakayahang itigil ang ganitong uri ng pag-atake, ito ay isa sa mga pangunahing kadahilanan na mabagal itong makapinsala sa mga system. Posibleng ibalik ang pag-access sa root account, na karaniwan para sa mga gumagamit ng kanilang mga machine bilang mga server, ngunit mayroon itong malubhang kahihinatnan pagdating sa seguridad.

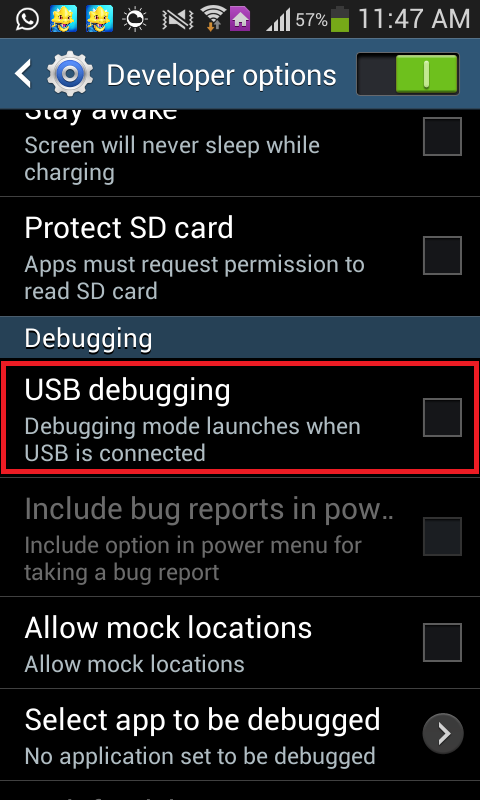

Ang ilang mga gumagamit ay maaaring nag-isyu ng sudo passwd at pagkatapos ay binigyan ang root account ng isang password na maaari talaga nilang magamit upang mag-log in mula sa parehong grapiko at virtual na mga console. Upang agad na hindi paganahin ang pagpapaandar na ito, gumamit ng sudo passwd -l root upang maalis ang pag-login sa ugat at ilagay ang Ubuntu o ang pag-ikot na iyong ginagamit pabalik sa kung saan ito orihinal. Kapag tinanong ka para sa iyong password, kakailanganin mong ipasok talaga ang iyong password ng gumagamit at hindi ang espesyal na ibinigay mo sa root account, sa pag-aakalang nagtatrabaho ka mula sa isang pag-login ng gumagamit.

Naturally, ang pinakamagandang pamamaraan ay nagsasangkot ng hindi kailanman paggamit ng sudo passwd upang magsimula. Ang isang mas ligtas na paraan upang hawakan ang isyu ay ang paggamit ng sudo bash upang makakuha ng isang root account. Hihilingin sa iyo ang iyong password, na muling magiging iyong gumagamit at hindi root password, sa pag-aakalang mayroon ka lamang isang account ng gumagamit sa iyong Ubuntu machine. Tandaan na maaari ka ring makakuha ng isang root prompt para sa iba pang mga shell sa pamamagitan ng paggamit ng sudo na sinusundan ng pangalan ng nasabing shell. Halimbawa, ang sudo tclsh ay lumilikha ng isang root shell batay sa isang simpleng interpreter ng Tcl.

Tiyaking mag-type ng exit upang makaalis sa isang shell sa sandaling tapos ka na sa iyong mga gawain sa pangangasiwa, dahil ang isang root user shell ay maaaring magtanggal ng anumang file sa system anuman ang pagmamay-ari. Kung gumagamit ka ng isang shell tulad ng tclsh at ang iyong prompt ay isang simpleng sign lamang, pagkatapos ay subukan ang whoami bilang isang utos sa prompt. Dapat sabihin nito sa iyo nang eksakto kung sino ka naka-log in.

Maaari mong palaging gumamit ng sudo rbash pati na rin upang mai-access ang isang pinaghihigpitan na shell na walang maraming mga tampok, at samakatuwid ay nagbibigay ng mas kaunting pagkakataon na maging sanhi ng pinsala. Tandaan na gumagana nang pantay ang mga ito mula sa isang grapikong terminal na binubuksan mo sa iyong desktop environment, isang full-screen na grapiko na kapaligiran sa terminal o isa sa anim na virtual na console na ginawang magagamit ng Linux sa iyo. Hindi makilala ng system ang pagitan ng magkakaibang mga pagpipilian na ito, na nangangahulugang magagawa mong ang mga pagbabagong ito mula sa karaniwang Ubuntu, alinman sa mga pag-ikot tulad ng Lubuntu o Kubuntu o isang pag-install ng Ubuntu Server nang walang anumang mga graphic na pakete ng desktop.

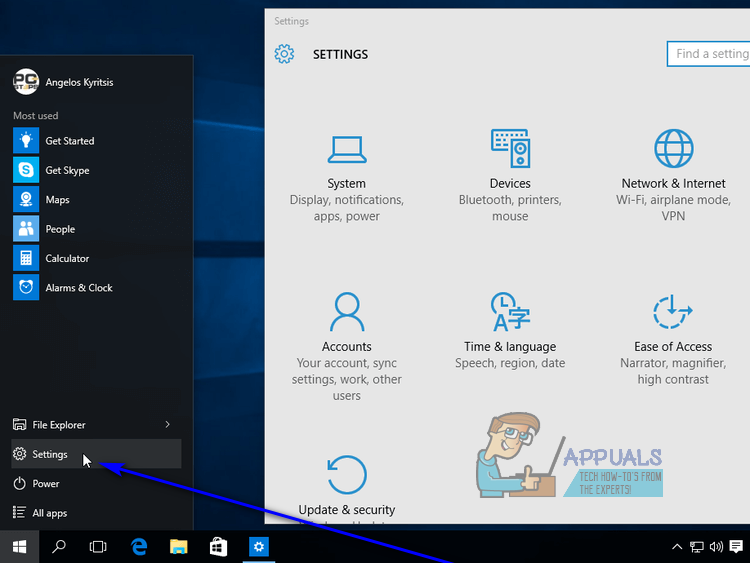

Paraan 2: Suriin kung ang root Account ay may isang Hindi magagamit na Password

Patakbuhin ang sudo passwd -S root upang suriin kung ang root account ay may isang hindi magagamit na password sa anumang oras. Kung gagawin ito, mababasa nito ang root L sa naibalik na output, pati na rin ang ilang impormasyon tungkol sa petsa at oras na ang root password ay isinara. Karaniwan itong tumutugma sa pag-install mo ng Ubuntu, at maaaring ligtas na balewalain. Kung sa halip ay mabasa nito ang root P, kung gayon ang root account ay may wastong password, at kailangan mong i-lock ito gamit ang mga hakbang sa Paraan 1.

Kung ang output ng program na ito ay binabasa ang NP, pagkatapos ay mas kinakailangan mong magpatakbo ng sudo passwd -l root upang ayusin ang isyu, dahil ipinapahiwatig nito na walang isang root password sa lahat at ang sinumang kabilang ang isang script ay maaaring makakuha ng isang root shell mula sa isang virtual console.

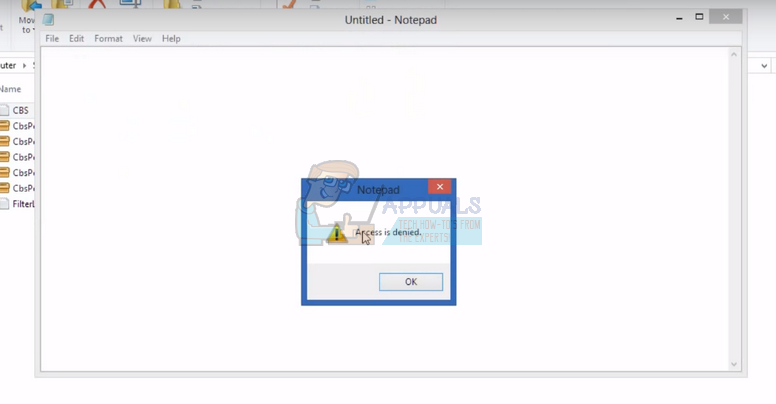

Paraan 3: Pagkilala sa isang Kompromisadong Sistema mula sa GRUB

Ito ang nakakatakot na bahagi, at ang dahilan na palaging kailangan mong gumawa ng mga pag-backup ng iyong pinakamahalagang mga file. Kapag na-load mo ang menu ng GNU GRUB, sa pangkalahatan sa pamamagitan ng pagtulak sa Esc kapag boot ang iyong system, dapat mong makita ang maraming magkakaibang mga pagpipilian sa boot. Gayunpaman, kung nakakita ka ng isang mensahe na nabaybay kung nasaan sila, maaaring tumingin ka sa isang nakompromisong makina.

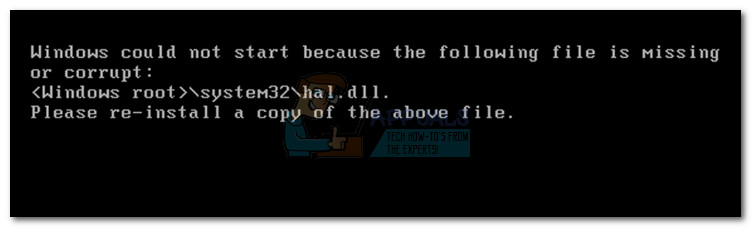

Ang mga machine ng kompromiso na nakompromiso sa programa ng KillDisk ay nagbasa ng tulad ng:

* Humihingi kami ng paumanhin, ngunit ang pag-encrypt

ng iyong data ay matagumpay na nakumpleto,

upang mawala ang iyong data o

Ang mensahe ay magpapatuloy upang utusan ka na magpadala ng pera sa isang tukoy na address. Dapat mong i-reformat ang makina na ito at muling mai-install ang Linux dito. Huwag tumugon sa anuman sa mga banta ni KillDisk. Hindi lamang ito makakatulong sa mga indibidwal na nagpapatakbo ng mga ganitong uri ng mga scheme, ngunit ang programa ng bersyon ng Linux na talagang hindi naimbak nang maayos ang encryption key dahil sa isang bug. Nangangahulugan ito na walang paraan sa paligid nito, kahit na sumuko ka. Siguraduhin lamang na magkaroon ng malinis na pag-backup at hindi ka mag-aalala tungkol sa isang posisyon na tulad nito.

Basahin ang 4 na minuto