IBM, Oak Ridge National Laboratory

Maramihang mga bahid sa seguridad sa loob ng IBM Data Risk Manager (IDRM), isa sa mga tool sa seguridad ng enterprise ng IBM, ay iniulat na isiniwalat ng isang mananaliksik sa seguridad ng third-party. Hindi sinasadya, ang mga kahinaan sa seguridad ng Zero-Day ay hindi pa opisyal na kinikilala, lalo na't matagumpay na na-tap ng IBM.

Ang isang mananaliksik na natuklasan ang hindi bababa sa apat na mga kahinaan sa seguridad, na may potensyal na mga kakayahan ng Remote Code Exervation (RCE), ay naiulat na magagamit sa ligaw. Inaangkin ng mananaliksik na tinangka niyang lumapit sa IBM at ibahagi ang mga detalye ng mga bahid sa seguridad sa loob ng seguridad ng Virtual Tool ng Data ng IBM, ngunit tumanggi ang IBM na kilalanin sila at dahil dito, tila iniwan silang hindi naipadala.

Tumanggi ang IBM na Tanggapin ang Zero-Day Security Vulnerability Report?

Ang IBM Data Risk Manager ay isang produkto ng enterprise na nagbibigay ng pagtuklas at pag-uuri ng data. Kasama sa platform ang detalyadong analytics tungkol sa panganib sa negosyo na batay sa mga assets ng impormasyon sa loob ng samahan. Hindi na kailangang idagdag, ang platform ay may access sa kritikal at sensitibong impormasyon tungkol sa mga negosyong gumagamit ng pareho. Kung nakompromiso, ang buong platform ay maaaring gawing alipin na maaaring mag-alok sa mga hacker ng madaling pag-access sa mas maraming software at mga database.

Isiniwalat ng security researcher ang apat na zero-araw # kahinaan na nakakaapekto sa IBM Data Risk Manager (IDRM), isa sa IBM #enterprisesecurity mga tool. #cybersecurity https://t.co/jvdcufgQqi https://t.co/2cKjfrCOoz

- David De Sousa (@DavidDeSDrumond) Abril 21, 2020

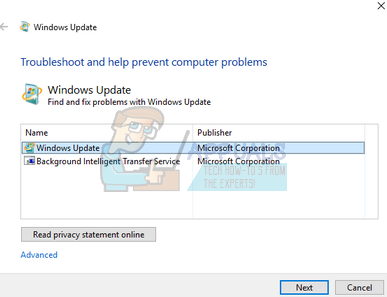

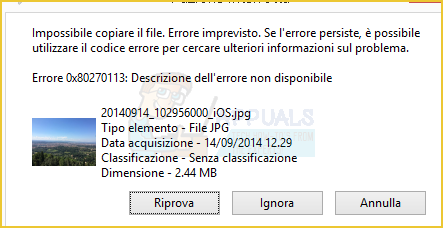

Si Pedro Ribeiro ng Agile Information Security sa UK ay nag-imbestiga ng bersyon 2.0.3 ng IBM Data Risk Manager at iniulat na natuklasan ang isang kabuuang apat na kahinaan. Matapos makumpirma ang mga bahid, tinangka ni Ribeiro na ibunyag sa IBM sa pamamagitan ng CERT / CC sa Carnegie Mellon University. Hindi sinasadya, pinapatakbo ng IBM ang platform ng HackerOne, na mahalagang isang opisyal na channel upang mag-ulat ng mga kahinaan sa seguridad. Gayunpaman, ang Ribeiro ay hindi isang gumagamit ng HackerOne at tila ayaw sumali, kaya sinubukan niyang dumaan sa CERT / CC. Kakaibang, tumanggi ang IBM na kilalanin ang mga kamalian sa sumusunod na mensahe:

' Nasuri namin ang ulat na ito at nagsara bilang wala sa saklaw para sa aming programa sa pagsisiwalat ng kahinaan dahil ang produktong ito ay para lamang sa 'pinahusay' na suporta na binayaran ng aming mga customer . Ito ay nakabalangkas sa aming patakaran https://hackerone.com/ibm . Upang maging karapat-dapat na lumahok sa program na ito, hindi ka dapat maging sa ilalim ng kontrata upang magsagawa ng pagsubok sa seguridad para sa IBM Corporation, o isang subsidiary ng IBM, o client ng IBM sa loob ng 6 na buwan bago magsumite ng isang ulat. '

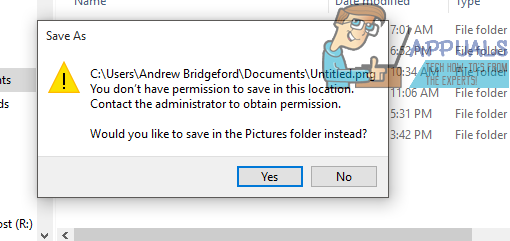

Matapos ang ulat ng libreng kahinaan ay naiulat na tinanggihan, ang nag-publish ang mananaliksik ng mga detalye sa GitHub tungkol sa apat na isyu . Tiniyak ng mananaliksik na ang dahilan para mai-publish ang ulat ay upang gumawa ng mga kumpanya na gumagamit ng IBM IDRM may kamalayan sa mga depekto sa seguridad at payagan silang ilagay ang mga pagpapagaan upang maiwasan ang anumang pag-atake.

Ano ang 0-Day Security Vulneribility Sa IBM IDRM?

Sa apat, tatlo sa mga depekto sa seguridad ay maaaring magamit nang magkasama upang makakuha ng mga pribilehiyo ng ugat sa produkto. Kasama sa mga pagkukulang ang isang bypass ng pagpapatotoo, isang pagkukulang sa iniksyon ng utos, at isang hindi secure na default na password.

Pinapayagan ng bypass ng pagpapatotoo ang isang umaatake na abusuhin ang isang isyu sa isang API upang makuha ang appliance ng Data Risk Manager upang tanggapin ang isang di-makatwirang session ID at isang username at pagkatapos ay magpadala ng isang hiwalay na utos upang makabuo ng isang bagong password para sa username na iyon. Ang matagumpay na pagsasamantala sa pag-atake ay mahalagang nagbibigay ng pag-access sa console ng web administration. Nangangahulugan ito na ang pagpapatotoo ng platform o mga awtorisadong sistema ng pag-access ay ganap na na-bypass at ang umaatake ay may ganap na pag-access sa administrasyon sa IDRM.

https://twitter.com/sudoWright/status/1252641787216375818

Sa pag-access ng admin, maaaring gumamit ang isang umaatake sa kahinaan ng utos ng utos upang mag-upload ng isang di-makatwirang file. Kapag ang pangatlong kamalian ay pinagsama sa unang dalawang kahinaan, pinapayagan nito ang isang hindi napatunayan na remote na umaatake upang makamit ang Remote Code Execution (RCE) bilang ugat sa IDRM virtual appliance, na humahantong sa kumpletong kompromiso ng system. Pagbubuod sa apat na Zero-Day Security Vulneribility sa IBM IDRM:

- Isang bypass ng mekanismo ng pagpapatotoo ng IDRM

- Isang point injection injection sa isa sa mga IDRM API na hinahayaan na patakbuhin ng mga pag-atake ang kanilang sariling mga utos sa app

- Isang hardcoded username at password combo ng a3user / idrm

- Isang kahinaan sa IDRM API na maaaring payagan ang mga remote hacker na mag-download ng mga file mula sa appliance ng IDRM

Kung hindi iyon sapat na nakakasira, nangako ang mananaliksik na ibunyag ang mga detalye tungkol sa dalawang mga module ng Metasploit na lampas sa pagpapatotoo at pagsamantalahan ang pagpapatupad ng remote code at di-makatwirang pag-download ng file bahid.

Mahalagang tandaan na sa kabila ng pagkakaroon ng mga kahinaan sa seguridad sa loob ng IBM IDRM, ang mga pagkakataon na ang matagumpay na pagsasamantala sa pareho ay medyo payat . Pangunahin ito sapagkat ang mga kumpanya na naglalagay ng IBM IDRM sa kanilang mga system ay karaniwang pumipigil sa pag-access sa pamamagitan ng internet. Gayunpaman, kung ang kasangkapan sa IDRM ay nakalantad sa online, ang mga pag-atake ay maaaring isagawa nang malayuan. Bukod dito, ang isang umaatake na may access sa isang workstation sa panloob na network ng isang kumpanya ay maaaring potensyal na sakupin ang IDRM appliance. Kapag matagumpay na nakompromiso, ang umaatake ay madaling makakuha ng mga kredensyal para sa iba pang mga system. Posibleng bigyan nito ang umaatake ng kakayahang lumipat sa ibang pagkakataon sa iba pang mga system sa network ng kumpanya.

Mga tag IBM