Intel

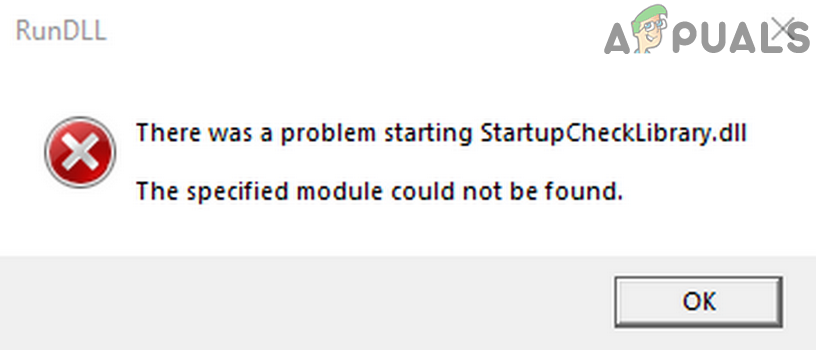

Paparating na Mga susunod na gen na CPU ng Mobility ng Tigre Lake ng Intel magkakaroon ng Teknolohiya ng Pagpapatupad na daloy ng Control-flow. Magsisilbi itong isang mabisang gateway para sa pagpapahinto ng maraming uri ng malware. Mahalagang pinamamahalaan ng tampok na Intel CET ang daloy ng mga pagpapatakbo sa loob ng isang CPU at tinitiyak na limitado ang malware mula sa pag-access ng maraming mga application sa pamamagitan ng CPU.

Ang mga Intel CPU ay regular na nahanap na naglalaman ng mga kahinaan sa seguridad. Kahit na ang kumpanya ay naglabas ng mga patch upang mapagaan ang panganib, ang karamihan ng mga solusyon ay nagkaroon ng isang maliit na negatibong epekto sa pagganap. Ang Intel ay lilitaw na maging proactively remedyo ng sitwasyon. Ang paparating na Tiger Lake CPUs, na batay sa advanced 10nm Node, ay bubuo ng CET upang harapin ang mga panganib bago sila tumagos sa system. Ang teknolohiya ay halos apat na taong gulang.

Paano Mapoprotektahan ng CET ang Mga CPU at PC ng Pagkilos ng Pagkilos ng Intel Tiger Lake?

Nakikipag-usap ang Control-flow Enforcement Technology o CET sa 'control flow,' isang term na ginamit upang ilarawan ang pagkakasunud-sunod ng mga pagpapatakbo na isinagawa sa loob ng CPU. Ayon sa kaugalian, ang malware na nagtatangkang tumakbo sa isang aparato ay sumusubok na manghuli ng mga kahinaan sa iba pang mga app upang ma-hijack ang kanilang daloy ng kontrol. Kung natuklasan, maaaring ipasok ng malware ang nakakahamak na code nito upang tumakbo sa konteksto ng isa pang app.

Mga susunod na gen na CPU ng Mobility ng Tigre Lake ng Intel umaasa sa CET upang maprotektahan ang daloy ng kontrol sa pamamagitan ng dalawang bagong mekanismo ng seguridad. Ang CET ay mayroong Shadow Stack, at Hindi Direkta na Pagsubaybay sa Sangay, upang matiyak na hindi maaaring magpatuloy ang Malware. Mahalagang gumagawa ang Shadow Stack ng isang kopya ng inilaan na daloy ng kontrol ng isang app, at iniimbak ang shadow stack sa isang ligtas na lugar ng CPU. Tinitiyak nito na walang mga pinahihintulutang pagbabago na maganap sa inilaan na order ng pagpapatupad ng isang app.

#Intel naglulunsad #AntiMalwareCETTechnology para sa mga CPU ng Tiger Lake - https://t.co/7WjGlNJAZf

- Techpopx (@TechpopX) Hunyo 15, 2020

Pinaghihigpitan at hindi pinipigilan ng pagsubaybay sa Sangay ng Sangay sa pagdaragdag ng mga karagdagang proteksyon sa kakayahan ng isang application na gamitin ang 'mga talso ng jump.' Mahalaga ang mga ito ay mga lokasyon ng memorya na madalas na (muling) ginagamit o muling naiulat sa daloy ng kontrol ng isang app.

Ipagtatanggol ng Shadow Stack ang mga computer laban sa karaniwang ginagamit na pamamaraan na tinatawag na Return Oriented Programming (ROP). Sa pamamaraang ito, inabuso ng malware ang tagubilin na RET (return) upang magdagdag ng sarili nitong nakakahamak na code sa daloy ng kontrol ng isang lehitimong app. Sa kabilang banda, ang Pagsubaybay sa Hindi Direktang Sangay ay pinoprotektahan laban sa dalawang diskarte na tinatawag na Jump Oriented Programming (JOP) at Call oriented Programming (COP). Maaaring tangkain ng malware na abusuhin ang mga tagubilin sa JMP (tumalon) o TUMAWAG upang i-hijack ang mga jump table ng isang lehitimong app.

Ang mga Nag-develop ay May Sapat na Oras Upang Maikabit ang Kanilang Software at Maihulugan ang CET, Inaangkin ang Intel:

Ang tampok na CET ay unang nai-publish pabalik noong 2016. Samakatuwid ang mga gumagawa ng software ay may oras upang ayusin ang kanilang code para sa unang serye ng mga Intel CPU na susuportahan ito, inaangkin ng kumpanya. Ngayon kailangan ng Intel na magpadala ng mga CPU na sumusuporta sa mga tagubilin sa CET. Ang mga app at platform, kabilang ang iba pang mga operating system, ay maaaring buhayin ang suporta at mag-opt in para sa proteksyon na ibinibigay ng CET.

Magandang paliwanag ng @intel ITO #security #tech na pumipigil sa kritikal na kahinaan sa #Malware . Magagamit ang CET sa # laptop kasama ang mga Intel Tiger Lake mobile processor, inaasahan para sa kapaskuhan. https://t.co/OU2yZvzP3q

- MikeFeibus - Maging maayos, mga tao! (@MikeFeibus) Hunyo 15, 2020

Pinili ng Intel ang 10nm Tiger Lake, ang tamang pag-unlad ng microarchitecture ng gumagawa ng CPU sa mahabang panahon, para sa pagsasama ng tampok na proteksyon ng Malware na nakabatay sa hardware. Tiniyak ng kumpanya na ang teknolohiya ay magagamit din sa mga platform ng desktop at server.

Mga tag intel