Microsoft

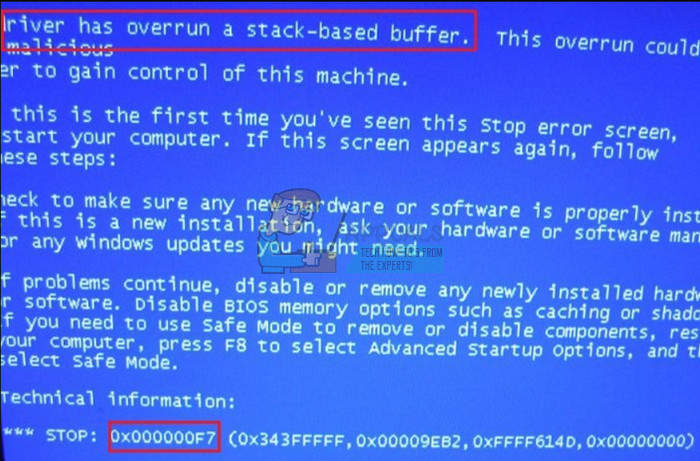

Naglabas ang Microsoft ng maraming mga tagapayo mula pa noong simula ng taon upang matugunan ang mga haka-haka na kahinaan sa panig ng pagpapatupad ng channel sa hardware sa mga prosesor ng Core at Xeon ng Intel. Ang mga kahinaan na pinag-uusapan ay ang Spectre at Metldown. Ngayon lang pinakawalan ng Microsoft ang isa pang payo para sa isang haka-haka na kahinaan sa channel: ang L1 Terminal Fault (L1TF).

Ayon sa payo pinakawalan, ang L1 Terminal Fault na ito ay nakatalaga sa tatlong mga tagapagpakilala ng CVE. Ang una, CVE-2018-3615, ay tumutukoy sa kahinaan sa L1TF sa Intel Software Guard Extensions (SGX). Ang pangalawa, CVE-2018-3620, ay tumutukoy sa kahinaan sa L1TF sa Operating System at System Management Mode (SMM). Ang pangatlo, CVE-2018-3646, ay tumutukoy sa kahinaan sa L1TF sa Virtual Machine Manager (VMM).

Ang pangunahing peligro na nauugnay sa mga kahinaan na ito ay dumating na kung ang mga gilid na channel ay pinagsamantalahan sa pamamagitan ng kahinaan ng L1TF, maaaring mai-access ang pribadong data sa mga nakakahamak na hacker mula sa malayo at halos. Gayunpaman, ang nasabing pagsasamantala ay hinihiling na ang magsasalakay ay makuha ang kanyang kamay sa pinag-uusapan na aparato bago ibigay upang pahintulutan ang pagpapatupad ng code sa nilalayon na aparato.

Upang mapagaan ang mga kahihinatnan ng kahinaan na ito kasama ang maraming iba pang mga katulad na posibilidad na pagsamantalahan, naglabas ang Microsoft ng maraming bilang ng mga pag-update na tina-target ang mga butas at kadena kung saan maaaring pamahalaan ng mga umaatake upang makakuha ng nasabing pag-access. Hinihimok ang mga gumagamit ng Windows na panatilihing napapanahon ang kanilang mga aparato sa mga pinakabagong pag-update at ilapat ang lahat ng mga patch, proteksyon, at pag-update sa firmware na inilabas.

Para sa mga system ng Enterprise na gumagamit ng Microsoft Windows OS, iminungkahi ng mga administrator na suriin ang kanilang mga system ng network para sa paggamit ng mga peligrosong platform at ang antas ng kanilang pagsasama sa karaniwang paggamit ng kumpanya. Iminungkahi pagkatapos na mai-log ang Virtualization Batay sa Seguridad (VBS) sa kanilang mga network, na tina-target ang mga partikular na kliyente na ginagamit upang mangolekta ng data ng epekto. Matapos pag-aralan ang antas ng banta, dapat ilapat ng mga tagapangasiwa ang mga nauugnay na patch para sa mga nauugnay na peligrosong kliyente na nagtatrabaho sa kanilang mga imprastraktura sa IT.

Mga tag Microsoft

![[Update: Nanalo ang Mga Nagbebenta] Ang Microsoft Ay Dapat Tapusin ang Mga Karapatan sa Panloob na Paggamit Para sa Mga Kasosyo Nito Na Hindi Ibig sabihin Walang Libreng Paggamit Ng Mga Produkto at Serbisyo ng MS](https://jf-balio.pt/img/news/05/microsoft-was-end-internal-use-rights.jpg)