Intel, ExtremeTech

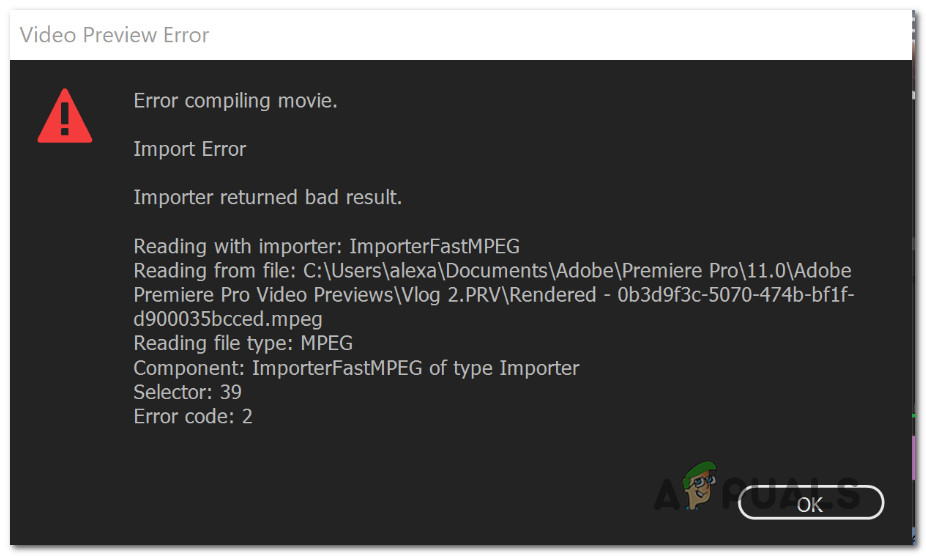

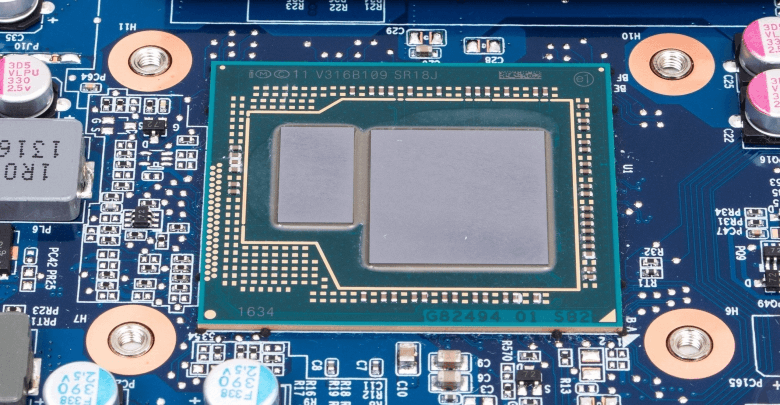

Ang isang kahinaan na nauugnay sa seguridad na nauugnay sa Intel ay itinuring na CVE-2018-3665 ay lumikha ng isang pagpapakilos kapag maraming mga organisasyon ang nagtangkang mabilis na maglabas ng mga patch para sa problema noong Martes. Habang lalabas pa rin ang mga detalye, ang impormasyong inilabas kagabi at hanggang kaninang hapon ay iminumungkahi na ang ilang mga gumagamit ay maaaring maging ligtas nang hindi nag-install ng anumang mga update sa pagitan ng Hunyo 11 at 14.

Ang tamad na estado ng FP na ibalik ang pagpapaandar na ibinigay ng ilang mga Intel chip ay maaaring potensyal na mapakinabangan tuwing nagbabago ang isang gumagamit sa pagitan ng dalawang magkakaibang mga application. Ang operating software ng system na gumagamit ng tagubiling ito sa halip na tamang i-save at ibalik ay maaaring payagan ang teoretikal na maglabas ang data.

Ang mga inhinyero ng Intel ay nagpatuloy na inirekomenda na gamitin ng mga developer ang Eager FP sa halip na Lazy FP na diskarte kapag lumilipat ng mga application. Ang magandang balita ay ang mga pinakabagong bersyon ng GNU / Linux ay hindi apektado ng kahinaan.

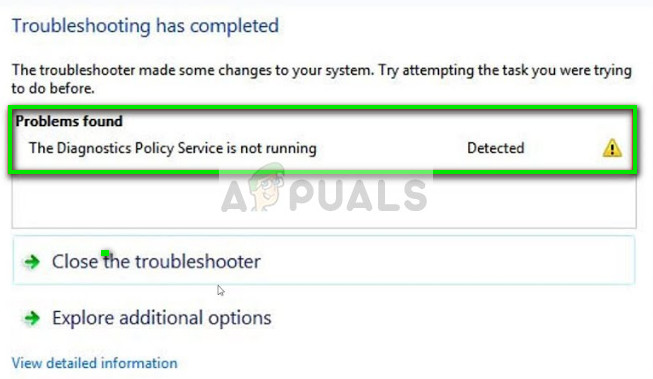

Ang sinumang nagpapatakbo ng bersyon ng kernel na 4.9 o mas mataas ay hindi maaaring mag-ula ng anumang data kahit na nagtatrabaho sila sa isang nakompromiso na processor. Ang mga eksperto sa seguridad ng Linux ay nagtatrabaho upang mai-port ang mga pag-aayos sa mga naunang bersyon ng kernel, na mahalaga upang matiyak na ang karamihan sa mga gumagamit ay protektado. Ang mga gumagamit ng karamihan sa mga pamamahagi ay maaaring nasa isang mas matandang kernel at samakatuwid ay nangangailangan ng isang pag-update upang maayos ang isyu.

Nararamdaman ng mga eksperto sa seguridad na ang ilang iba pang pagpapatupad ng Unix ay immune din lamang kung nagpapatakbo ang mga gumagamit ng mga kamakailang bersyon ng kanilang operating system. Halimbawa, ang '3665 ay hindi nakakaimpluwensya sa pinakabagong mga pag-ikot ng DragonflyBSD o OpenBSD. Inilahad din ng mga inhinyero na ang mga gumagamit ng Red Hat Enterprise Linux 7 ay hindi epektibo hangga't gumagamit sila ng kernel-alt package, kahit na ang mga gumagamit ng karaniwang RHEL 7 ay dapat na mag-update.

Nabanggit din ng kanilang mga kinatawan na ang mga makina na nagpapatakbo ng RHEL sa hardware na pinalakas ng kagamitan ng AMD ay hindi naisagawa. Inilahad ng mga developer na ang mga gumagamit na nag-boot ng Linux kernel sa mga mas nakatatandang processor na may ‘masigasig na CPU = on’ bilang isang parameter ay nabawasan na ang problema.

Kahit na ang isang pag-install ay mahina laban sa '3665, hindi nangangahulugan na ang anumang nakakahamak na tunay na mangyayari. Ang nakakahamak na software ay dapat na naka-embed sa loob nito upang mangyari iyon. Kung iyon ang kaso, pagkatapos ay sinabi na impeksyon ay makakakuha lamang ng maliit na halaga ng data sa tuwing ang isang application ay inililipat para sa isa pa habang tumatakbo pa rin. Gayunpaman, hinihimok ang mga gumagamit na mag-update upang maiwasan ang mga problema sa hinaharap na isinasaalang-alang kung gaano kalubha ang problemang ito.

Mga tag intel Seguridad ng Linux