Oracle

Dalawang kahinaan na may label CVE-2018-2998 at CVE-2018-2933 ay natuklasan ni Denis Andzakovic ng PulseSecurity, na nagsasamantala sa Oracle WebLogic Server SAML at WLS Core Components, ayon sa pagkakabanggit, upang ma-access at mabago ang data sa isang limitadong degree.

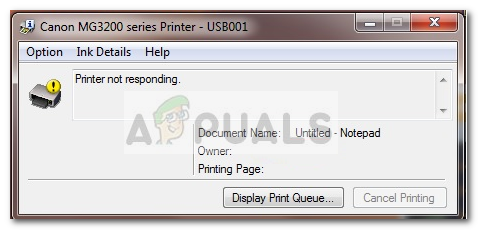

Dalawang kahinaan ang natuklasan sa loob ng mekanismo ng pagpapatunay ng nagbibigay ng serbisyo ng Oracle WebLogic SAML. Sa pamamagitan ng pagpasok ng isang XML na puna sa SAML

PangalanIDAng tag-atake ay maaaring pilitin ang tagapagbigay ng serbisyo ng SAML upang mag-log in bilang ibang gumagamit. Bilang karagdagan, ang WebLogic ay hindi nangangailangan ng mga naka-sign na assertion ng SAML sa default na pagsasaayos. Sa pamamagitan ng pag-alis ng mga bahagi ng pirma mula sa isang SAML na pahayag, ang isang magsasalakay ay maaaring gumawa ng isang di-makatwirang pahayag ng SAML at i-bypass ang mekanismo ng pagpapatunay.

Denis Andzakovic - Pulse Security

Ang Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0 ay natagpuan na mahina laban sa mga kahinaan na ito bagaman ang tatlong iba pang mga bersyon: 10.3.6.0, 12.1.3.0, at 12.2.1.2 ay natagpuan na maaapektuhan din.

Sa isang peligro sa pagtatasa ng panganib nai-publish ng Oracle, ang kahinaan ng CVE-2018-2998 ay sinuri upang samantalahin ang sangkap ng SAML nang lokal. Ayon sa Bersyon ng CVSS 3.0 , ang kahinaan na ito ay binigyan ng marka ng marka ng 5.4 sa 10, na tinatasa na mayroong pangkalahatang mababang panganib na kadahilanan ng pagmamanipula. Sa parehong pagtatasa, ang kahinaan ng CVE-2018-2933 ay sinuri upang samantalahin ang mga bahagi ng WLS Core mula sa mga lokal na aparato ng server. Ang kahinaan ay binigyan ng isang bahagyang mas mababang marka ng batayang 4.9 mula sa isang posibleng 10. Ang isang dokumento na may ID 2421480.1 ay nai-publish ng Oracle para sa mga gumagamit nito na may mga tagubilin para sa pagpapagaan ng kahinaan na ito. Naa-access ang dokumentong ito sa mga account ng administrator ng Oracle sa sandaling mag-log in sila.

Inilalarawan ng Oracle Security Assertions Markup Language (SAML) ang isang balangkas na nagpapadali sa pagbabahagi ng impormasyon ng pagpapatunay sa maraming mga aparato sa parehong network, na pinapayagan ang isang solong aparato na kumilos sa bahagi ng iba pa. Napapansin nito ang pagpapatotoo at pahintulot ng mga gumagamit: maging ang mga kredensyal ay lehitimo at kung mayroon silang kinakailangang mga pahintulot upang maisagawa ang mga hiniling na pagkilos. Mas madalas kaysa sa hindi, ginagamit ang protokol na ito upang mag-set ng solong pag-sign-on para sa mga gumagamit at samL provider na pamahalaan ang server o administrator na aparato na maraming mga kredensyal na ito. Sa sandaling napatunayan at pinahintulutan, ang SAML assertion sa XML ay nagbibigay-daan para sa pagkumpleto ng itinakdang gawain ng gumagamit. Ang SAML 2.0 ay itinakda bilang pamantayan para sa pagpapatotoo at proseso ng pahintulot sa mga computer mula pa noong 2005 at ito ang pamantayang ginagamit ng Oracle WebLogic Servers sa mga application na nilikha nila.

Nagtatrabaho ang kamay sa kahinaan na natuklasan sa mga pangunahing bahagi ng WebLogic Server, ang dalawang kahinaan ay natagpuan upang samantalahin ang katotohanang ang WebLogic ay hindi nangangailangan ng mga naka-sign na assertion bilang default. Ginawang pagmamanipula ng mga kahinaan ang mekanismo ng pagpapatotoo at pahintulot sa pamamagitan ng pagpasok ng isang di-makatwirang puna ng XML sa tag ng Name ID na pinipilit ang system na payagan ang pag-sign sa account ng isa pang gumagamit nang hindi pinawalang bisa ang lagda ng assertion ng SAML dahil pinatutunayan lamang ng server ang string na sumusunod sa komento tulad ng ipinakita sa ibaba.

attackeradminSa mga setting ng pagsasaayos ng server ng administrator, kung ang SingleSignOnServicesMBean.WantAssertionsSigned Ang katangian ay hindi pinagana o hindi kinakailangan, tulad ng default na kaso, ang lagda ay hindi napatunayan, at ang pagpapatotoo ay maaaring i-bypass upang payagan ang isang tao na mag-log in bilang anumang pinili ng gumagamit. Maaaring samantalahin ng mga hacker ang kahinaan na ito upang ma-access ang mga makapangyarihang account sa system upang abalahin ang mga setting ng system, kunin ang data, o mga tiwaling server. Sa default na pag-set up na hindi nangangailangan ng mga lagda, ang sumusunod na code (pinaikling para sa kakayahang mabasa) na ibinahagi ng Pulse Security nagpapakita kung paano maaaring mag-log in ang isang hacker bilang 'admin':

REDACTED REDACTED admin WLS_SP urn: oasis: names: tc: SAML: 2.0: ac: classes: PasswordProtectedTransportUpang makayanan ang kahinaan na ito at ang naunang natuklasan sa tabi, hiniling ng Oracle na i-update ng mga gumagamit ang kani-kanilang bahagi ng Oracle ng kanilang produkto sa Hulyo 2018 Critical Patch para sa Oracle Fusion Middleware.

![7 Pinakamahusay na Z690 Motherboard Para sa Mga Intel Processor [Agosto – 2022]](https://jf-balio.pt/img/other/DB/7-best-z690-motherboards-for-intel-processors-august-8211-2022-1.jpg)

![[FIX] Ang CS GO na 'Nabigo upang Mahanap ang isang Dedicated Server' Error](https://jf-balio.pt/img/how-tos/81/cs-go-failed-find-dedicated-server-error.png)

![[FIX] Hindi Makakonekta sa Docker Daemon sa 'unix: ///var/run/docker.sock'](https://jf-balio.pt/img/how-tos/23/cannot-connect-docker-daemon-unix.png)