Rumy IT Tips

Matagal nang natutukoy ang WPA / WPA2 na magiging pinaka-ligtas na form ng pag-encrypt ng WiFi. Gayunpaman, noong Oktubre ng 2017, ang WPA2 na proteksyon ay natagpuan na mahina laban sa isang pag-atake ng KRACK kung saan itinatag ang mga diskarte sa pagpapagaan. Tila ang pag-encrypt ng wireless network ay nasasalakay muli, sa oras na ito sa pagsasamantala ng isang kahinaan sa WPA / WPA2 na tinawag na PMKID.

Bumuo kami ng isang bagong atake sa WPA / WPA2. Wala nang kumpletong kinakailangang 4-way na pag-record ng handshake. Narito ang lahat ng mga detalye at tool na kailangan mo: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- hashcat (@hashcat) August 4, 2018

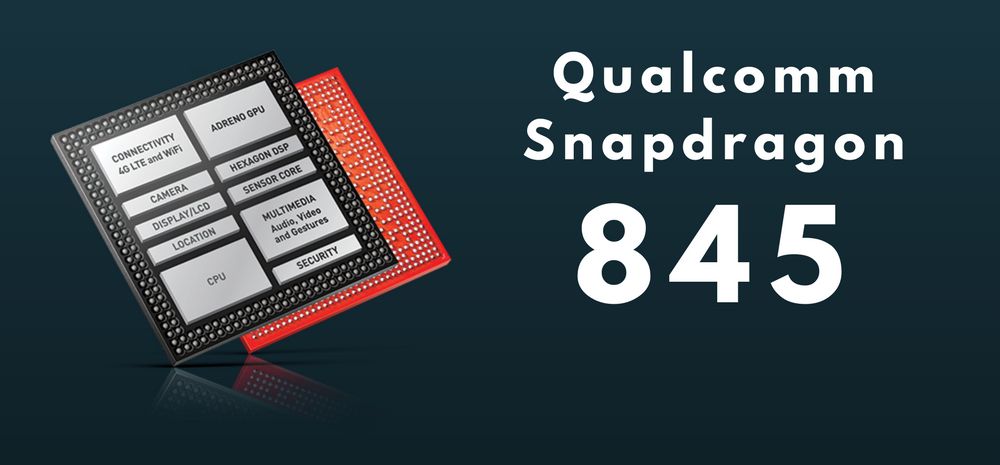

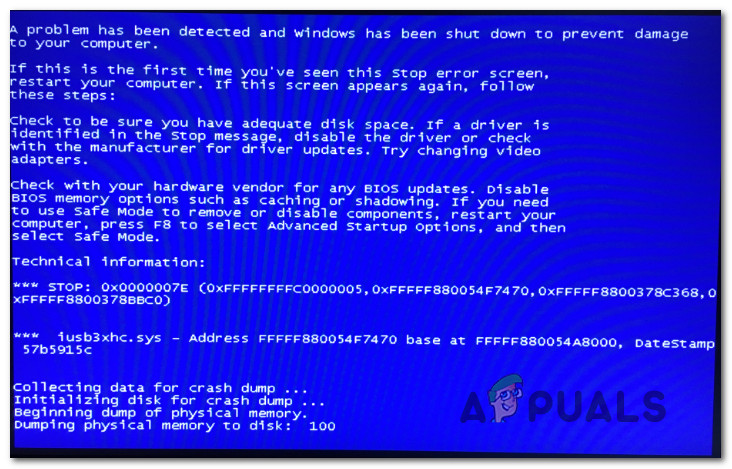

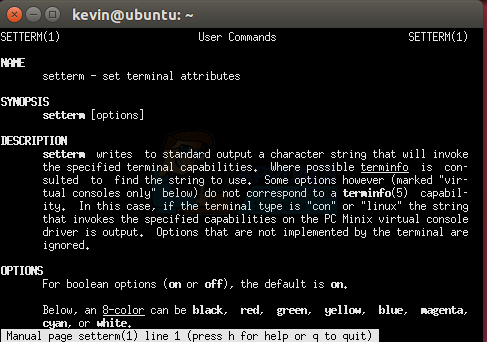

Ang kahinaan na ito ay ibinahagi ng isang Twitter account (@hashcat) na nag-tweet ng isang imahe ng code na maaaring lampasan ang kinakailangang handshake ng EAPOL 4-way at atake sa koneksyon sa network. Sa isang post sa website ng account, ipinaliwanag ng mga developer sa likod ng pagsasamantala na naghahanap sila ng mga paraan upang salakayin ang pamantayan sa seguridad ng WPA3 ngunit hindi matagumpay dahil sa Sim sabay na Authentication of Equals (SAE) na protocol. Sa halip, gayunpaman, nagawa nilang madapa ang kahinaan na ito ng WPA2 na protokol.

Ang kahinaan na ito ay pinagsamantalahan sa Robust Security Network Information Element (RSNIE) ng isang solong EAPOL frame. Gumagamit ito ng HMAC-SHA1 upang makuha ang PMKID na may susi na PMK at ang data nito ay ang pagsasama-sama ng isang nakapirming string na 'PMK Name' na nagsasama ng access point at mga istasyon ng MAC address.

Ayon sa post ng mga developer, upang maisagawa ang pag-atake, tatlong mga tool ang kinakailangan: hcxdumptool v4.2.0 o mas mataas, hcxtools v4.2.0 o mas mataas, at hashcat v4.2.0 o mas mataas. Pinapayagan ng kahinaan na ito ang nang-atake na direktang makipag-usap sa AP. Daanan nito ang tuluyang muling paghahatid ng mga frame ng EAPOL at ang di-wastong hindi wastong pagpasok ng password. Ang pag-atake ay din ang layo ng nawala mga frame ng EAPOL sa kaso na ang isang gumagamit ng AP ay masyadong malayo mula sa umaatake, at ginagawa itong panghuling data na lilitaw sa isang regular na naka-encode na string na taliwas sa mga format ng output tulad ng pcap o hccapx.

Ang code at mga detalye tungkol sa kung paano gumagana ang code upang samantalahin ang kahinaan na ito ay ipinaliwanag sa post ng mga developer. Sinabi nila na hindi sila sigurado tungkol sa kung aling mga router ng WiFi ang kahinaan na ito ay nakakaapekto nang direkta at kung gaano ito ka epektibo sa kani-kanilang mga koneksyon. Naniniwala sila, bagaman, na ang kahinaan na ito ay maaaring marahil ay pinagsamantalahan sa lahat ng mga network ng 802.11i / p / q / r kung saan pinagana ang mga tampok na paggala tulad ng kaso ng karamihan sa mga router sa mga panahong ito.

Sa kasamaang palad para sa mga gumagamit, walang mga diskarte sa pagpapagaan para sa kahinaan na ito hanggang ngayon. Lumitaw ito ilang oras na ang nakakalipas at walang balita tungkol sa anumang mga tagagawa ng router na kumukuha (o ginagawang maliwanag na nakuha nila) na paunawa.