Ang isang tanyag na plugin ng WordPress na tumutulong sa mga tagapamahala ng website na may mga aktibidad sa pagpapanatili at pag-iingat, ay labis mahina laban sa pagsasamantala . Madaling manipulahin, ang plugin ay maaaring magamit upang mai-render ang kumpletong website na hindi aktibo o ang mga magsasalakay ay maaaring tumagal ng pareho sa mga pribilehiyo ng admin. Ang kapintasan sa seguridad sa loob ng tanyag na WordPress Plugin ay na-tag bilang 'Kritikal' at binigyan ng isa sa pinakamataas na marka ng CVSS.

Ang isang WordPress Plugin ay maaaring magamit nang may kaunting pangangasiwa mula sa mga awtorisadong administrador. Ang kahinaan ay tila nag-iiwan ng mga pag-andar ng database na ganap na walang seguridad. Nangangahulugan ito na ang anumang gumagamit ay maaaring potensyal na i-reset ang anumang mga talahanayan ng database na nais nila, nang walang pagpapatotoo. Hindi na kailangang idagdag, nangangahulugan ito na ang mga post, komento, buong pahina, gumagamit at ang kanilang na-upload na nilalaman ay madaling mapupuksa sa loob ng ilang segundo.

Ang WordPress Plugin na 'WP Database Reset' ay Nakakasira Sa Madaling Pagsamantalahan at Pagmamanipula Para sa Pag-takeover ng Website O Takedown:

Tulad ng ipinahihiwatig ng pangalan, ang plugin ng WP Database Reset ay ginagamit upang i-reset ang mga database. Maaaring pumili ang mga administrator ng website sa pagitan ng buo o bahagyang pag-reset. Maaari ka ring mag-order ng pag-reset batay sa mga tukoy na talahanayan. Ang pinakamalaking bentahe ng plugin ay ang kaginhawaan. Iniiwasan ng plugin ang maingat na gawain ng karaniwang pag-install ng WordPress.

Ang WordPress plugin WP Database Reset ay natagpuan na naglalaman ng isang mapagsamantalang isyu sa seguridad na maaaring samantalahin upang sakupin ang mga mahihinang website. Ayon sa # Wordpress library, ang plugin ay aktibo sa higit sa 80,000 mga website. I-update ang plugin ngayon. https://t.co/xrCjyVPvzY

- Vigilant Technologies (@VigilantCloud) Enero 17, 2020

Ang Koponan ng seguridad ng Wordfence , na natuklasan ang mga kamalian, ipinahiwatig na ang dalawang matinding kahinaan sa loob ng plugin ng WP Database Reset ay natagpuan noong Enero 7. Ang alinman sa mga kahinaan ay maaaring gamitin upang pilitin ang isang buong pag-reset ng website o ang pagkuha ng pareho.

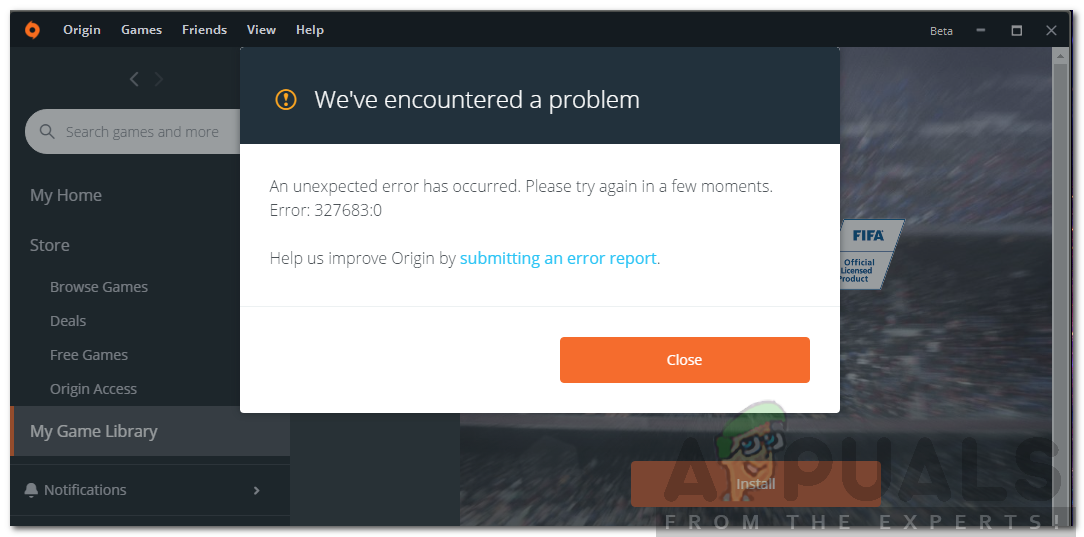

Ang unang kahinaan ay na-tag bilang CVE-2020-7048 at naglabas ng marka ng CVSS na 9.1. Ang kamalian na ito ay umiiral sa mga pag-andar ng pag-reset ng database. Maliwanag, wala sa mga pag-andar ang na-secure sa pamamagitan ng anumang mga tseke, pagpapatotoo o pagpapatunay ng mga pribilehiyo. Nangangahulugan ito na ang sinumang gumagamit ay maaaring mag-reset ng anumang mga talahanayan ng database na nais nila, nang walang pagpapatotoo. Kailangang maglagay lamang ang gumagamit ng isang simpleng kahilingan sa pagtawag para sa plugin ng WP Database Reset, at maaaring mabura ang mga pahina, post, komento, gumagamit, na-upload na nilalaman, at marami pa.

https://t.co/zcP3OPb8N5

- GeekWire Security (@geekwiresec) Enero 17, 2020

Ang pangalawang kahinaan sa seguridad ay na-tag bilang CVE-2020-7047 at naglabas ng marka ng CVSS na 8.1. Bagaman isang bahagyang mas mababang marka kaysa sa una, ang pangalawang kapintasan ay pantay na mapanganib. Pinapayagan ng kapintasan sa seguridad na ito ang sinumang napatunayan na gumagamit na hindi lamang bigyan ang kanilang sarili ng mga pribilehiyong pang-administratibong antas ng diyos ngunit 'ihulog din ang lahat ng iba pang mga gumagamit mula sa talahanayan na may isang simpleng kahilingan.' Nakakagulat, ang antas ng pahintulot ng gumagamit ay hindi mahalaga. Nagsasalita tungkol sa pareho, sinabi ni Wordfence Chloe Chamberland,

'Sa tuwing nai-reset ang talahanayan ng wp_users, ibinaba nito ang lahat ng mga gumagamit mula sa talahanayan ng gumagamit, kasama ang anumang mga administrador, maliban sa kasalukuyang naka-log-in na gumagamit. Ang gumagamit na nagpapadala ng kahilingan ay awtomatikong idadagdag sa administrator, kahit na isang subscriber lamang sila. '

https://t.co/tjKkqkNEsR

- GeekWire Security (@geekwiresec) Enero 17, 2020

Bilang nag-iisang tagapangasiwa, mahalagang maaaring mag-hijack ang gumagamit ng isang mahina na website at mabisang makamit ang buong kontrol ng Content Management System (CMS). Ayon sa mga mananaliksik sa seguridad, ang nag-develop ng plugin ng WP Database Reset ay naalerto, at ang isang patch para sa mga kahinaan ay dapat na mai-deploy sa linggong ito.

Ang pinakabagong bersyon ng plugin ng WP Database Reset, na may kasamang mga patch, ay 3.15. Dahil sa matinding peligro sa seguridad pati na rin ang mataas na tsansa ng permanenteng pag-aalis ng data, dapat na i-update ng mga administrator ang plugin o alisin ang pareho nang buo. Ayon sa mga eksperto, halos 80,000 mga website ang naka-install at aktibo ang plugin ng WP Database Reset. Gayunpaman, isang maliit na higit sa 5 porsyento ng mga website na ito ay lilitaw na gumanap ng pag-upgrade.

Mga tag Cybersecurity WordPress