WordPress. Orderland

Ang mga website na gumagamit ng mga sikat na Content Management System (CMS) tulad ng Joomla at WordPress ay napapailalim sa isang code injector at redirector script. Ang bagong banta sa seguridad ay tila nagpapadala ng mga hindi mapaghihinalaang mga bisita sa tunay na naghahanap ngunit lubos na nakakahamak na mga website. Kapag matagumpay itong na-redirect, ang banta sa seguridad pagkatapos ay susubukan na magpadala ng nahawaang code at software sa target na computer.

Natuklasan ng mga security analista ang isang nakakagulat na banta sa seguridad na nagta-target sa Joomla at WordPress, dalawa sa pinakatanyag at malawak na ginagamit na mga CMS platform. Milyun-milyong mga website ang gumagamit ng hindi bababa sa isa sa CMS upang lumikha, mag-edit at mag-publish ng nilalaman. Binabalaan ngayon ng mga analista ang mga may-ari ng Joomla at mga website ng WordPress ng isang nakakahamak na script sa pag-redirect na nagtutulak sa mga bisita sa mga nakakahamak na website. Eugene Wozniak, isang security researcher kasama si Sucuri, detalyado ang nakakahamak na banta sa seguridad na natuklasan niya sa website ng isang kliyente.

Ang bagong natuklasan na banta ng .htaccess na iniksyon ay hindi nagtatangka na lumpakin ang host o ang bisita. Sa halip, ang apektadong website ay patuloy na sumusubok na i-redirect ang trapiko ng website sa mga site ng advertising. Bagaman hindi ito tunog ng lubos na nakakasira, nagtatangka ring mag-install ng nakakahamak na software ang injector script. Ang pangalawang bahagi ng pag-atake, kapag isinama sa mga lehitimong naghahanap ng mga website ay maaaring matindi ang epekto sa kredibilidad ng host.

Ang Joomla, pati na rin ang mga website ng WordPress, ay karaniwang ginagamit ang .htaccess na mga file upang makagawa ng mga pagbabago sa pagsasaayos sa antas ng direktoryo ng isang web server. Hindi na banggitin, ito ay isang kritikal na bahagi ng website dahil ang file ay naglalaman ng pangunahing pagsasaayos ng host webpage at mga pagpipilian nito na kasama ang pag-access sa website, pag-redirect ng URL, pagpapaikli ng URL, at kontrol sa pag-access.

Ayon sa mga security analista, inabuso ng nakakahamak na code ang pag-redirect ng URL ng file na .htaccess, 'Habang ang karamihan ng mga web application ay gumagamit ng mga pag-redirect, ang mga tampok na ito ay karaniwang ginagamit din ng mga hindi magagandang artista upang makabuo ng mga impression sa advertising, at upang maipadala hindi nag-aakalang mga bisita sa site sa mga phishing site o iba pang nakakahamak na web page. ”

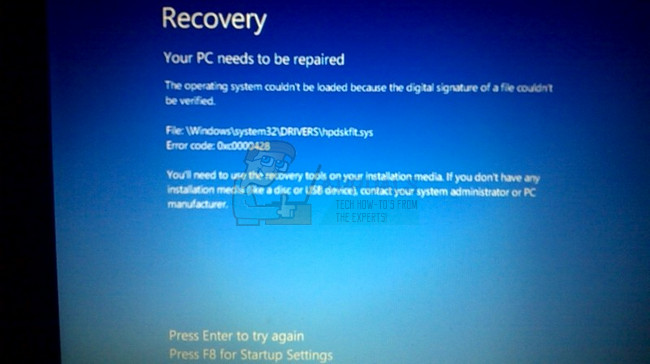

Ano ang tunay na patungkol ay hindi malinaw kung paano eksakto kung paano nakakuha ng pag-access ang mga umaatake sa mga website ng Joomla at WordPress. Habang ang seguridad ng mga platform na ito ay medyo matatag, sa sandaling nasa loob, ang mga umaatake ay maaaring, sa halip madali, na itanim ang nakakahamak na code sa mga pangunahing index na mga file ng Index. Ang mga file ng Index.php ay kritikal dahil responsable sila sa paghahatid ng mga web page ng Joomla at WordPress, tulad ng istilo ng nilalaman at mga espesyal na pangunahing tagubilin. Mahalaga, ito ang pangunahing hanay ng mga tagubilin na nagtuturo sa kung ano ang ihahatid at kung paano maihatid ang anumang inaalok ng website.

Matapos makakuha ng pag-access, ligtas na makatanim ng mga umaatake ang binagong mga file ng Index.php. Pagkatapos noon, ang mga umaatake ay nagawang mag-iniksyon ng mga nakakahamak na pag-redirect sa mga file na .htaccess. Ang banta ng .htaccess injector ay nagpapatakbo ng isang code na patuloy na naghahanap para sa .htaccess file ng website. Matapos hanapin at i-injection ang nakakahamak na redirect script, ang banta ay palalimin ang paghahanap at susubukan na maghanap ng higit pang mga file at folder na aatake.

Ang pangunahing pamamaraan upang maprotektahan laban sa pag-atake ay upang itapon ang paggamit ng .htaccess file nang kabuuan. Sa katunayan, ang default na suporta para sa .htaccess file ay naalis na nagsimula sa Apache 2.3.9. Ngunit maraming mga may-ari ng website ang pumili pa rin upang paganahin ito.

![[FIX] White Bar na sumasakop sa Nangungunang Bahagi ng Windows Explorer](https://jf-balio.pt/img/how-tos/17/white-bar-covering-top-portion-windows-explorer.jpg)