Ang Ebolusyon ng Malware

Ang kumpanya ng Cybersecurity na ESET ay natuklasan ang isang kilala at mailap na pangkat ng pag-hack ay tahimik na naglalagay ng isang malware na mayroong ilang mga tukoy na target. Sinasamantala ng malware ang isang backdoor na matagumpay na naipasa sa ilalim ng radar sa nakaraan. Bukod dito, nagsasagawa ang software ng ilang mga kagiliw-giliw na pagsubok upang matiyak na ito ay pag-target ng isang aktibong ginagamit na computer. Kung ang malware ay hindi nakakakita ng aktibidad o hindi nasiyahan, ito ay nakasara lamang at nawawala upang mapanatili ang pinakamainam na stealth at umiwas sa posibleng pagtuklas. Ang bagong malware ay naghahanap ng mga mahahalagang personalidad sa loob ng makinarya ng gobyerno ng estado. Sa madaling salita, ang malware ay nagpapatuloy sa mga diplomat at kagawaran ng gobyerno sa buong mundo

Ang Ke3chang lumilitaw na lumitaw muli ang advanced na nagpapanatili na pangkat ng banta na may bagong nakatuon na kampanya sa pag-hack. Matagumpay na inilunsad at pinamamahalaan ng pangkat ang mga kampanyang cyber-espionage mula noong hindi bababa sa 2010. Ang mga aktibidad at pagsasamantala ng pangkat ay lubos na mabisa. Pagsama sa mga nilalayon na target, lumalabas na ang pangkat ay sinusuportahan ng isang bansa. Ang pinakabagong sala ng malware na ipinakalat ng Ke3chang ang grupo ay medyo sopistikado. Ang dating na-deploy na mga remote access trojan at iba pang malware ay mahusay na dinisenyo din. Gayunpaman, ang bagong malware ay lumalagpas sa bulag o pang-impeksyong masa ng mga naka-target na machine. Sa halip, ang pag-uugali nito ay medyo lohikal. Sinusubukan ng malware na kumpirmahin at patunayan ang pagkakakilanlan ng target at ang makina.

Ang Mga Mananaliksik sa Cybersecurity Sa ESET Tukuyin ang Mga Bagong Pag-atake Ni Ke3chang:

Ang Ke3chang advanced na patuloy na grupo ng banta, na aktibo mula noong hindi bababa sa 2010, ay kinilala din bilang APT 15. Ang tanyag na Slovakian antivirus, firewall at iba pang kumpanya ng cybersecurity na ESET ay nakilala ang nakumpirmang mga bakas at ebidensya ng mga aktibidad ng pangkat. Inaangkin ng mga mananaliksik ng ESET na ang pangkat ng Ke3chang ay gumagamit ng sinubukan at pinagkakatiwalaang mga diskarte nito. Gayunpaman, ang malware ay nai-update ng makabuluhang. Bukod dito, sa oras na ito, sinusubukan ng grupo na samantalahin ang isang bagong backdoor. Ang dating hindi natuklasan at hindi naiulat na backdoor ay pansamantalang tinawag na Okrum.

Ang mga mananaliksik ng ESET ay karagdagang ipinahiwatig na ang kanilang panloob na pagtatasa ay nagpapahiwatig na ang pangkat ay susunod sa mga diplomatikong katawan at iba pang mga institusyon ng gobyerno. Hindi sinasadya, ang grupong Ke3chang ay naging napaka-aktibo sa pagsasagawa ng sopistikado, naka-target at paulit-ulit na mga kampanya sa cyber-espionage. Ayon sa kaugalian, ang pangkat ay sumunod sa mga opisyal ng gobyerno at mahahalagang personalidad na nakipagtulungan sa gobyerno. Ang kanilang mga aktibidad ay naobserbahan sa mga bansa sa buong Europa at Gitnang at Timog Amerika.

Bagong Okrum Malware na Ginamit ng Ke3chang Group sa Mga Target na Diplomat https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- Store4app (@ Store4app1) Hulyo 18, 2019

Ang interes at pokus ng ESET ay patuloy na mananatili sa pangkat ng Ke3chang sapagkat ang pangkat ay naging aktibo sa sariling bansa ng kumpanya, ang Slovakia. Gayunpaman, ang iba pang mga tanyag na target ng pangkat ay ang Belgium, Croatia, Czech Republic sa Europa. Ang pangkat ay kilala na naka-target sa Brazil, Chile, at Guatemala sa Timog Amerika. Ipinapahiwatig ng mga aktibidad ng pangkat na Ke3chang na maaaring ito ay isang pangkat ng pag-hack na nai-sponsor ng estado na may malakas na hardware at iba pang mga tool ng software na hindi magagamit sa mga karaniwan o indibidwal na mga hacker. Samakatuwid ang mga pinakabagong pag-atake ay maaaring maging bahagi rin ng isang pangmatagalang kampanya ng pagtaguyod upang makalikom ng katalinuhan, sinabi ni Zuzana Hromcova, isang mananaliksik sa ESET, 'Ang pangunahing layunin ng magsasalakay ay malamang na paniktik sa cyber, kaya't pinili nila ang mga target na ito.'

Paano Gumagana ang Ketrican Malware At Okrum Backdoor?

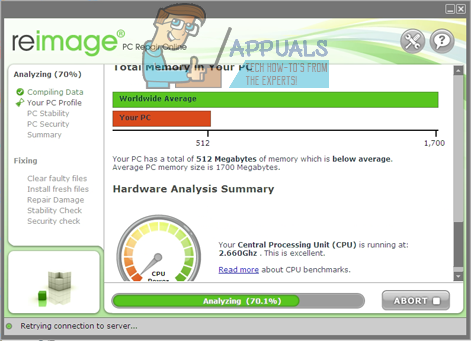

Ang Ketrican malware at Okrum backdoor ay medyo sopistikado. Inaalam pa rin ng mga mananaliksik sa seguridad kung paano naka-install o nahulog ang backdoor sa mga naka-target na machine. Habang ang pamamahagi ng backyard ng Okrum ay patuloy na nananatiling isang misteryo, ang operasyon nito ay mas kaakit-akit. Nagsasagawa ang backyard ng Okrum ng ilang mga pagsubok sa software upang kumpirmahing hindi ito tumatakbo sa isang sandbox, na mahalagang isang ligtas na virtual na puwang na ginagamit ng mga mananaliksik sa seguridad upang obserbahan ang pag-uugali ng nakakahamak na software. Kung ang loader ay hindi nakakakuha ng maaasahang mga resulta, tinatapos lamang nito ang sarili upang maiwasan ang pagtuklas at karagdagang pagsusuri.

Ang pamamaraan ng Okrum backdoor ng pagkumpirma nito ay tumatakbo sa isang computer na nagtatrabaho sa totoong mundo, medyo nakakainteres din. Ang loader o backdoor ay nagpapagana ng pathway upang matanggap ang aktwal na kargamento matapos ang kaliwang pindutan ng mouse ay na-click kahit tatlong beses. Naniniwala ang mga mananaliksik na ang kumpirmasyong pagsubok na ito ay pangunahing ginanap upang matiyak na ang backdoor ay tumatakbo sa tunay, gumagana na machine at hindi mga virtual machine o sandbox.

Kapag nasiyahan na ang loader, ang Okrum backdoor ay unang nagbibigay sa sarili ng buong pribilehiyo ng administrator at nangongolekta ng impormasyon tungkol sa nahawaang makina. Sinasabulate nito ang impormasyon tulad ng pangalan ng computer, username, host IP address at kung anong naka-install na operating system. Pagkatapos nito ay tumatawag ito para sa mga karagdagang tool. Ang bagong Ketrican malware din ay medyo sopistikado at nag-pack ng maraming pag-andar. Mayroon pa itong isang built-in na downloader pati na rin isang uploader. Ginagamit ang engine ng pag-upload upang lihim na mag-export ng mga file. Ang tool ng pag-download sa loob ng malware ay maaaring tumawag para sa mga update at kahit na magpatupad ng mga kumplikadong utos ng shell upang tumagos nang malalim sa loob ng host machine.

Ang isang old-school shadowy malware group na pinaniniwalaang patakbuhin sa labas ng Tsina ay nagta-target ng mga diplomat na sinasabi ng mga mananaliksik ng infosec na isang dati nang walang dokumento na backdoor. Ang pangkat ng Ke3chang, na naging aktibo sa loob ng maraming taon, ay matagal nang… https://t.co/n1TBoQ1pQX

- Ang Rehistro: Buod (@_TheRegister) Hulyo 18, 2019

Nauna nang napagmasdan ng mga mananaliksik ng ESET na ang Okrum backdoor ay maaaring mag-deploy ng karagdagang mga tool tulad ng Mimikatz. Ang tool na ito ay mahalagang isang nakaw na keylogger. Maaari itong obserbahan at maitala ang mga keystroke, at tangkaing nakawin ang mga kredensyal sa pag-login sa iba pang mga platform o website.

Hindi sinasadya, napansin ng mga mananaliksik ang maraming pagkakapareho sa mga utos na backyard ng Okrum at paggamit ng Ketrican malware upang i-bypass ang seguridad, bigyan ang matataas na pribilehiyo, at magsagawa ng iba pang ipinagbabawal na aktibidad. Ang hindi mapagkakamalang pagkakahalintulad ng dalawa ay humantong sa mga mananaliksik na maniwala na ang dalawa ay malapit na magkaugnay. Kung hindi iyon isang sapat na malakas na samahan, ang parehong software ay naka-target sa parehong mga biktima, sinabi ni Hromcova, 'Sinimulan naming ikonekta ang mga tuldok nang malaman namin na ang backyard ng Okrum ay ginamit upang i-drop ang isang backtrack ng Ketrican, na naipon noong 2017. Sa itaas ng iyon , nalaman namin na ang ilang mga entity na diplomatiko na naapektuhan ng Okrum malware at ang 2015 Ketrican backdoors ay naapektuhan din ng 2017 Ketrican backdoors. '

Ang pangkat ng Ke3chang APT ay nahulog ang Okrum backdoor bomb sa mga target na diplomatiko https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 Cyber, Inc. (@ 420Cyber) Hulyo 18, 2019

Ang dalawang kaugnay na piraso ng nakakahamak na software na magkakalayo ng taon, at ang mga paulit-ulit na aktibidad ng Ke3chang advanced na paulit-ulit na pangkat ng banta ay nagpapahiwatig na ang pangkat ay nanatiling tapat sa cyber spionage. Kumpiyansa ang ESET, napabuti ng grupo ang mga taktika nito at ang likas na pag-atake ay lumalaki sa pagiging sopistikado at pagiging epektibo. Ang pangkat ng cybersecurity ay matagal nang isinasalaysay ang mga pagsasamantala ng pangkat at naging pagpapanatili ng isang detalyadong ulat sa pagtatasa .

Kamakailan lamang nag-ulat kami tungkol sa kung paano inabandona ng isang pangkat ng pag-hack ang iba pang mga iligal na aktibidad sa online at nagsimulang pagtuon sa cyber spionage . Malamang na ang mga pangkat sa pag-hack ay maaaring makahanap ng mas mahusay na mga prospect at gantimpala sa aktibidad na ito. Sa pagtaas ng pag-atake na itinaguyod ng estado, ang lihim na gobyerno ay maaaring lihim ding sumusuporta sa mga pangkat at nag-aalok sa kanila ng kapatawaran kapalit ng mahalagang mga lihim ng estado.

![[NAIayos] Gdi32full.dll Ay Nawawala ang Error](https://jf-balio.pt/img/how-tos/86/gdi32full-dll-is-missing-error.png)