Apache Struts

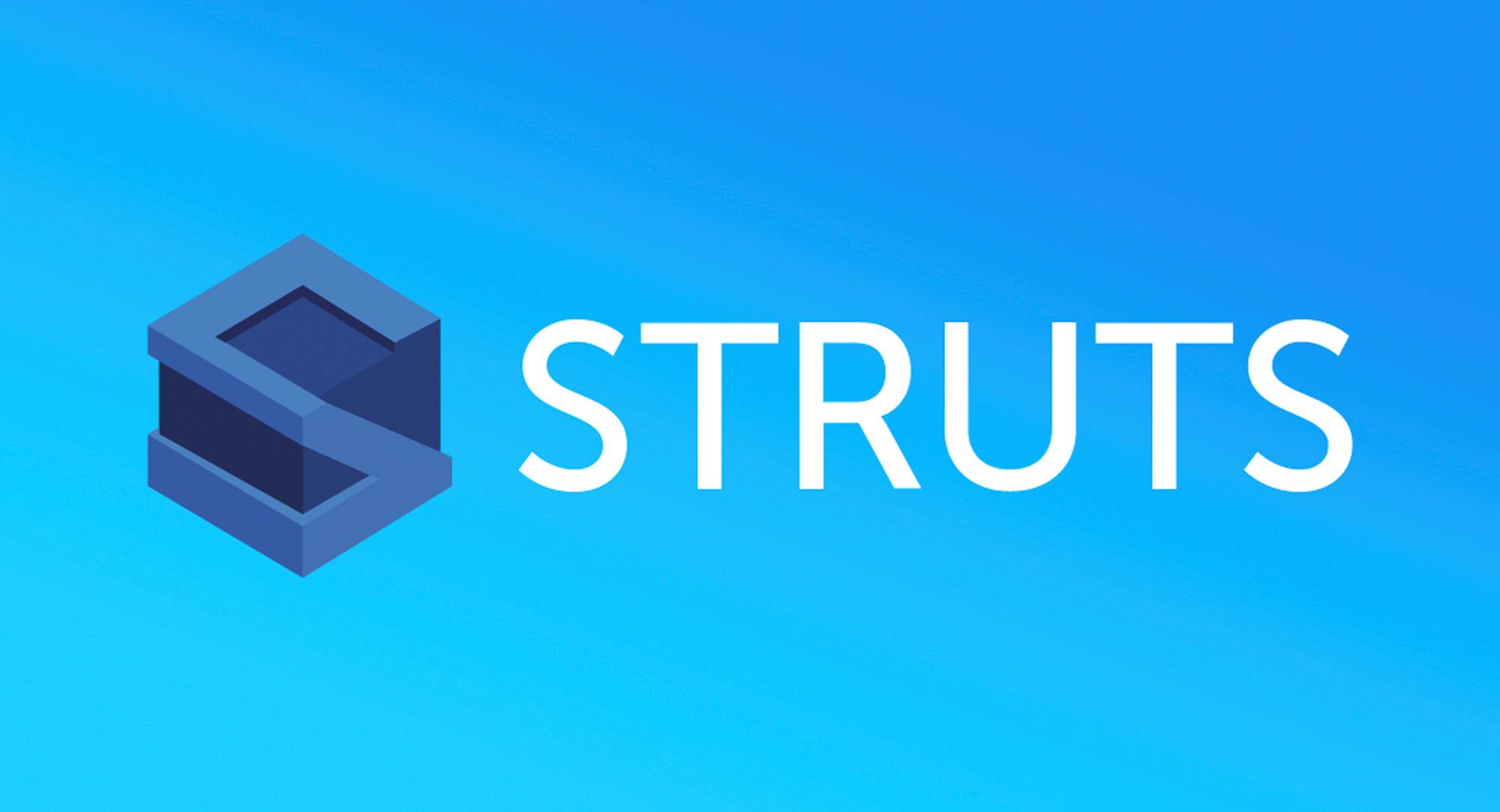

Sa isang payo na inilathala sa website ng Confluence na pinapanatili ng pamayanan ng ASF, isang kahinaan sa pagpapatupad ng malayuang code sa Apache Struts 2.x ang natuklasan at naipaliwanag ni Yasser Zamani. Ang pagtuklas ay ginawa ni Man Yue Mo ng koponan sa pagsasaliksik ng Semmle Security. Ang kahinaan ay binigyan na ng tatak na CVE-2018-11776. Natagpuan na nakakaapekto sa mga bersyon ng Apache Struts na 2.3 hanggang 2.3.34 at 2.5 hanggang 2.5.16 na may posibleng pagsasagawa ng remote code na mga pagkakataon.

Ang kahinaan na ito ay nagmumula sa kung kailan ginagamit ang mga resulta nang walang namespace habang ang kanilang mga pang-itaas na pagkilos ay walang anumang namespace o mayroong wildcard namespace. Ang kahinaan na ito ay nagmumula rin sa paggamit ng mga tag ng URL nang walang itinakdang mga halaga at pagkilos.

Ang isang gawain sa paligid ay iminungkahi sa payo upang pagaanin ang kahinaan na ito na hinihiling sa mga gumagamit na matiyak na ang namespace ay laging itinatakda nang walang pagkabigo para sa lahat ng tinukoy na mga resulta sa mga kalakip na pagsasaayos. Bilang karagdagan dito, dapat ding tiyakin ng mga gumagamit na palaging nagtatakda sila ng mga halaga at pagkilos para sa mga tag ng URL ayon sa pagkakabanggit nang hindi nabigo sa kanilang mga JSP. Ang mga bagay na ito ay kailangang isaalang-alang at tiyakin kapag ang itaas na namespace ay wala o umiiral bilang isang wildcard.

Bagaman binabalangkas ng vendor na ang mga bersyon sa saklaw na 2.3 hanggang 2.3.34 at 2.5 hanggang 2.5.16 ay apektado, naniniwala rin sila na ang mga hindi sinusuportahang bersyon ng Struts ay maaari ding mapanganib sa kahinaan na ito. Para sa mga suportadong bersyon ng Apache Struts, inilabas ng vendor ang bersyon ng Apache Struts 2.3.35 para sa mga kahinaan sa bersyon na 2.3.x, at naglabas ito ng bersyon 2.5.17 para sa mga kahinaan sa bersyon 2.5.x. Hiniling ang mga gumagamit na mag-upgrade sa kani-kanilang mga bersyon upang makaiwas sa peligro ng pagsamantalahan. Ang kahinaan ay niraranggo bilang kritikal at sa gayon ay hiniling ang agarang aksyon.

Bilang karagdagan sa pag-aayos lamang ng mga posibleng kahinaan sa pagpapatupad ng remote code, naglalaman din ang mga pag-update ng ilang iba pang mga update sa seguridad na na-roll out lahat nang sabay-sabay. Ang mga pabalik na isyu sa pagiging tugma ay hindi inaasahan dahil ang iba pang mga miscellaneous na pag-update ay hindi bahagi ng mga bersyon ng package na inilabas.