TP-Link

Libu-libong mga router ng TP-Link, isa sa pinakakaraniwan at kaakit-akit na mga aparato para sa home networking, maaaring maging mahina . Tila, ang isang bug sa hindi na-send na firmware ay maaaring potensyal na payagan ang kahit na ang mga remote na gumagamit ay sumisinghot sa internet upang kontrolin ang aparato. Habang ang kumpanya ay maaaring managot para sa kapintasan sa seguridad, kahit na ang mga mamimili at gumagamit ay bahagyang may kasalanan, ipahiwatig ang mga analista sa seguridad na natuklasan ang pareho.

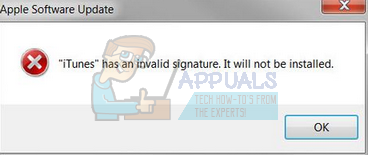

Ang ilang mga router ng TP-Link na hindi na-update, maaaring maliwanag na nakompromiso dahil sa isang kapintasan sa seguridad. Pinapayagan ng kahinaan ang anumang mababang-dalubhasa na umaatake upang malayuan makakuha ng ganap na pag-access sa router na may kapintasan sa firmware. Gayunpaman, ang bug ay nakasalalay sa kapabayaan ng end user din ng router. Sinabi ng mga mananaliksik sa seguridad na ang pagsasamantala ay nangangailangan ng gumagamit na mapanatili ang mga default na kredensyal sa pag-login ng router upang gumana. Hindi na kailangang sabihin, maraming mga gumagamit ang hindi kailanman binabago ang default na password ng router.

Si Andrew Mabbitt, ang nagtatag ng firm ng cybersecurity ng UK na Fidus Information Security, ang unang nakilala at nag-ulat tungkol sa mga bahid ng seguridad sa mga router ng TP-Link. Sa katunayan, opisyal niyang isiwalat ang bug ng pagpapatupad ng malayuang code sa TP-Link pabalik noong Oktubre 2017. Pagkuha ng kapansin-pansin, kasunod na naglabas ang TP-Link ng isang patch ilang linggo pagkaraan. Ayon sa ulat, ang mahina na router ay ang tanyag na TP-Link WR940N. Ngunit ang kwento ay hindi nagtapos sa WR940N. Ang mga kumpanya sa paggawa ng router na regular na gumagamit ng katulad sa parehong mga linya ng code sa iba't ibang mga modelo. Ito mismo ang nangyari habang ang TP-Link WR740N ay mahina din sa parehong bug.

Hindi na kailangang idagdag, ang anumang kahinaan sa seguridad sa isang router ay malawak na mapanganib para sa buong network. Ang pagbabago ng mga setting o panggugulo sa mga pagsasaayos ay maaaring malubhang makagambala sa pagganap. Bukod dito, maingat na binabago ang mga setting ng DNS ay madaling magpadala ng mga hindi mapaghihinalaang mga gumagamit sa pekeng mga pahina ng mga serbisyong pampinansyal o iba pang mga platform. Ang pagdidirekta ng trapiko sa mga naturang site ng phishing ay isa sa mga paraan upang magnakaw ng mga kredensyal sa pag-login.

Nakatutuwang pansinin na kahit na ang TP-Link ay sa halip mabilis na i-patch ang kahinaan sa seguridad sa mga router nito, ang naka-patch na firmware ay hindi bukas na magagamit upang mag-download hanggang kamakailan. Tila, ang naayos at na-update na firmware para sa WR740N na gagawing immune sa pagsasamantala ay hindi magagamit sa website. Ito ay patungkol na tandaan na ginawang magagamit lamang ng TP-Link ang firmware kapag hiniling, tulad ng ipinahiwatig na tagapagsalita ng TP-Link. Nang tanungin, sinabi niya na ang pag-update ay 'kasalukuyang magagamit kapag hiniling mula sa suporta sa tech.'

Ito ay isang pangkaraniwang kasanayan para sa mga gumagawa ng router na kumpanya upang magpadala ng mga file ng firmware sa pamamagitan ng email sa mga customer na sumulat sa kanila. Gayunpaman, kinakailangan na maglabas ang mga kumpanya ng mga naka-patch na pag-update ng firmware sa kanilang mga website, at kung maaari, alerto ang mga gumagamit na i-update ang kanilang mga aparato na nabanggit na Mabbitt.