Oracle VirtualBox

Ang isang zero-day na kahinaan sa VirtualBox ay isiwalat sa publiko ng isang independiyenteng mananaliksik ng kahinaan at pagsamantalahan ang developer na si Sergey Zelenyuk. Ang VirtualBox ay isang tanyag na bukas na sourced virtualization software na binuo ng Oracle. Ang kamakailang natuklasan na kahinaan ay maaaring payagan ang isang nakakahamak na programa upang makatakas sa virtual machine at pagkatapos ay magpatupad ng code sa OS ng host machine.

Mga Detalye ng Teknikal

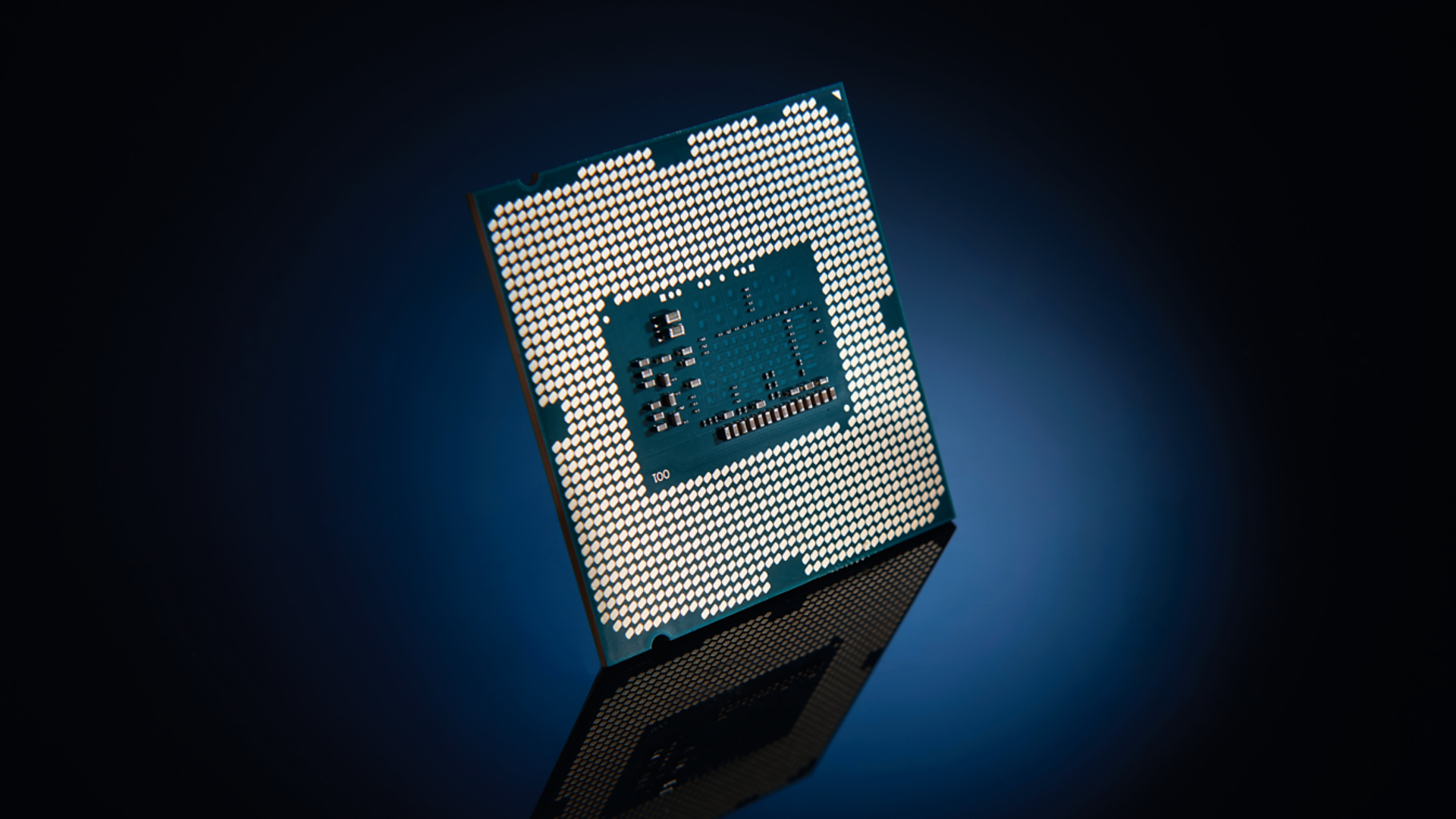

Ang kahinaan na ito ay may gawi na maganap dahil sa mga isyu sa katiwalian sa memorya at nakakaapekto sa Intel PRO / 1000 MT Desktop network card (E1000) kapag ang NAT (Network Address Translation) ay ang itinakdang mode ng network.

Ang isyu ay may kaugaliang maging independyente sa uri ng OS na ginagamit ng host at mga virtual machine dahil naninirahan ito sa isang nakabahaging base ng code.

Ayon sa panteknikal na paliwanag sa kahinaan na ito inilarawan sa GitHub, nakakaapekto ang kahinaan sa lahat ng kasalukuyang bersyon ng VirtualBox at naroroon sa default na pagsasaayos ng Virtual Machine (VM). Pinapayagan ng kahinaan ang isang nakakahamak na programa o isang umaatake na may mga karapatan ng administrator o ugat sa panauhing OS upang magpatupad at makatakas sa di-makatwirang code sa layer ng aplikasyon ng host operating system. Ginagamit ito para sa pagpapatakbo ng code mula sa karamihan ng mga programa ng gumagamit na may pinakamaliit na mga pribilehiyo. Sinabi ni Zelenyuk, 'Ang E1000 ay may kahinaan na pinapayagan ang isang umaatake na may mga pribilehiyo ng root / administrator sa isang panauhing makatakas sa isang host ring 3. Kung gayon ang gumagamit ay maaaring gumamit ng mga mayroon nang mga diskarte upang mapalaki ang mga pribilehiyo na mag-ring sa 0 sa pamamagitan ng / dev / vboxdrv.' Ang isang video demonstration ng pag-atake kay Vimeo ay pinakawalan din.

Posibleng solusyon

Wala pang magagamit na patch ng seguridad para sa kahinaan na ito. Ayon kay Zelenyuk, ang kanyang pagsasamantala ay ganap na maaasahan na kung saan ay nagtapos siya pagkatapos subukan ito sa mga bersyon ng Ubuntu 16.04 at 18.04 × 86-46 na mga panauhin. Gayunpaman, iniisip din niya na ang pagsasamantala na ito ay gumagana laban sa Windows platform din.

Kahit na ang pagsasamantala na ibinigay niya ay medyo mahirap ipatupad, ang sumusunod na paliwanag na ibinigay niya ay makakatulong sa mga maaaring ganahin ito:

'Ang pinagsamantalahan ay ang Linux kernel module (LKM) upang mai-load sa isang panauhing OS. Ang kaso sa Windows ay mangangailangan ng isang driver na naiiba mula sa LKM sa pamamagitan lamang ng isang initialization na pambalot at mga tawag sa kernel API.

Ang mga nakataas na pribilehiyo ay kinakailangan upang mai-load ang isang driver sa parehong mga OS. Karaniwan ito at hindi itinuturing na isang hindi malulutas na balakid. Tingnan ang paligsahan sa Pwn2Own kung saan ginagamit ng mananaliksik ang mga chain ng pagsasamantala: ang isang browser ay nagbukas ng isang nakakahamak na website sa panauhing OS ay pinagsamantalahan, isang browser ng sandbox escape na ginawa upang makakuha ng ganap na pag-access ng singsing 3, isang kahinaan ng operating system ay pinagsamantalahan upang makapaghanda ng isang paraan upang mag-ring 0 mula sa kung saan may anumang kailangan mong atakein ang isang hypervisor mula sa panauhing OS. Ang pinaka-makapangyarihang mga kahinaan sa hypervisor ay sigurado sa mga maaaring mapagsamantalahan mula sa ring ng panauhin 3. Doon sa VirtualBox ay mayroon ding naturang code na maabot nang walang mga pribilehiyo ng ugat ng bisita, at karamihan ay hindi pa nai-audit.

Ang pagsasamantala ay 100% maaasahan. Nangangahulugan ito na umaandar ito palagi o hindi kailanman dahil sa hindi magkatugma na mga binary o iba pa, mas banayad na mga kadahilanang hindi ako account. Gumagana ito kahit papaano sa mga bisita ng Ubuntu 16.04 at 18.04 x86_64 na may default na pagsasaayos. '

Napagpasyahan ni Zelenyuk na maging publiko sa pinakabagong pagtuklas ng kahinaan dahil nasa 'hindi pagkakasundo siya sa [kasalukuyang] estado ng infosec, lalo na sa pananaliksik sa seguridad at bugay ng bug,' na hinarap niya noong nakaraang taon nang responsableng naiulat niya ang isang kamalian sa VirtualBox sa Oracle. Ipinahayag din niya ang kanyang kasiyahan sa paraan ng merkado ng proseso ng paglabas ng kahinaan at ang paraan ng pag-highlight ng mga mananaliksik sa seguridad sa mga kumperensya bawat taon.

Kahit na wala pang magagamit na security patch para sa kahinaan na ito, mapoprotektahan ng mga gumagamit ang kanilang sarili laban dito sa pamamagitan ng pagbabago ng kanilang network card mula sa mga virtual machine patungo sa alinman sa Paravirtualized Network o PCnet.

![Paano Ayusin ang 'Hindi mahanap ang item na ito. Hindi na ito matatagpuan sa [Path]. I-verify ang lokasyon ng item at subukang muli ”](https://jf-balio.pt/img/how-tos/84/how-fix-could-not-find-this-item.png)

![[FIX] COD Modern Warfare 'Error Code: 590912'](https://jf-balio.pt/img/how-tos/57/cod-modern-warfare-error-code.jpg)