Oracle

Kinikilala ng Oracle na aktibong pinagsamantalahan ang kahinaan sa seguridad sa tanyag at malawak na pag-deploy na mga WebLogic server. Bagaman naglabas ang kumpanya ng isang patch, dapat na i-update ng mga gumagamit ang kanilang mga system sa pinakamaagang dahil ang WebLogic zero-day bug ay kasalukuyang nasa ilalim ng aktibong pagsasamantala. Ang depekto sa seguridad ay na-tag sa antas ng 'kritikal na kalubhaan'. Ang marka ng Karaniwang Vulnerability Scoring System o marka ng base ng CVSS ay isang nakakaalarma na 9.8.

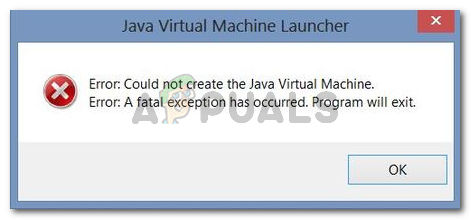

Oracle kamakailan lamang nakausap isang kritikal na kahinaan na nakakaapekto sa mga WebLogic server nito. Ang kritikal na WebLogic zero-day na kahinaan ay nagbabanta sa seguridad sa online ng mga gumagamit. Ang bug ay maaaring potensyal na payagan ang isang remote attacker upang makakuha ng kumpletong kontrol ng administratibo ng biktima o mga target na aparato. Kung hindi iyon patungkol sa sapat, sa sandaling nasa loob, ang remote attacker ay madaling magpatupad ng arbitrary code. Ang pag-deploy o pag-activate ng code ay maaaring gawin nang malayuan. Bagaman mabilis na naglabas ang Oracle ng isang patch para sa system, nasa sa mga administrator ng server na i-deploy o i-install ang pag-update dahil ang WebLogic zero-day bug na ito ay itinuturing na nasa ilalim ng aktibong pagsasamantala.

Ang tagapayo ng Alerto sa Seguridad mula sa Oracle, na opisyal na na-tag bilang CVE-2019-2729 ay nagbabanggit ng banta, 'ang kahinaan sa deserialisasyon sa pamamagitan ng XMLDecoder sa Oracle WebLogic Server Web Services. Ang kahinaan sa pagpapatupad ng remote code na ito ay malayang magagamit nang walang pagpapatotoo, ibig sabihin, ay maaaring pagsamantalahan sa isang network nang hindi nangangailangan ng isang username at password. '

Ang kahinaan sa seguridad ng CVE-2019-2729 ay nakakuha ng antas ng kritikal na kalubhaan. Ang marka ng CVSS na marka ng 9.8 ay karaniwang nakalaan para sa pinaka matindi at kritikal na banta sa seguridad. Sa madaling salita, dapat unahin ng mga administrator ng WebLogic server ang pag-deploy ng patch na inisyu ng Oracle.

Pagpapatupad ng Remote Code ng Oracle WebLogic (CVE-2019-2729): https://t.co/xbfME9whWl #security pic.twitter.com/oyOyFybNfV

- F5 DevCentral (@devcentral) Hunyo 25, 2019

Ang isang kamakailang isinagawa na pag-aaral ng Chinese KnownSec 404 Team ay nagsasabing ang kahinaan sa seguridad ay aktibong tinugis o ginagamit. Matindi ang pakiramdam ng koponan na ang bagong pagsasamantala ay mahalagang isang bypass para sa patch ng isang dating kilalang bug na opisyal na na-tag bilang CVE-2019–2725. Sa madaling salita, nararamdaman ng koponan na ang Oracle ay maaaring hindi sinasadyang nag-iwan ng isang lusot sa loob ng huling patch na inilaan upang matugunan ang isang dating natuklasan na bahid sa seguridad. Gayunpaman, opisyal na nilinaw ng Oracle na ang natugunan lamang na kahinaan sa seguridad ay ganap na walang kaugnayan sa naunang isa. Sa isang nilalayon ng post sa blog na mag-alok ng paglilinaw Tungkol sa pareho, sinabi ni John Heimann, VP Security Program Management, 'Mangyaring tandaan na habang ang isyu na tinutugunan ng alerto na ito ay ang kahinaan sa pagkasensitibo, tulad ng sinabi sa Security Alert CVE-2019-2725, ito ay isang kakaibang kahinaan.

Ang kahinaan ay maaaring madaling pagsamantalahan ng isang umaatake na may access sa network. Ang mang-atake ay nangangailangan lamang ng pag-access sa pamamagitan ng HTTP, isa sa mga pinaka-karaniwang mga landas sa networking. Ang mga umaatake ay hindi nangangailangan ng mga kredensyal ng pagpapatotoo upang pagsamantalahan ang kahinaan sa isang network. Ang pagsasamantala sa kahinaan ay maaaring potensyal na magresulta sa pagkuha ng mga naka-target na server ng Oracle WebLogic.

Weblogic XMLDecoder RCE

magsimula sa CVE-2017-3506, magtatapos sa CVE-2019-2729. Nababaliw kami sa Oracle, sa wakas ay gumagamit sila ng WHITELIST upang ayusin. pic.twitter.com/CWXN6zVAsQ- pyn3rd (@ pyn3rd) Hunyo 20, 2019

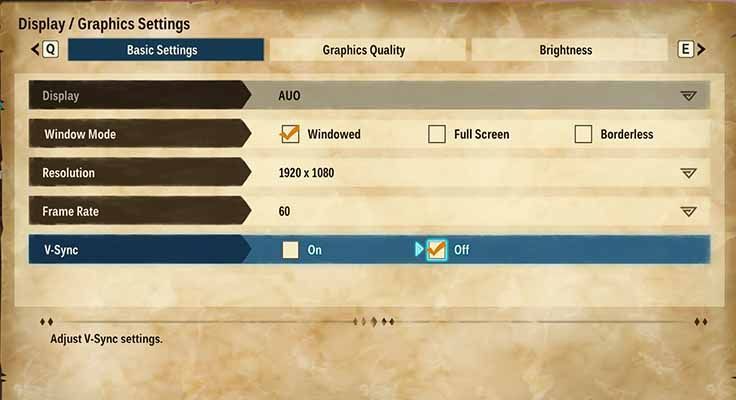

Aling mga Oracle WebLogic Servers na Manatiling Masama Sa CVE-2019-2729?

Hindi alintana ang ugnayan o koneksyon sa nakaraang security bug, maraming mga mananaliksik sa seguridad ang aktibong iniulat ang bagong WebLogic zero-day na kahinaan sa Oracle. Ayon sa mga mananaliksik, ang bug ay naiulat na nakakaapekto sa mga bersyon ng Oracle WebLogic Server 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0.

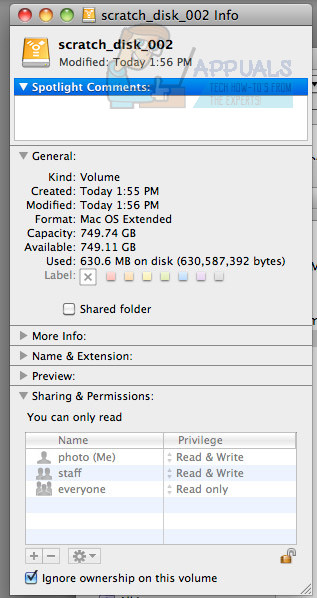

Kapansin-pansin, bago pa man mag-isyu ang Oracle ng security patch, mayroong ilang mga workaround para sa mga administrator ng system. Ang mga nagnanais na mabilis na protektahan ang kanilang mga system ay inaalok ng dalawang magkakahiwalay na solusyon na maaari pa ring gumana:

Scenario-1: Hanapin at tanggalin ang wls9_async_response.war, wls-wsat.war at i-restart ang serbisyo sa Weblogic. Scenario-2: Kinokontrol ang pag-access sa URL para sa / _async / * at / wls-wsat / * na mga landas sa pamamagitan ng kontrol sa patakaran sa pag-access.

Natuklasan ng mga mananaliksik sa seguridad ang tungkol sa 42,000 na mga WebLogic server na naa-access sa Internet. Hindi na banggitin, ang karamihan ng mga umaatake na naghahanap upang pagsamantalahan ang kahinaan ay nagta-target ng mga corporate network. Ang pangunahing intensyon sa likod ng pag-atake ay lilitaw na pag-drop ng crypto-mining malware. Ang mga server ay may ilan sa pinakamakapangyarihang kapangyarihan sa pag-compute at tulad ng malware na maingat na gumagamit ng pareho sa minahan ng cryptocurrency. Ipinapahiwatig ng ilang ulat na ang mga umaatake ay gumagamit ng Monero-mining malware. Ang mga nag-atake ay kilala ring gumamit ng mga file ng sertipiko upang maitago ang nakakahamak na code ng malware. Ito ay isang pangkaraniwang pamamaraan upang maiwasan ang pagtuklas ng software na laban sa malware.

![[FIX] 'Error Initializing o Update of Your Transaction' sa Steam](https://jf-balio.pt/img/how-tos/73/error-initializing.jpg)