Mga probisyon sa Impormasyon at Seguridad ng Dahua. Global ng IFSEC

Habang ang mga tao ay tumalikod mula sa mga pisikal na guwardiya sa bahay, mga opisyal ng seguridad, at mga hayop na nagbabantay sa mga kamera ng seguridad ng digital video recording (DVR) na closed circuit television (CCTV), natagpuan ng mga hacker ang isang kahinaan sa mga mas matandang teknolohiya na pinapayagan ang paglabag sa pag-access sa mga naka-install na account ng aparato ng surveillance na maaaring ilagay sa peligro ang mga may-ari. Ang Dahua ay isang pangunahing seguridad at surveillance firm ng teknolohiya na nagbibigay ng hanggang sa mga ligtas na solusyon upang mapalitan ang mga luma na module na gumagamit ng mga dati nang koneksyon at paglalagay ng kable. Tila, gayunpaman, na may isang kahinaan na kilala mula noong 2013 sa mga aparatong DVR ng imaging seguridad ng Dahua, kung saan ipinadala ang isang pag-update para sa pag-upgrade ng seguridad, ngunit dahil maraming mga gumagamit ang hindi nakakuha ng libreng pag-upgrade, libu-libong mga aparato ang may ninakaw ang kanilang mga kredensyal sa pag-access at ngayon ay pulang may label na nanganganib.

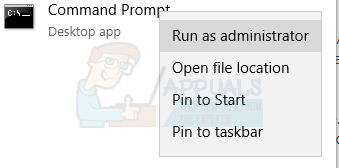

Ang pagsasamantala ay sinaliksik at isinulat nang malalim bago ipinakita sa publiko. Ang ulat Ang CVE-2013-6117, natuklasan at detalyado ni Jake Reynolds ay nagpapaliwanag na ang pagsasamantala ay nagsisimula sa isang hacker na nagsisimula ng isang transmission control protocol sa aparato ng Dahua sa port 37777 para sa payload. Sa kahilingang ito, awtomatikong nagpapadala ang aparato ng mga kredensyal ng system ng pangalan ng domain na maaaring magamit ng hacker upang malayuang ma-access ang aparato, pakialaman ang mga nakaimbak na nilalaman, pati na rin manipulahin ang mga pagsasaayos nito. Mula nang naiulat ang kahinaan, naipadala ang mga kahilingan sa pag-update ngunit maraming mga gumagamit ang pumili na talikdan ang mga pag-upgrade, ninakaw ang kanilang mga kredensyal at magagamit na ngayon sa ZoomEye, isang search engine na nag-iimbak ng impormasyon na nakuha mula sa iba't ibang mga aparato at mga online na website.

ZoomEye Cyberspace Search Engine. ICS ZoomEye

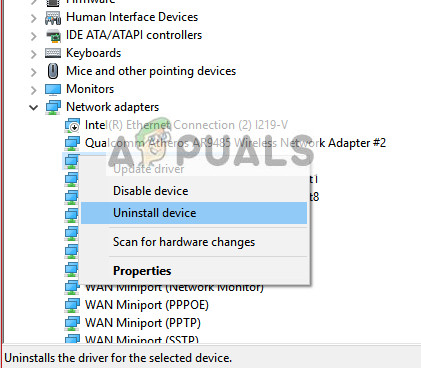

Ang mga aparato ng Dahua DVR ay nagpapatakbo sa port ng TCP 37777 kung saan gumagamit sila ng isang simpleng binary protocol upang mai-access ang sistema ng camera ng DVR mula sa isang malayuang on-net na lokasyon. Walang punto sa prosesong ito ay sapat na kinakailangan ng pagpapatunay ng kredensyal, tulad ng inaasahan sa isang one-off na mga binary na pamamaraan. Ito ay isang direktang koneksyon sa port ng aparato at pinapayagan ang pag-access sa kasalukuyang mga stream ng footage pati na rin ang naunang naitala na footage na maaaring pamahalaan at matanggal nang malayuan. Pinapayagan ng ActiveX, PSS, iDMSS at mga katulad ang hacker na i-bypass ang hubad na minimum na pahina ng pag-login na ibinigay din, na pagkatapos ay pinapayagan ang hacker na magpadala ng mga hindi pinahintulutang mga kahilingan na maaaring gawin ang lahat mula sa punasan ang DVR upang baguhin ang mga kredensyal sa pag-access. Sa isa pang sitwasyon, maaaring ma-access ng isang hacker ang port ng TCP 37777 upang masukat ang firmware at serial number ng DVR na ginagamit. Pagsamantala sa mga isahang binary na protokol sa mga sumusunod, maaaring makakuha siya ng email, DDNS, at impormasyon ng FTP na nakaimbak sa aparato. Ang impormasyong ito ay maaaring magamit upang sundin sa pamamagitan ng pahina ng pag-login ng DVR remote access web portal at pagkatapos ay ma-access ng hacker ang mga stream at footage ng interes. Ito ay kung ang hacker ay hindi malampasan ang proseso at i-bypass ang pahina ng pag-login nang buong-buo tulad ng itinuro nang mas maaga.

Remote na Pahina sa Pag-login sa Web. Lalim na Seguridad

Sa pagtingin sa mga talaan ng ZoomEye, malinaw na ang kahinaan na ito ay pinagsamantalahan upang ma-access ang daan-daang libong mga DVR at kunin ang kanilang mga kredensyal sa pag-access para sa malayuang pagtingin sa web portal ng produkto. Ang mga log ng libu-libong mga password ay nakaimbak sa simpleng pag-access sa ZoomEye at ang isang simpleng paghahanap ng mga password o username ay maaaring bumalik sa hindi kapani-paniwalang mga bilang ng mga hit. Ang paghahanap sa pamamagitan ng naipon na data, hindi nakakaaliw na makita na ilang 14,000 katao ang pipiliing panatilihin ang kanilang password bilang 'password' ngunit hindi iyon ang direktang usapin tungkol sa kahinaan na ito. Naglabas ang Dahua ng isang pag-update na nagdaragdag ng karagdagang mga antas ng seguridad upang maiwasan ang hindi awtorisadong pag-access sa kuha ng camera ngunit sa kabila nito, pinapanatili ng malayuang pag-access ang buong proseso ng isang maliit na kaaya-aya dahil walang paghihigpit sa oras at lugar sa pag-access at pati na rin sa may-ari. maaaring mag-tap sa kanyang mga camera mula sa malayo, ang isang hacker na namamahala upang magnakaw ng mga kredensyal sa pag-login ay maaari ding. Tulad ng ipinaliwanag sa itaas, ang pagnanakaw ng mga iyon ay hindi masyadong mahirap gawin kapag ang lahat ng mga aparato ng Dahua ay nagpapatakbo sa mga pare-parehong port at koneksyon.