Dropbox

Ang isang DLL hijacking injection at code execution na kahinaan ay natagpuan sa cloud based solution sa pag-iimbak: Dropbox. Ang kahinaan ay unang nakatagpo nang mas maaga sa linggong ito matapos itong matukoy na nakakaapekto sa bersyon ng Dropbox na 54.5.90. Simula noon, ang kahinaan ay ginalugad at sinaliksik, na ginagawa ngayon sa mga front line ng impormasyon para mag-ingat ang mga gumagamit.

Ayon sa mga detalyeng pinagsamantalahan na inilathala ng ZwX Security Researcher, ang kahinaan ay natagpuan na mayroon sa DropBox para sa Windows, sa bersyon ng application na 54.5.90 tulad ng naunang nasabi. Ang kahinaan ay nagmumula sa mga butas ng loop at mga pagkakaiba sa 4 na partikular na mga aklatan. Ang mga library na ito ay: cryptbase.dll, CRYPTSP.dll, msimg32.dll, at netapi32.dll. Ang mga kahinaan ay bumangon mula sa kalayaan sa mga silid-aklatan na ito at bumalik sa epekto at maging sanhi ng hindi paggana ng parehong mga aklatan na ito rin, na nagreresulta sa isang pangkalahatang tug back ng serbisyo ng cloud ng Dropbox.

Ang kahinaan ay malayang magagamit. Pinapayagan nito para sa isang hindi napatunayan na nakakahamak na umaatake upang samantalahin ang kahinaan sa paglo-load ng DLL sa pamamagitan ng pagbabago ng pinag-uusapan na mga tawag sa DLL upang ang isang malisyosong ginawa na file ng DLL ay nagkamali na binuksan ng may mataas na mga pahintulot (tulad ng ipinagkaloob para sa mga file ng DLL ng system). Ang isang gumagamit na ang aparato ay sumasailalim sa pagsasamantalang ito ay hindi mapagtanto ito hanggang sa mapagsamantalahan ang proseso upang mag-inject ng malware sa system. Ang DLL injection at pagpapatakbo ay tumatakbo sa background nang hindi nangangailangan ng anumang input ng gumagamit upang patakbuhin ang di-makatwirang code nito.

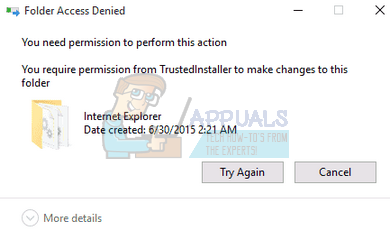

Upang kopyahin ang kahinaan, sumusunod ang patunay ng konsepto na unang isang nakakahamak na file na DLL ay dapat na magkasama at pagkatapos ay palitan ng pangalan upang magmukhang isang tradisyonal na Dropbox DLL file na karaniwang tinatawagan ng serbisyo sa system. Susunod, ang file na ito ay dapat makopya sa folder ng Dropbox sa Windows C drive sa ilalim ng Program Files. Sa sandaling mailunsad ang Dropbox sa kontekstong ito, tatawag ito sa isang file ng DLL ng namesake na manipulahin at sa sandaling ang nakakahamak na file ay naisakatuparan sa lugar nito sa pamamagitan ng pagkalito sa pamagat, ang code sa ginawa na DLL ay isasagawa, na nagpapahintulot sa isang access ng isang remote na magsasalakay sa system upang higit pang mag-download at kumalat ng malware.

Upang makayanan ang lahat ng ito, sa kasamaang palad, walang mga hakbang sa pagpapagaan, diskarte, o pag-update na na-publish ng vendor sa alinman pa ngunit ang isang pag-update ay maaaring asahan sa lalong madaling panahon dahil sa kritikal na antas ng tindi ng peligro ng naturang pagsasamantala.

Mga tag dropbox