Security Global 24h

Sa 20ikang Setyembre, ang Zero Day Initiative (ZDI) ng Trend Micro ay naging publiko sa impormasyon ng isang tanggalin ang kahinaan sa pagpapatupad ng code na magpapahintulot sa mga magsasalakay na gamitin ang may kapintasan na Jet Database Engine upang magpatakbo ng mga macros sa pamamagitan ng mga programa ng Microsoft Office at maging sanhi ng mga nakakahamak na aktibidad sa mga target na computer. Saklaw namin ito dati, maaari mo itong basahin dito .

Tungkol sa isyung ito, naglabas ang ZDI ng isang micro-patch sa 21stSetyembre kung saan naayos ang kahinaan at hinimok ang Microsoft na iwasto ito sa sumusunod na patch. Pagkatapos ay gumawa ng pagsusuri ang ZDI ng pag-update noong Oktubre 2018 ng Microsoft at nalaman na ang kapintasan sa seguridad habang pinag-uusapan ay nalimitahan lamang ang kahinaan sa halip na alisin ito.

Sa mga bagong tag-atake ng patch ay tiyak na magkakaroon ng mas mahirap oras na subukang samantalahin ang kahinaan ngunit maaari pa rin itong mapagsamantalahan ng mga espesyal na ginawa na mga file ng Jet Database na idinisenyo upang makabuo ng isang OOB (wala sa mga hangganan) na magsulat ng error na magpapasimula sa malayong pagpapatupad ng code.

Sa mga bagong problema ay nagmula ang mga bagong solusyon habang ang seguridad ng ACROS sa kanilang 0patch na dibisyon ay nagpalabas ng isang 18 bytes micropatch na tinanggal ang kahinaan sa halip na limitahan ito sa pamamagitan ng pagwawasto ng mahina ‘ msrd3x4.dll ’Binary.

' Sa puntong ito, sasabihin lamang namin na natagpuan namin ang opisyal na pag-aayos na maging bahagyang naiiba sa aming micropatch, at sa kasamaang palad sa isang paraan na nilimitahan lamang ang kahinaan sa halip na alisin ito. Agad naming inabisuhan ang Microsoft tungkol dito at hindi namin ibubunyag ang karagdagang mga detalye o proof-of-konsepto hanggang sa maglabas sila ng tamang pag-aayos. ', Sinabi ni Mitja Kolsek, CEO ng ACROS Security.

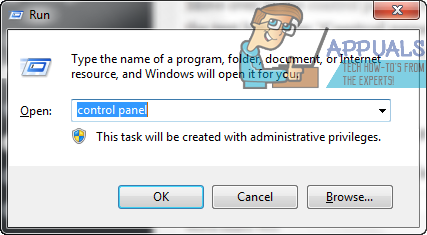

Maaaring bisitahin ng mga gumagamit ang website ng 0patch.com at maaaring ilapat ang micropatch sa pamamagitan ng paglikha ng isang account at pag-download ng ahente sa pamamagitan ng 0patch at pagrehistro ng kanilang mga sarili sa ahente. Maaari mong basahin ang kumpletong post sa blog at isang detalyadong paliwanag sa kung paano makuha ang micropatch sa blogpost ng 0patch dito

Mga tag Microsoft Seguridad