GrandCrab Ransomware v4.1.2. Malwarebytes Lab

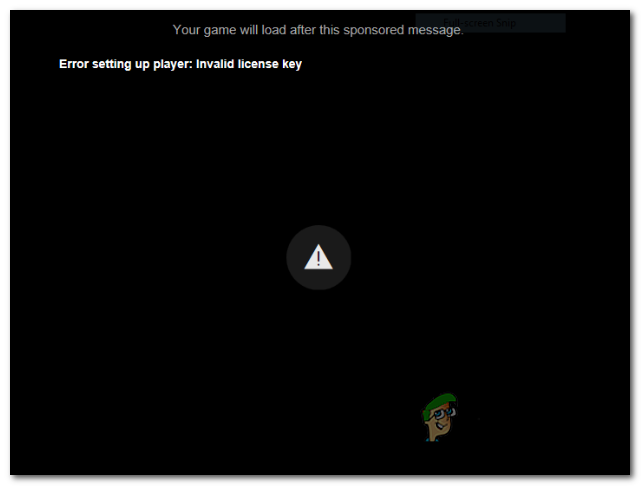

Ang GrandCrab Ransomware ay nag-i-install mismo sa mga host computer system sa pamamagitan ng mga nagkukubli na online na pag-download, karamihan ay iniulat sa anyo ng mga resibo ng PDF, at na-encrypt ang lokal na data ng gumagamit sa pamamagitan ng pagpapatupad ng .gdcb at .crab na mga file. Ang ransomware na ito ay ang pinakalaganap na malware ng uri nito at gumagamit ito ng Magnitude Exploit Kit upang kumalat sa biktima nito. Ang pinakabagong bersyon ng GrandCrab Ransomware, bersyon 4.1.2, ay natuklasan kamakailan, at bago magkaroon ng momentum ang pag-atake, isang kumpanya ng seguridad sa cyber cyber ng South, AhnLab , ay kinopya ang hexadecimal string na isinasagawa sa mga nakompromiso na system ng GrandCrab ransomware 4.1.2, at binubuo ito ng kumpanya na umiiral sa mga hindi apektadong system nang hindi nakakasama upang kapag ang ransomware ay pumasok sa isang system at isagawa ang string nito upang i-encrypt ito, ito ay niloko sa pag-iisip na ang computer ay naka-encrypt na at nakompromiso (nahawahan na, dapat) at sa gayon ang ransomware ay hindi muling isagawa ang parehong pag-encrypt na doble-encrypt at sirain ang mga file nang buo.

Ang hexadecimal string na pormula ng AhnLab ay lumilikha ng natatanging hexadecimal IDs para sa mga host system nito batay sa mga detalye ng host mismo at isang Salsa20 algorithm na ginamit kasabay. Ang Salsa20 ay isang nakabalangkas na stream na simetriko cipher na 32 bytes ang haba ng susi. Ang algorithm na ito ay na-obserbahan na maging matagumpay laban sa maraming mga pag-atake at bihirang ikompromiso ang mga host device nito kapag nahantad sa mga nakakahamak na hacker. Ang cipher ay binuo ni Daniel J. Bernstein at isinumite sa eStream para sa mga layuning pang-unlad. Ginagamit na ito ngayon sa GrandCrab Ransomware v4.1.2 na mekanismo ng pakikipaglaban sa AhnLab.

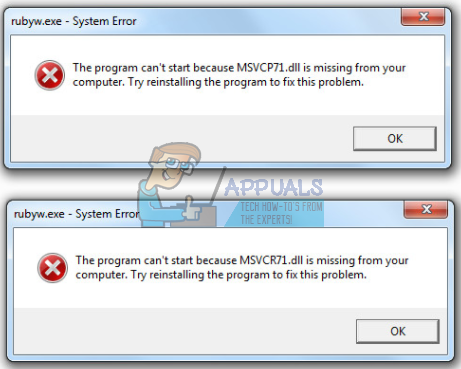

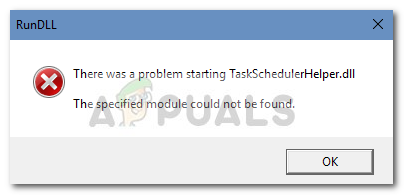

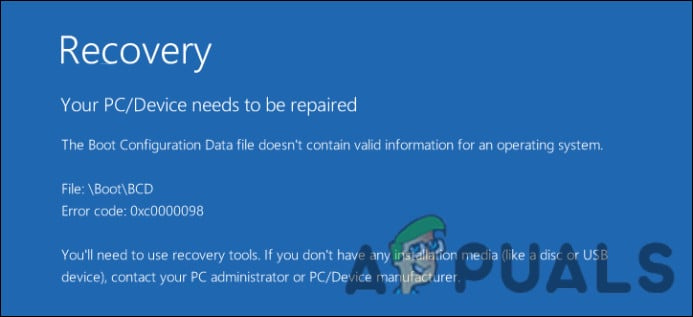

Ang formulated application para sa warding off ng GC v4.1.2 ay nai-save ang [hexadecimal-string] .lock file sa iba't ibang mga lokasyon batay sa operating system ng Windows ng host. Sa Windows XP, ang application ay nai-save sa C: Mga Dokumento at Mga Setting Lahat ng Mga User Data ng Application. Sa mga mas bagong bersyon ng Windows, Windows 7, 8, at 10, ang application ay nakaimbak sa C: ProgramData. Sa yugtong ito, inaasahan lamang ang application na matagumpay na linlangin ang GrandCrab Ransomware v4.1.2. Hindi pa ito nasusubukan laban sa mga mas matandang bersyon ng ransomware, ngunit marami ang naghihinala na kung ang mga file mula sa mas bagong aplikasyon ay naitugma sa mga mas lumang ransomware na mga code sa pakikipaglaban, maaari silang madala hanggang sa pamamagitan ng pag-backport at mabisa sa pag-atake. mula sa mga mas lumang bersyon ng ransomware din. Upang masuri ang banta na ipinapakita ng ransomware na ito, na-publish nang lubusan ang Fortinet pananaliksik tungkol sa bagay na ito, at upang mapangalagaan mula sa banta, ginawang magagamit ng AhnLab ang kanilang aplikasyon para sa libreng pag-download sa pamamagitan ng mga sumusunod na link: Link 1 & Link 2 .