Mga Gears at Widget

Habang palaging may pare-pareho na mga ulat ng mga kahinaan na naroroon sa mga app na ipinamahagi sa opisyal na Play Store ng Google, tila ang mga eksperto sa seguridad ng Linux ay na-set ang ilang mga huling araw na idinisenyo upang magpatakbo ng malware sa mga mobile device ng end-user. Ang mga app na ito ay nagkukubli bilang malinis na software alinsunod sa mga ulat na isinampa sa isang repositoryo ng pinagsama-samang banta sa cyber.

Ang Android ay isang kaakit-akit na target ayon sa mga mananaliksik na ito, dahil naging nangingibabaw na operating system ng mobile. Ang mga bagong pagsasamantala ay higit na umaasa sa katotohanan na maraming mga gumagamit ng Android ang hindi nagpapatakbo ng mga na-update na bersyon sa kanilang mga smartphone at tablet. Sa katunayan, ang pagmamay-ari na disenyo ng hardware sa industriya ng mobile device ay madalas na ginagawang mahirap upang i-upgrade ang mayroon nang hardware kahit na ang pinagbabatayan ng hardware ay patuloy na gumana ng maraming taon.

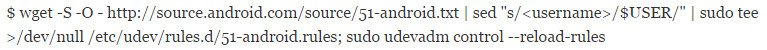

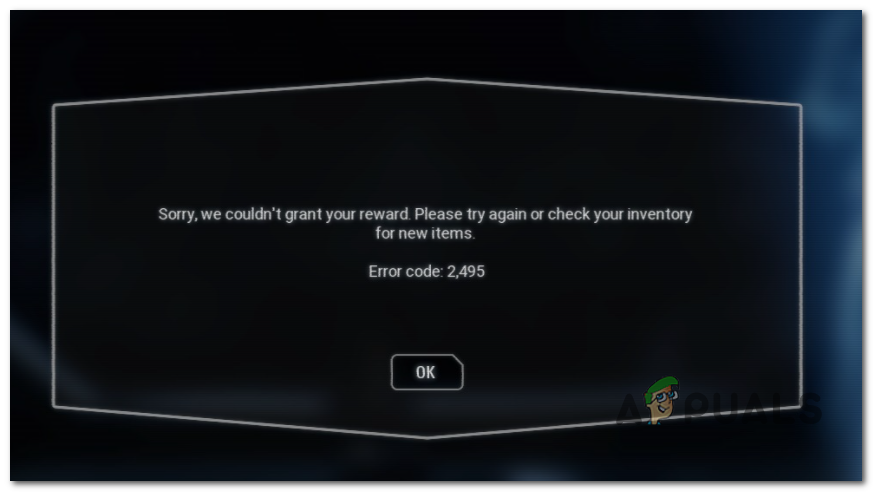

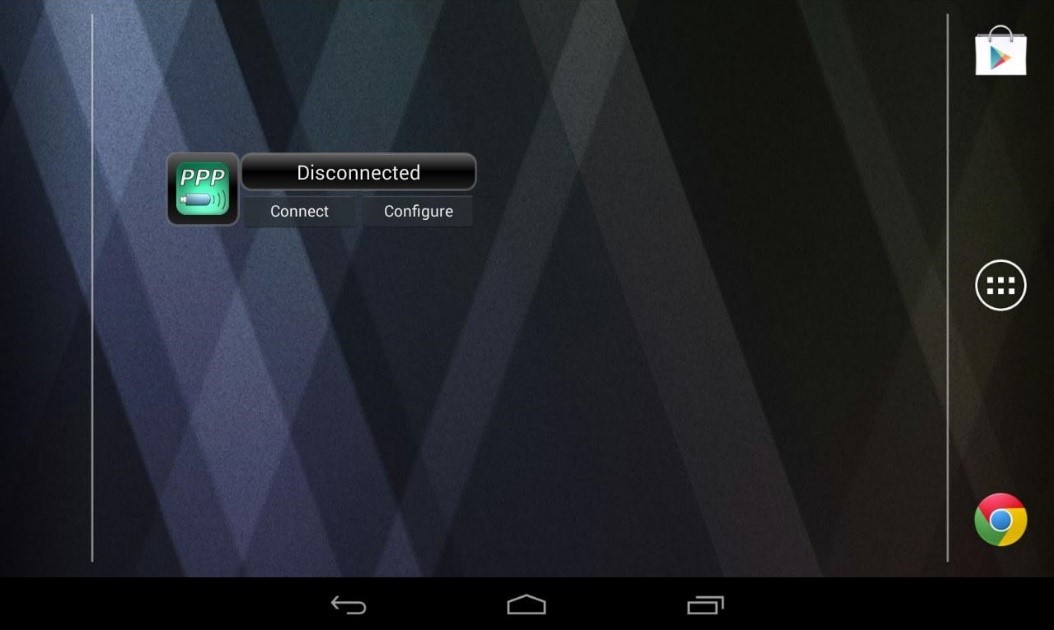

Ang HeroRAT, tulad ng ipinahihiwatig ng pangalan, ay isang malayuang pag-access sa Trojan horse app na inaabuso ang telegram protocol ng Android upang ikonekta ang isang client device na may isang remote C2 server. Dahil ang lahat ng trapiko ay teknikal na isinampa bilang nasa pagitan ng isang pinagkakatiwalaang server sa pag-upload at ng end-user, ang pamamaraang ito ay hindi nakakataas ng anumang mga pulang watawat.

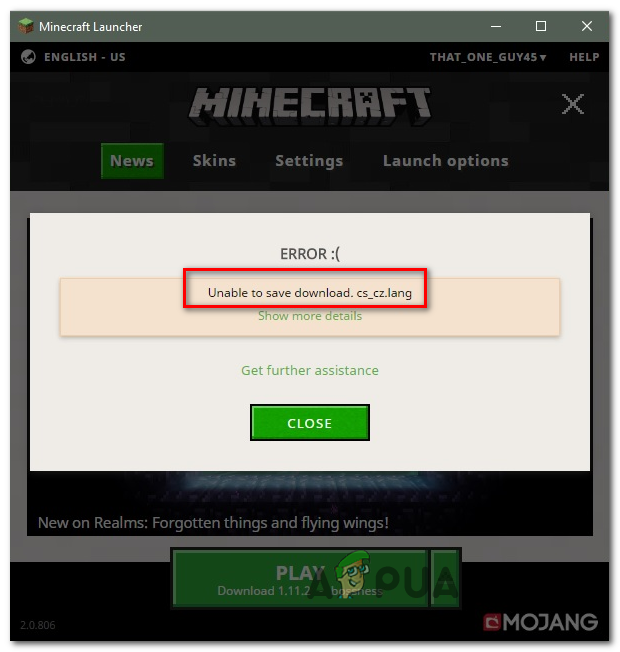

Ang source code para sa HeroRAT ay ginawang magagamit ng publiko, na dapat gawing mas madali para sa mga eksperto sa seguridad ng Linux na mag-akda ng mga pagpapagaan para dito. Kakatwa, ang mga crackers ay talagang nagbenta ng ilang mga bersyon ng malware sa iba pang mga crackers at kahit na nag-alok ng suporta para dito na para bang isang lehitimong app.

Habang ang pagbebenta ng mga tool sa pag-crack ay hindi bagong bagay, lumilitaw itong isang nakababahalang propesyonal na paglalagay ng ganitong uri ng modelo ng negosyo sa palawit.

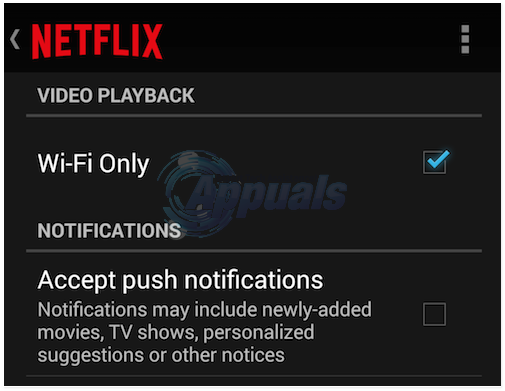

Bilang karagdagan, ang isang app ng pag-save ng baterya na kamakailan lamang na ipinakalat sa Google Play Store ay mayroon ding code. Kumakalat ito sa pamamagitan ng mga mensahe sa diyalogo na nagre-redirect sa mga gumagamit sa kung hindi man lehitimong landing page sa Play Store. Habang gumagana ito bilang lehitimong software na nagse-save ng kuryente, mayroon din itong payload na idinisenyo upang tahimik na i-click ang mga ad upang maipadala ang mga pondo sa mga operator.

Bahagyang higit sa 60,000 mga aparato ang nag-ulat ng ilang uri ng impeksyon sa oras na ang mga eksperto sa cybersecurity ay nagsampa ng kanilang mga ulat. Isinasaalang-alang ang malaking bilang ng mga portable computer na nagpapatakbo ng Google Android, hindi ito isang partikular na malaking sample ng mga tao.

Gayunpaman, makakatulong itong ilarawan kung paano dapat maging maingat ang mga gumagamit kahit na sa mga opisyal na app.

Mga tag Seguridad sa Android Seguridad ng Linux

![[FIX] Kailangan mo ng isang WIA Driver Scanner](https://jf-balio.pt/img/how-tos/23/you-need-wia-driver-scanner.jpg)