Interface Teknikal na Pagsasanay

Ang SegmentSmack, isang kahinaan na maaaring pahintulutan ang pagtanggi ng mga pag-atake ng serbisyo kapag pinagsamantalahan, ay nakakuha ng instant na katanyagan at katanyagan nang isulong ito ng CERT / CC cybersecurity division ng Carnegie Mellon University. Gayunpaman, nabigo ang mga reporter na kilalanin na ang bagong naiulat na kahinaan ay sa katunayan ay na-patch dalawang linggo bago ang parehong 4.9.116 at 4.17.11 Linux kernels.

Ayon sa mga mananaliksik sa unibersidad, ang kahinaan ay sanhi ng pagtanggi ng atake sa serbisyo sa pamamagitan ng pagpwersa sa system na 'gumawa ng mga mamahaling tawag sa tcp_collapse_ofo_queue () at tcp_prune_ofo_queue () para sa bawat papasok na packet.' Habang ito ay totoo, ang kahinaan ay talagang na-patch at maraming mga namamahagi ng Linux tulad ng SUSE ang nagpatupad ng mga pag-update. Bagaman ang ilang mga namamahagi tulad ng Red Hat ay nahuhuli sa kanila, nananatili ang katotohanan na magagamit ang mga pag-update at ang mga nahuhuli na tagapamahagi ay mahuli din sa lalong madaling panahon.

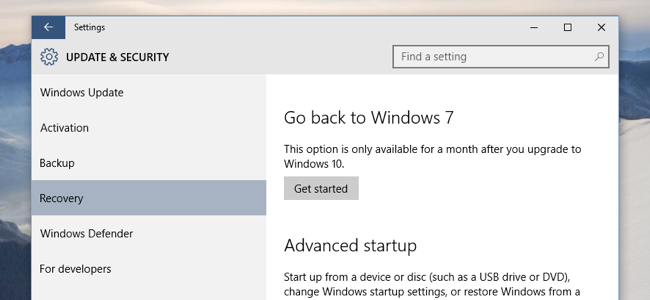

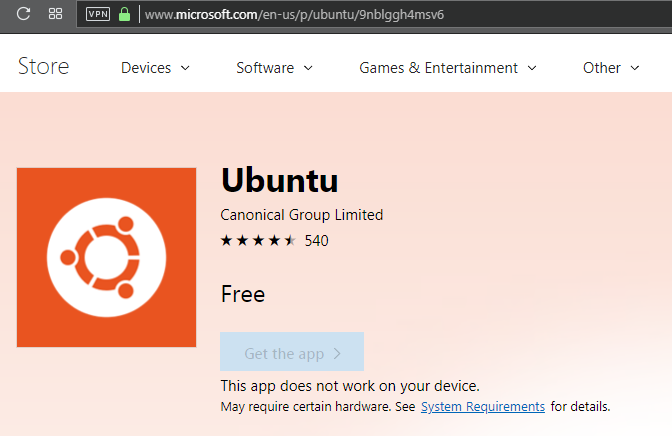

Ayon sa isang payo nai-publish sa website ng Red Hat, ang kahinaan ay nakatalaga sa label CVE-2018-5390 . Sa kabila ng kakayahang pagsamantalahan na maging sanhi ng saturation ng CPU at pag-crash ng DoS, ang pagpapanatili ng pag-crash ng DoS ay mangangailangan ng 'tuluy-tuloy na dalawang-way na session ng TCP sa isang maabot na bukas na port, sa gayon ang mga pag-atake ay hindi maisasagawa gamit ang mga spoofed IP address. Kung ang pag-atake ay isinasagawa sa 4 na mga stream, maaari itong maging sanhi ng saturation ng 4 na mga core ng CPU tulad ng ipinakita sa ibaba.

4 na Core ng Core ng Stream. pulang sumbrero

Napag-alaman na kahit na ang mga mananaliksik sa dibisyon ng CERT / CC ng Carnegie Mellon ay nagpakita ng isang masusing pagsusuri ng kahinaan, hindi nila isinasaalang-alang ang mga kinakailangang kinakailangan upang mapanatili ang pag-crash ng DoS, na ginagawang mas malala ang kahinaan kaysa sa tunay na ito.

Ayon sa advisory, nakakaapekto ang kahinaan ng Segment Smack sa Red Hat Enterprise Linux (RHEL) 6, RHEL 7, RHEL 7 para sa Real Time, RHEL 7 para sa ARM64, RHEL 7 para sa Power, at RHEL Atomic Host. Wala pang mga diskarte sa pagpapagaan na nai-post sa site. Gayunpaman, sinasabi nito na ang Red Hat ay nagtatrabaho sa pagpapalabas ng mga kinakailangang pag-update at pagpapagaan ng diskarte upang maiwasan ang peligro ng pagsamantalahan.