WordPress. Orderland

Ang isang kahinaan sa cross-site scripting (XSS) ay natuklasan sa tatlong mga plugin ng WordPress: Gwolle Guestbook CMS plugin, Malakas na plugin ng Testimonial, at plugin ng Snazzy Maps, sa panahon ng isang regular na pag-check up sa seguridad ng system kasama ang DefenseCode ThunderScan. Sa higit sa 40,000 mga aktibong pag-install ng plugin ng Gwolle Guestbook, higit sa 50,000 mga aktibong pag-install ng plugin ng Malakas na Mga Patotoo, at higit sa 60,000 aktibong mga naturang pag-install ng plugin ng Snazzy Maps, inilalagay sa kahinaan ng skrip na cross-site ang mga gumagamit sa panganib na bigyan ang access ng administrator sa isang nakakahamak na umaatake, at sa sandaling tapos na, binibigyan ang magsasalakay ng isang libreng pass upang higit na kumalat ang nakakahamak na code sa mga manonood at bisita. Ang kahinaan na ito ay naimbestigahan sa ilalim ng mga advisory ID ng DefenseCode DC-2018-05-008 / DC-2018-05-007 / DC-2018-05-008 (ayon sa pagkakabanggit) at tinutukoy na magpose ng isang medium na banta sa lahat ng tatlong mga harapan. Ito ay umiiral sa wika ng PHP sa nakalistang mga plugin ng WordPress at nahanap na nakakaapekto sa lahat ng mga bersyon ng mga plugin hanggang at kasama ang v2.5.3 para sa Gwolle Guestbook, v2.31.4 para sa Malakas na Mga Patotoo, at v1.1.3 para sa Snazzy Maps.

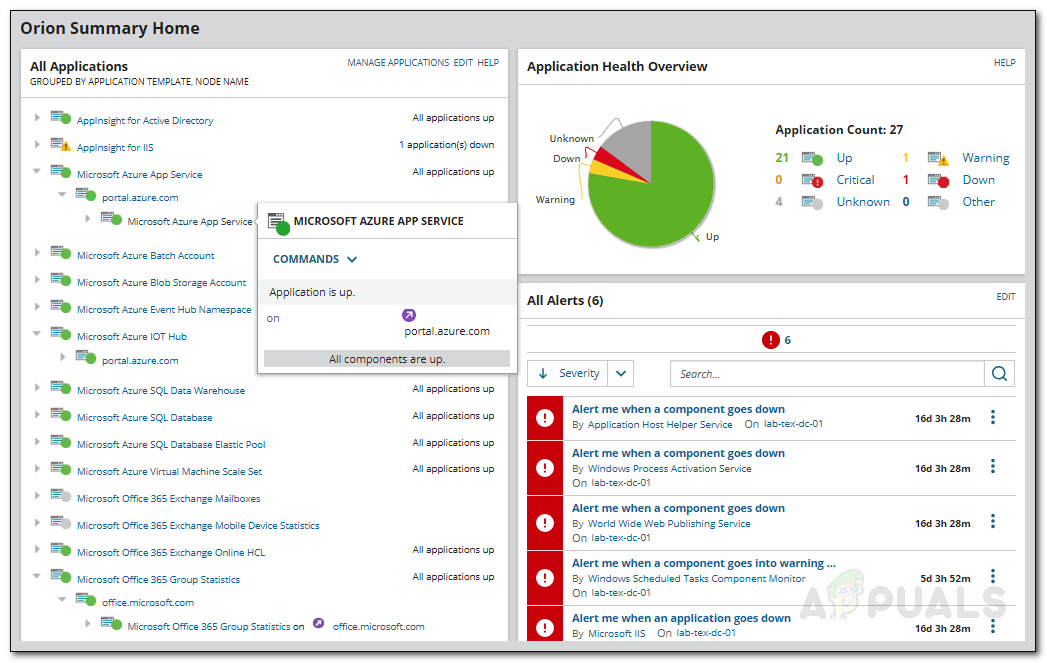

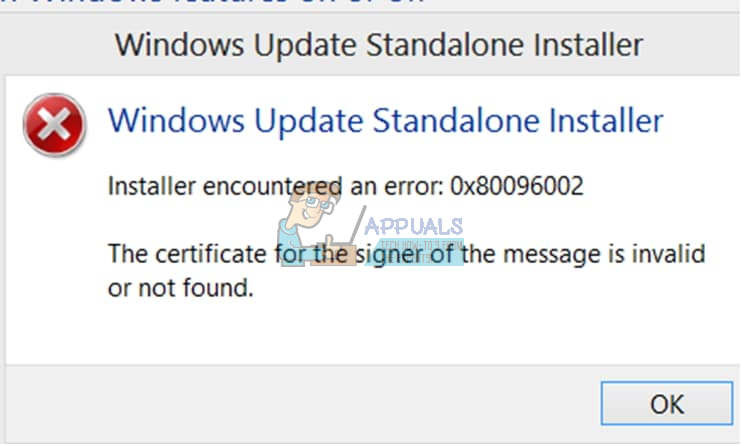

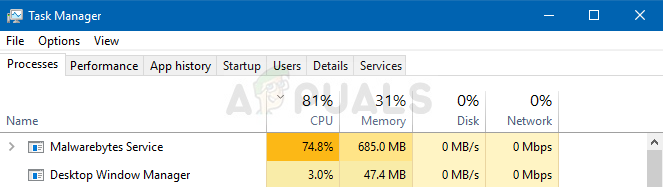

Ang kahinaan sa cross-site scripting ay pinagsamantalahan kapag maingat na binubuo ng isang nakakahamak na mang-atake ang isang JavaScript code na naglalaman ng URL at ginulo ang administrator account ng WordPress sa pagkonekta sa nasabing address. Ang nasabing pagmamanipula ay maaaring maganap sa pamamagitan ng isang puna na nai-post sa site na tinutukso ng administrator na mag-click sa o sa pamamagitan ng isang email, post, o isang talakayan sa forum na na-access. Kapag nagawa na ang kahilingan, ang nakakahamak na code na nakatago ay pinatakbo at namamahala ang hacker upang makakuha ng kumpletong pag-access sa WordPress site ng gumagamit na iyon. Sa bukas na pagtatapos ng pag-access ng site, ang hacker ay maaaring mag-embed ng mas maraming mga nakakahamak na code sa site upang kumalat ang malware sa mga bisita ng site din.

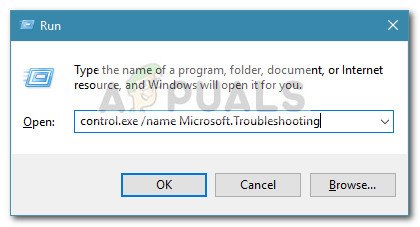

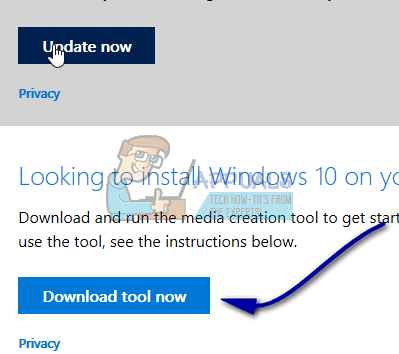

Ang kahinaan ay unang natuklasan ng DefenseCode noong unang buwan ng Hunyo at ang WordPress ay nabatid 4 na araw makalipas. Ang vendor ay binigyan ng karaniwang 90 araw na panahon ng paglabas upang sumulong sa isang solusyon. Sa pagsisiyasat, napag-alaman na ang kahinaan ay mayroon sa pag-andar ng echo (), at partikular ang variable na $ _SERVER ['PHP_SELF'] para sa plugin ng Gwolle Guestbook, ang variable na $ _REQUEST ['id'] sa plugin ng Strong Testimonial, at ang variable na $ _GET ['text'] sa Snazzy Maps plugin. Upang mapagaan ang panganib ng kahinaan na ito, ang mga pag-update sa para sa lahat ng tatlong mga plugin ay inilabas ng WordPress at hiniling ang mga gumagamit na i-update ang kanilang mga plugin sa pinakabagong magagamit na mga bersyon ayon sa pagkakabanggit.