LockCrypt Ransomware. Ayusin ang Infected PC

Ang isang medyo mahina na nakakahamak na ransomware, LockCrypt, ay nagpapatakbo sa ilalim ng radar upang magsagawa ng mababang antas ng pag-atake sa cybercrime mula noong Hunyo ng 2017. Ito ay pinaka-kilalang aktibo noong Pebrero at Marso ng taong ito, ngunit dahil sa ang katunayan na ang ransomware ay dapat na mai-install manu-mano sa mga aparatong magkakabisa, hindi ito nagbigay ng malaking banta tulad ng ilan sa pinakatanyag na crypto-criminal ransomwares doon, ang GrandCrab ay isa sa mga ito. Sa pagsusuri (ng a sample na nakuha mula sa VirusTotal) ng mga antivirus firm tulad ng Romanian corporation BitDefender at ang MalwareBytes Research Lab, natuklasan ng mga eksperto sa seguridad ang maraming mga pagkukulang sa pagprograma ng ransomware na maaaring baligtarin upang ma-decrypt ang mga ninakaw na file. Gamit ang nakalap na impormasyon, pinakawalan ng BitDefender a Decryption Tool na makakabawi ng mga file sa lahat ng mga bersyon ng LockCrypt ransomware maliban sa pinakabagong.

Ayon sa isang masusing pagsasaliksik sa MalwareBytes Lab ulat na pinag-aaralan ang malware sa loob at labas, ang unang kamaliang natuklasan sa LockCrypt ay ang katunayan na nangangailangan ito ng manu-manong pag-install at mga pribilehiyo ng administrator na magkabisa. Kung natutugunan ang mga kundisyong ito, tumatakbo ang maipapatupad, paglalagay ng isang wwvcm.exe file sa C: Windows at pagdaragdag din ng isang kaukulang rehistro key. Kapag ang ransomware ay nagsimulang tumagos sa system, naka-encrypt ito ng lahat ng mga file na maaari nitong ma-access kasama ang .exe file, ititigil ang mga proseso ng system sa kahabaan ng paraan upang matiyak na ang sarili nitong proseso ay patuloy na hindi nagagambala. Ang mga pangalan ng file ay binago sa mga random na base64 alphanumeric string at ang kanilang mga extension ay nakatakda sa .1btc. Ang isang tala ng ransom ng text file ay inilunsad sa pagtatapos ng proseso at ang karagdagang impormasyon ay nakaimbak sa rehistro ng HKEY_LOCAL_MACHINE na naglalaman ng itinalagang 'ID' ng inatake na gumagamit pati na rin ang mga paalala ng mga tagubilin para sa pag-recover ng file.

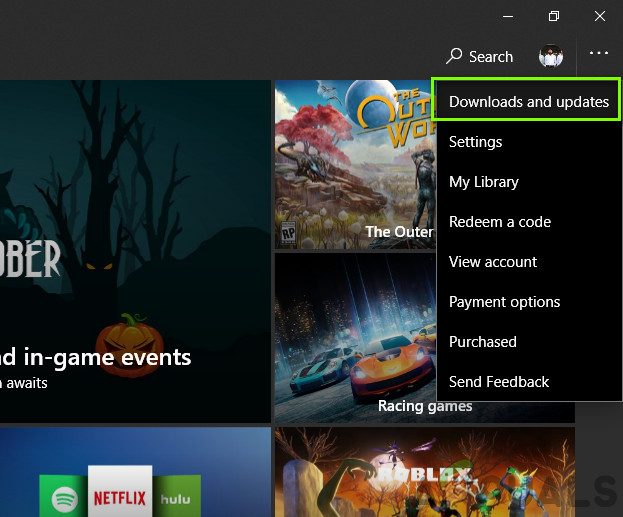

Ang LockCrypt Ransomware Note Pop-up. MalwareBytes Lab

Kahit na ang ransomware na ito ay maaaring tumakbo nang walang koneksyon sa internet, sa kasong ito ay konektado, nalaman ng mga mananaliksik na ito upang makipag-usap sa isang CnC sa Iran, na pinapadalhan ito ng base64 na alphanumeric data na nagpapa-decipher sa inilaan na ID ng aparato, operating system, at Pinipigilan ng ransomware ang lokasyon sa drive. Natuklasan ng mga mananaliksik na ang code ng malware ay gumagamit ng pagpapaandar na GetTickCount upang itakda ang mga na-randomize na alphanumeric na pangalan at komunikasyon na hindi partikular na malakas na mga code upang matukoy. Ginagawa ito sa dalawang bahagi: ang una ay gumagamit ng XOR na operasyon habang ang pangalawa ay gumagamit ng XOR pati na rin ang ROL at bitwise swap. Ang mga mahihinang pamamaraang ito ay ginagawang madali ng decipherable ang code ng malware na kung saan ay nagawang manipulahin ito ng BitDefender upang lumikha ng isang tool sa pag-decryption para sa mga naka-lock na .1btc file.

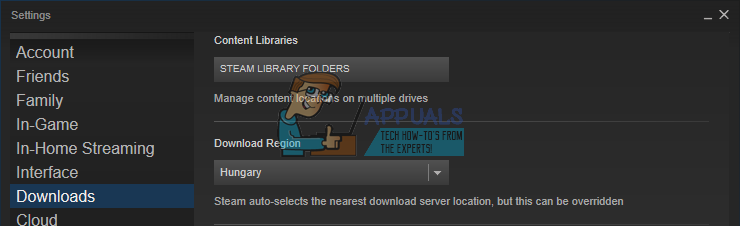

Sinaliksik ng BitDefender ang maraming bersyon ng LockCrypt ransomware upang mag-isip ng isang magagamit na BitDefender Tool sa publiko na makapag-decrypt ng .1btc na mga file. Ang ibang mga bersyon ng malware ay naka-encrypt din ng mga file upang .lock, .2018, at .ang mga extension na maaari ring mai-decryptable sa pakikipag-ugnay sa security researcher Michael Gillespie . Ang pinakahuling bersyon ng ransomware ay lilitaw upang naka-encrypt ang mga file sa .BI_D extension na kung saan ang isang mekanismo ng pag-decryption ay hindi pa naisip, ngunit ang lahat ng mga nakaraang bersyon ay madaling ma-decrypt.