Axis IP Camera. IPCam

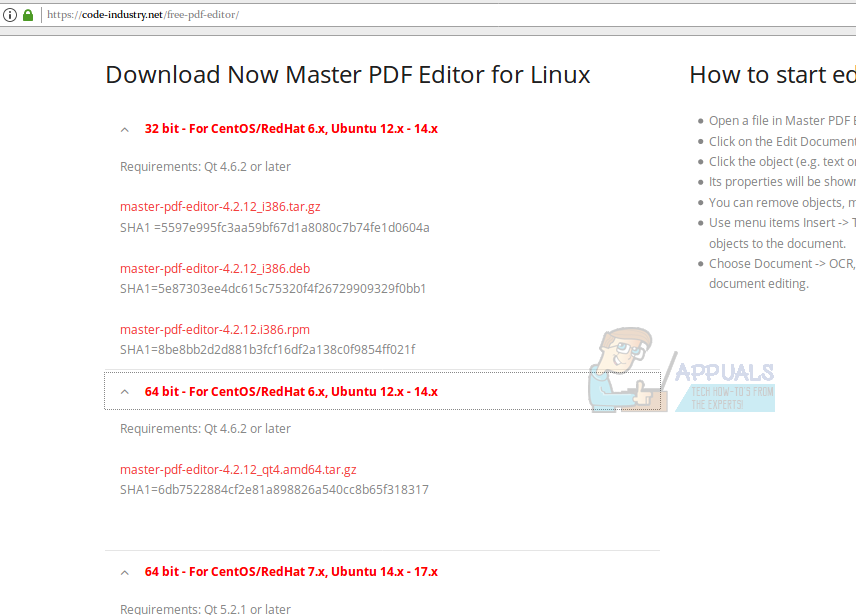

Ayon sa a payo sa seguridad nai-publish sa pamamagitan ng Axis Komunikasyon sa ilalim ng ID ACV-128401, 7 mga kahinaan ang nakita sa Axis Camera Network na nagpapahintulot sa remote na pagpapatupad ng utos. Ang mga kahinaan ay inilaan ang mga label ng CVE; sila ay: CVE-2018-10658 , CVE-2018-10659 , CVE-2018-10660 , CVE-2018-10661 , CVE-2018-10662 , CVE-2018-10663 , at CVE-2018-10664 . Ang CVE-2018-10658 ay nagpahiram sa kanyang sarili sa isang isyu ng katiwalian sa memorya sa maraming mga modelo ng Axis IP Cameras na nagsasanhi ng pagtanggi ng tugon sa pag-crash ng serbisyo na nagmula sa isang code sa libdbus-send.so na ibinahaging object. Ang CVE-2018-10659 ay tumutugon sa isa pang isyu sa katiwalian sa memorya na nagdudulot ng isang pag-crash ng DoS sa pamamagitan ng pagpapadala ng isang ginawa na utos na naaalala ang UND na hindi natukoy na ARM na tagubilin. Inilalarawan ng CVE-2018-10660 ang isang kahinaan sa pag-iniksyon ng shell command. Inilarawan ng CVE-2018-10661 ang isang bypass ng kahinaan sa pag-access sa pag-access. Inilalarawan ng CVE-2018-10662 ang isang nakalantad na kahinaan sa interface na hindi secure. Inilalarawan ng CVE-2018-10663 ang isang maling isyu ng pagkalkula ng laki sa loob ng system. Panghuli, inilarawan ng CVE-2018-10664 ang isang pangkaraniwang isyu sa katiwalian ng memorya sa proseso ng httpd ng maraming mga modelo ng Axis IP Cameras.

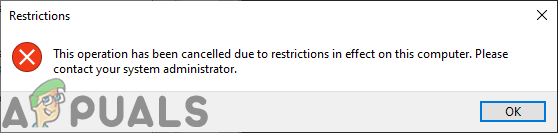

Ang mga kahinaan ay hindi pa nasuri ng CVE MITER pa at nakabinbin pa rin CVSS 3.0 mga marka, ngunit iniulat ng Axis na kapag pinagsamantalahan kasama ng pagsasama, ang peligro na ibinigay ay kritikal. Ayon sa pagtatasa ng peligro sa nai-publish na ulat, ang isang magsasalakay ay dapat makakuha ng access sa network sa aparato upang samantalahin ang mga kahinaan, ngunit hindi niya kailangan ng anumang mga kredensyal upang makuha ang pag-access na ito. Alinsunod sa pagtatasa, ang mga aparato ay nasa proporsyonal na proporsyonal sa kung gaano sila nakalantad. Ang mga aparatong nakaharap sa Internet na nakalantad sa pamamagitan ng router port-forward ay may mataas na peligro kung saan ang mga aparato sa isang protektadong lokal na network ay nasa isang mas mababang panganib na pagsamantalahan.

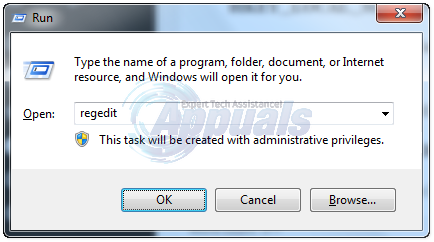

Nagbigay ang Axis ng isang buong listahan ng mga apektadong produkto at naglabas din a patch update para sa firmware kung saan hinihimok ang mga gumagamit na mag-upgrade upang maiwasan ang pagsasamantala sa mga kahinaan na ito. Bilang karagdagan sa ito, inirerekomenda din ang mga gumagamit na huwag ilantad ang kanilang mga aparato sa mga pag-setup ng pagpapasa ng port sa Internet nang direkta at pinayuhan na gamitin ang AXIS Kasamang application para sa Windows, Android, at iOS na nagbibigay ng ligtas na pag-access sa footage nang malayuan. Ang panloob na talahanayan ng IP na gumagamit ng application ng pagsala ng IP ay iminungkahi din upang mapagaan ang panganib ng hinaharap na mga kahinaan sa isang paraan ng pag-iwas.