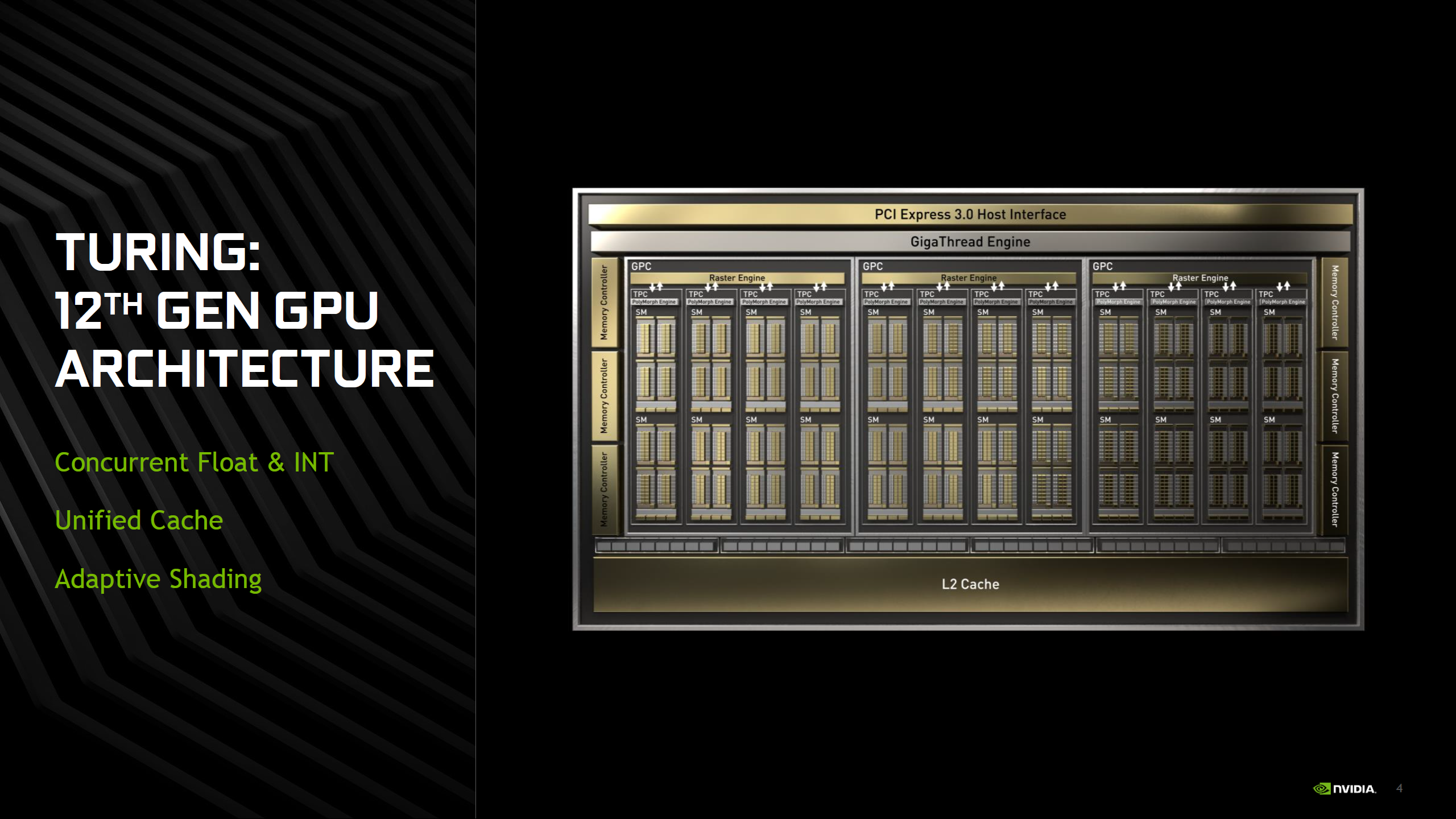

Matapos ang pagtuklas ng mga kahinaan sa klase ng Spectre at Meltdown, isang ikalimang Intel processor na nakakaapekto sa kahinaan ay natuklasan ni Giorgi Maisuradze, Propesor Dr. Christian Rossow, at ang kanilang pangkat ng mga mananaliksik sa CISPA Helmholtz Center sa Alemanya. Ang kahinaan ay sinusunod upang payagan ang mga hacker na i-bypass ang pahintulot upang mabasa ang data, at tinatasa na ang kahinaan ay mayroon sa lahat ng mga prosesor ng Intel noong huling dekada na pinakamaliit. Kahit na ang kahinaan ay napag-aralan lamang sa mga processor ng Intel hanggang ngayon, inaasahan na mayroon din sa mga processor ng ARM at AMD din, na nagpapahiram sa sarili na ang mga hacker na nagsasamantala sa kahinaan na ito sa mga CPU ng Intel ay maaaring iakma ang kanilang mga pagsasamantala upang atakein ang iba pang mga processor bilang well

Ayon kay Dr. Rossow, 'Ang agwat sa seguridad ay sanhi ng mga CPU na hulaan ang tinatawag na return address para sa pag-optimize ng runtime. Kung maaaring manipulahin ng isang umaatake ang hula na ito, nakakakuha siya ng kontrol sa ispekulatibong pagpapatupad ng code ng programa. Maaari itong basahin ang data sa pamamagitan ng mga channel sa gilid na dapat talagang protektahan mula sa pag-access. ” Ang mga nasabing pag-atake ay maaaring isagawa sa dalawang pangunahing paraan: ang unang nagsasaad na ang mga nakakahamak na script sa mga site ng internet ay maaaring ma-access ang mga nakaimbak na mga password at ang pangalawa ay tumatagal ito ng isang hakbang na higit pa sa pamamagitan ng pagpapahintulot sa hacker na basahin ang data sa parehong paraan para sa mga di-katutubong proseso pati na rin, na umaabot nang lampas sa mga hangganan upang ma-access ang isang mas malaking hanay ng mga password mula sa ibang mga gumagamit sa isang nakabahaging system. Ang mga mananaliksik ' puting papel sa bagay ay ipinapakita na ang mga return stack buffer na responsable para sa hula ng mga return address ay maaaring magamit upang maging sanhi ng maling pagkilala. Bagaman ang mga kamakailang pag-aayos upang mapagaan ang kahinaan ng klase ng Spectre ay pinamamahalaang mapagaan din ang mga pag-atake na cross-process na batay sa RSB, ang kahinaan ay maaari pa ring pagsamantalahan sa mga kapaligiran ng JIT upang makakuha ng pag-access sa mga alaala ng browser at ang code na naipon ng JIT ay maaaring magamit upang mabasa ang memorya ng mga hangganan na ito na may 80% na rate ng kawastuhan.

Tulad ng pag-atake ng Spectre ay pinagsamantalahan ang mga nagpoproseso sa pamamagitan ng pagmamanipula ng mga pasulong na address, ang kahinaan na ito ay umiiral sa mga bumalik na address, kaya ang palayaw: kabaligtaran na pag-atake ng Spectre. Habang ang mga tagagawa ng teknolohiya ay nagtatrabaho upang tulay ang apat na alam na tulad ng mga puwang sa seguridad, ang mga browser ay mananatiling isang gateway para sa mga nakakahamak na site upang ma-access ang impormasyon at manipulahin ang mga nagpoproseso sa ganitong paraan. Napag-alaman ng Intel ang bagong-natagpuang kahinaan na ito noong Mayo at binigyan ng 90 araw upang makabuo ng isang diskarte sa pagpapagaan sa sarili nitong bago ilabas ang pagtuklas. Sa pagtatapos ng 90 araw, ang mga processor ng Intel ay patuloy na mananatiling nasa peligro ng mga nasabing kahinaan ngunit tiniyak na ang kumpanya ay nakakagiling ng mga gears nito sa pag-asang makarating sa isang permanenteng solusyon at ang puting papel ay nakatayo hanggang sa maipakita ang masusing eksperimento at pagtatasa ng bagong kahinaan na ito.

![[Update: Nanalo ang Mga Nagbebenta] Ang Microsoft Ay Dapat Tapusin ang Mga Karapatan sa Panloob na Paggamit Para sa Mga Kasosyo Nito Na Hindi Ibig sabihin Walang Libreng Paggamit Ng Mga Produkto at Serbisyo ng MS](https://jf-balio.pt/img/news/05/microsoft-was-end-internal-use-rights.jpg)