NetSpectre Bombards Machine Ports upang Makakuha ng Entry

Basahin ang 4 na minuto

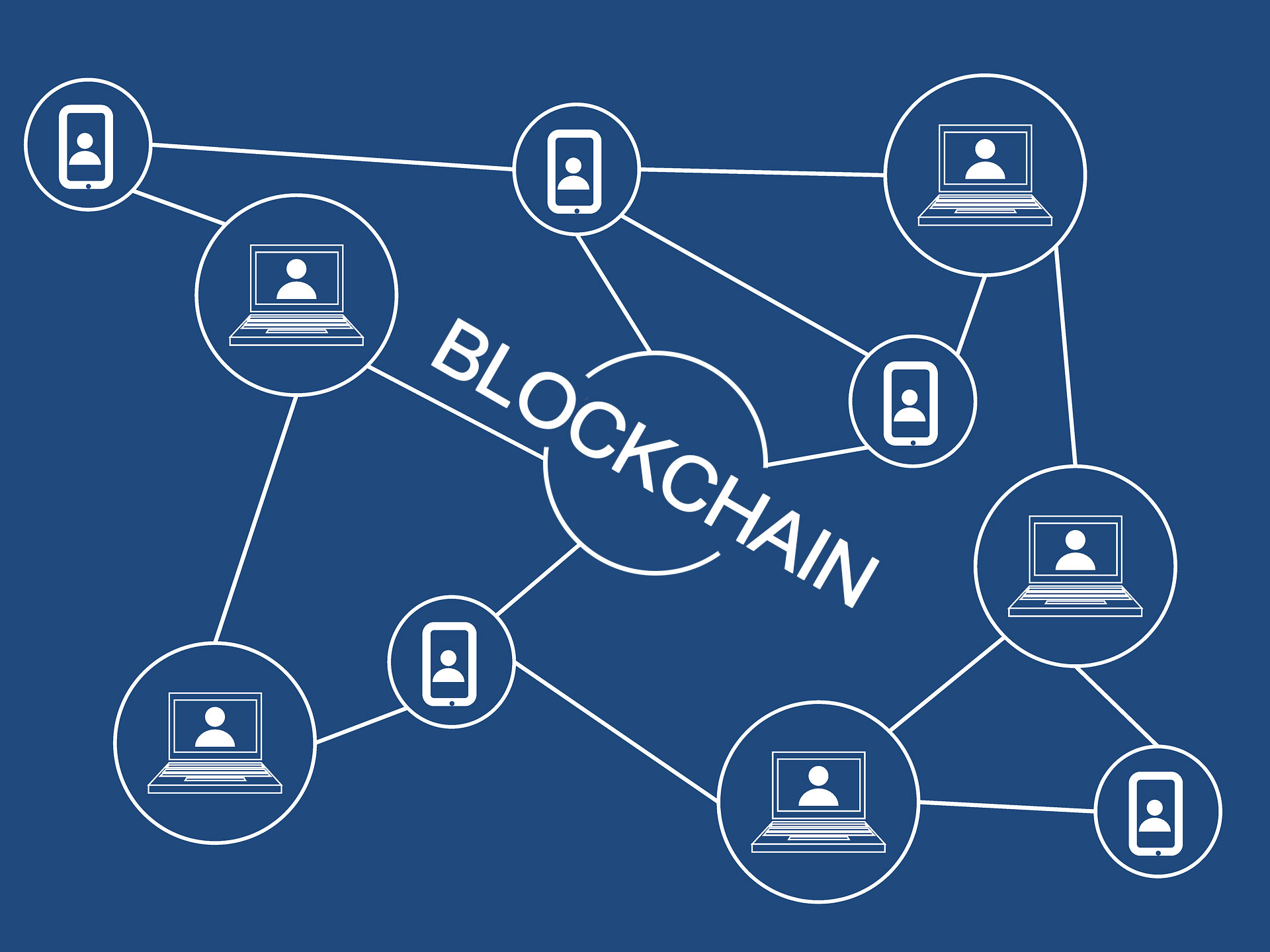

Ang isang bagong pag-atake sa klase ng CPU ng Spectre ay nakatanggap ng pansin mula sa mga siyentipikong pang-akademiko dahil pinakawalan nila kamakailan ang isang papel sa pagsasaliksik na pinamagatang 'NetSpectre: Basahin ang Arbitrary Memory sa Network', na papunta sa malalim na mga detalye kung paano gumagana ang klase ng pag-atake ng CPU na ito.

Ano ang medyo nakakatakot sa bagong pag-atake ng Spectre CPU ay ito ito hindi nangangailangan ang mang-atake ay lokohin ang kanilang biktima sa pag-download at pagpapatakbo ng mga nakakahamak na script sa kanilang machine, o kahit na pag-access sa isang website na nagpapatakbo ng nakakahamak na JavaScript sa browser ng gumagamit.

Bomba lamang ng NetSpectre ang mga port ng network ng isang makina hanggang sa makahanap ito ng paraan upang makamit ang mga layunin nito.

'Ang pag-atake ng multo ay nag-uudyok sa isang biktima na ispekulatibong nagsagawa ng mga operasyon na hindi mangyayari sa panahon ng mahigpit na naka-serialize na pagkakasunud-sunod na pagproseso ng mga tagubilin ng programa, at kung saan inilalabas ang kumpidensyal na impormasyon ng biktima sa pamamagitan ng isang tagong channel sa isang umaatake

Ang NetSpectre ay hindi darating nang walang sarili nitong mga bahid, gayunpaman. Mayroon itong hindi kapani-paniwalang mabagal na bilis ng pag-filter, mga 15 piraso bawat oras para sa mga pag-atake na isasagawa sa pamamagitan ng isang koneksyon sa network, at pag-target ng data na nakaimbak sa cache ng CPU.

Sa papel ng pagsasaliksik, nakamit ng mga akademiko ang hanggang sa 60 piraso / oras na may isang espesyal na pagkakaiba-iba ng NetSpectre na naka-target na data na naproseso sa pamamagitan ng module ng AVX2 ng CPU, na tukoy sa mga Intel CPU.

Sa alinmang kaso, ang NetSpectre ay kasalukuyang itinuturing na masyadong mabagal upang maging mahalaga para sa mga umaatake, na nangangahulugang ang NetSpectre ay isang teoretikal pagbabanta, hindi isang bagay na dapat na itiklop ng mga kumpanya ngayon pa lang . Gayunpaman, sa pagsulong ng teknolohiya, ang bilis ng pagsasala ay walang alinlangan na tataas at pagkatapos ay mayroon kaming isang buong bagong klase ng kaaya-aya at hindi kapani-paniwalang madaling gumanap ng mga pag-atake ng CPU upang mag-alala.

Ang bagong pag-atake sa NetSpectre ay nauugnay sa kahinaan ng Spectre V1 (CVE-2017-5753) na isiniwalat ng mga mananaliksik ng Google noong una sa taong ito (2018). Nangangahulugan ito na ang lahat ng mga CPU na maaaring maapektuhan ng Spectre V1 ay pinaniniwalaan din na NetSpectre, kung ito ay naka-deploy na may tamang OS at CPU firmware.

Kasalukuyang mayroong dalawang mga variant ng pag-atake para sa NetSpectre: Pagkuha ng data mula sa target na system, at malayo na masira ang ASLR (Address Space Layout Randomisation) sa target na system.

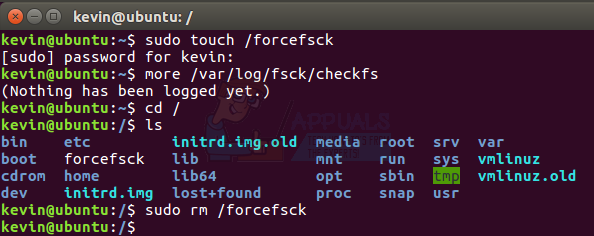

Ang kadena ng mga kaganapan para sa unang uri ng pag-atake ay ganito:

- Mistrain ang tagahula ng sangay.

- I-reset ang estado ng elemento ng microarchitectural.

- Lumabas nang kaunti sa elemento ng microarchitectural.

- Ilantad ang estado ng elemento ng microarchitectural sa network.

- Sa hakbang 1, kinamumuhian ng umaatake ang branch prediktor ng biktima upang magpatakbo ng isang pag-atake ng Spectre. Upang mapagkamalan ang tagahula ng sangay, pinapakinabangan ng magsasalakay ang gadget na tumutulo na may wastong mga indeks. Tinitiyak ng wastong mga indeks na natututo ang tagahula ng sangay na palaging kunin ang sangay, ibig sabihin, hinuhulaan ng hinulaan ng sangay na totoo ang kundisyon. Tandaan na ang hakbang na ito ay nakasalalay lamang sa leak gadget. Walang puna sa umaatake, at sa gayon ang estado ng microarchitectural ay hindi kailangang i-reset o mailipat.

- Sa hakbang 2, kailangang i-reset ng umaatake ang estado ng microarchitectural upang paganahin ang pag-encode ng mga leak na bit gamit ang isang elemento ng microarchitectural. Ang hakbang na ito ay lubos na nakasalalay sa ginamit na elemento ng microarchitectural, hal., Kapag ang paggamit ng cache, na-download ng umaatake ang isang malaking file mula sa biktima; kung ang AVX2 ay ginamit, ang umaatake ay naghihintay lamang ng higit sa 1 millisecond. Matapos ang hakbang na ito, ang lahat ng mga kinakailangan ay nasiyahan na tumagas nang kaunti mula sa biktima.

- Sa hakbang 3, pinagsamantalahan ng umaatake ang kahinaan ng Spectre na tumagas nang kaunti mula sa biktima. Tulad ng hinulaan ng sangay na napagkamalan sa hakbang 1, ang pagbibigay ng isang out-of-bounds index sa leak gadget ay tatakbo sa in-bounds path at mababago ang elemento ng microarchitectural, ibig sabihin, ang kaunti ay naka-encode sa elemento ng microarchitectural.

- Sa hakbang 4, kailangang ihatid ng umaatake ang naka-encode na impormasyon sa pamamagitan ng network. Ang hakbang na ito ay tumutugma sa pangalawang yugto ng orihinal na pag-atake ng Spectre. Nagpadala ang umaatake ng isang network packet na hinahawakan ng transmit gadget at sinusukat ang oras mula sa pagpapadala ng packet hanggang sa dumating ang tugon.

Paraan ng Pag-atake # 2: Malayo sa Pag-break ng ASLR

- Mistrain ang tagahula ng sangay.

- I-access ang isang out-of-bounds index upang i-cache ang isang (kilalang) lokasyon ng memorya.

- Sukatin ang oras ng pagpapatupad ng isang pag-andar sa pamamagitan ng network upang mabawasan kung ang labas-sa-hangganan na pag-access ay naka-cache sa isang bahagi nito.

Mga specter Countermeasure

Inirerekumenda ng Intel at AMD ang paggamit ng tagubilin sa lfence bilang isang hadlang sa haka-haka. Ang panuto na ito ay kailangang maipasok pagkatapos suriin ang mga hangganan na kritikal na pang-seguridad upang ihinto ang pagpapatupad ng haka-haka. Gayunpaman, ang pagdaragdag nito sa bawat hangganan ng tseke ay may isang makabuluhang overhead ng pagganap.

Tulad ng NetSpectre ay isang pag-atake na nakabatay sa network, hindi lamang ito maiiwasan ng pagpapagaan ng Spectre ngunit sa pamamagitan din ng mga countermeasure sa layer ng network. Ang isang walang halaga na pag-atake ng NetSpectre ay madaling napansin ng isang proteksyon ng DDoS, dahil ang libu-libong magkatulad na mga packet ay ipinadala mula sa parehong mapagkukunan.

Gayunpaman, ang isang magsasalakay ay maaaring pumili ng anumang trade-off sa pagitan ng mga packet bawat segundo at leak na bits bawat segundo. Kaya, ang bilis ng pag-leak ng mga piraso ay maaaring mabawasan sa ibaba ng threshold na maaaring makita ng pagsubaybay ng DDoS. Totoo ito para sa anumang pagsubaybay na sumusubok na makita ang mga patuloy na pag-atake, hal., Mga sistemang panghihimasok ng panghihimasok.

Kahit na ang pag-atake ay hindi maiiwasan sa teoretikal, sa ilang mga punto ang atake ay nagiging infeasible, dahil ang oras na kinakailangan upang tumagas medyo tumaas nang husto. Ang isa pang pamamaraan upang mapagaan ang NetSpectre ay upang magdagdag ng artipisyal na ingay sa latency ng network. Tulad ng bilang ng mga sukat ay nakasalalay sa pagkakaiba-iba ng latency ng network, ang karagdagang ingay ay nangangailangan ng isang umaatake upang magsagawa ng higit pang mga sukat. Kaya, kung ang pagkakaiba-iba sa latency ng network ay sapat na mataas, ang mga pag-atake ng NetSpectre ay hindi mabubuhay dahil sa maraming bilang ng mga pagsukat na kinakailangan.