Ang PB Tech

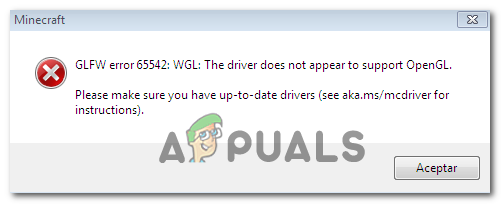

Si Jerome Segura, isang nangungunang mananaliksik sa seguridad na nakikipagtulungan sa Malwarebytes, ay nakakita ng isang paraan upang makaligtas sa mga proteksyon sa seguridad sa Microsoft Office sa pamamagitan ng paggamit ng isang vector ng pag-atake na hindi nangangailangan ng macros. Ito ay nagmumula sa iba pang mga mananaliksik na kamakailan lamang sa paghahanap ng mga pamamaraan upang magamit ang mga macro shortcut upang abusuhin ang mga database ng Access.

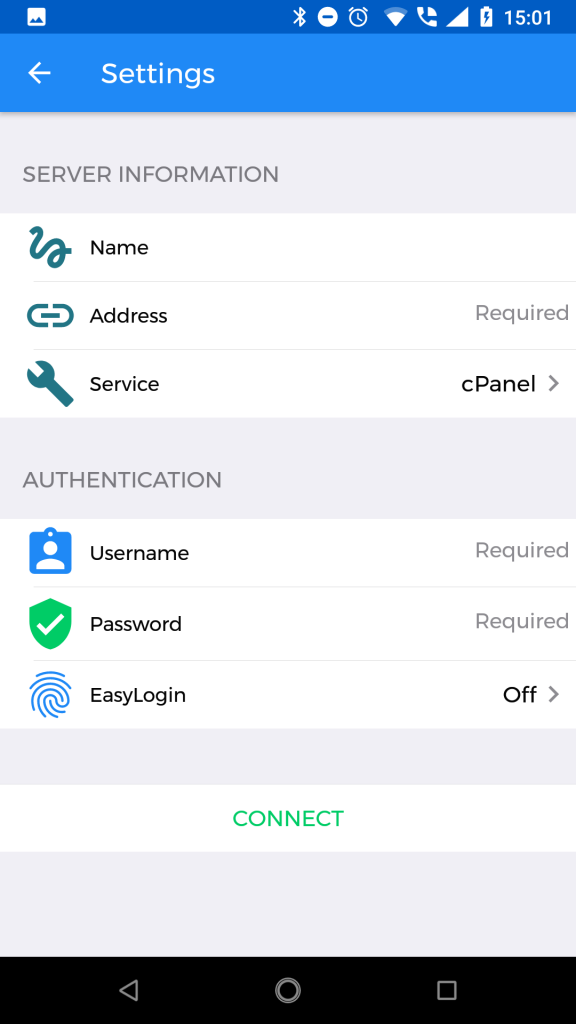

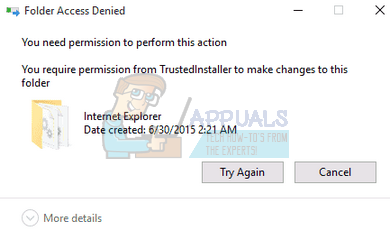

Sa pamamagitan ng pag-embed ng isang file ng mga setting sa isang dokumento ng Opisina, ang mga umaatake ay maaaring gumamit ng panlipunang engineering upang mapapatakbo ng mga gumagamit ang mapanganib na code nang walang karagdagang mga abiso. Kapag gumagana ang diskarte, hindi nagtatapon ang Windows ng anumang mga mensahe ng error. Kahit na ang mga cryptic ay maaaring mapalampas, na makakatulong upang maitago ang katotohanan na anumang nangyayari.

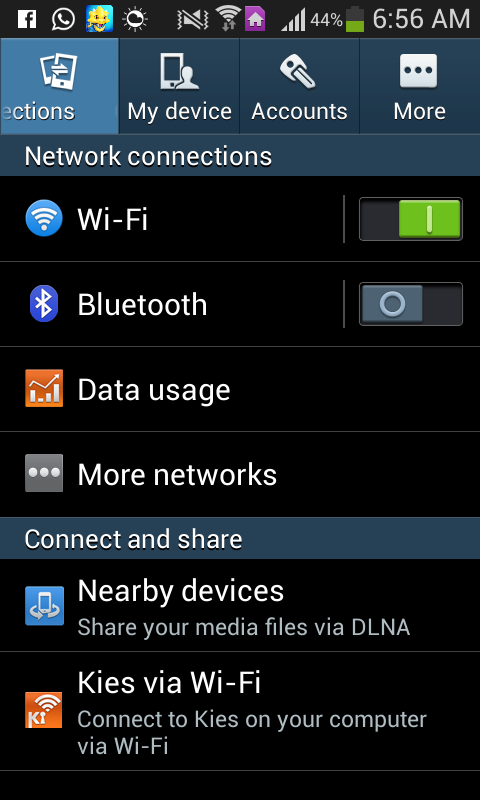

Ang isang format ng file na tukoy sa Windows 10 ay nagtataglay ng XML code na maaaring lumikha ng mga shortcut sa mga applet sa Control Panel. Ang format na ito, .SettingContent.ms, ay hindi umiiral sa mga naunang bersyon ng Windows. Bilang isang resulta, hindi sila dapat maging mahina sa pagsasamantalang ito sa pagkakaalam ng mga mananaliksik.

Ang mga na-deploy na Opisina gamit ang layer ng pagiging tugma ng application ng Wine ay hindi dapat makaranas ng mga problema, anuman ang ginagamit nila GNU / Linux o macOS. Ang isa sa mga elemento ng XML na hawak ng file na ito, gayunpaman, ay maaaring makapinsala sa mga makina ng Windows 10 na tumatakbo sa hubad na metal.

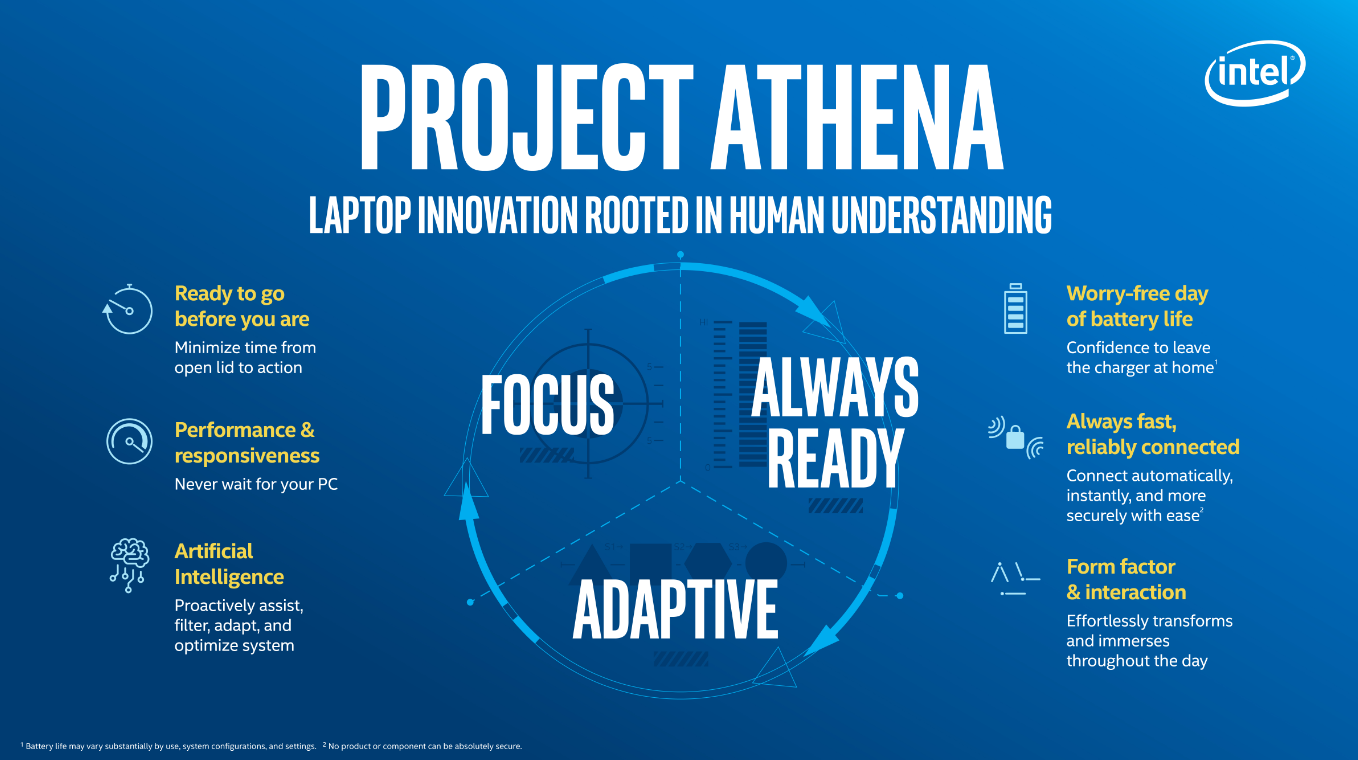

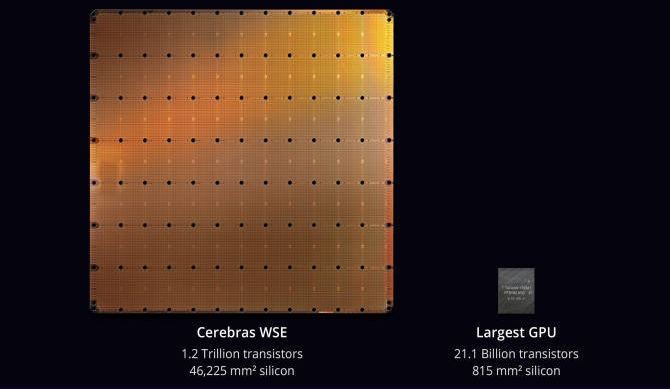

Ang DeepLink, tulad ng kilala sa elemento, ay pinapayagan ang mga binary na maipapatupad na bundle upang maipatupad kahit na mayroon silang mga switch at parameter pagkatapos ng mga ito. Ang isang magsasalakay ay maaaring tumawag para sa PowerShell at pagkatapos ay magdagdag ng isang bagay pagkatapos nito upang magsimula silang magpatupad ng di-makatwirang code. Kung gugustuhin nila, maaari pa rin nilang tawagan ang orihinal na interpreter ng legacy command at gamitin ang parehong kapaligiran na binigyan ng linya ng utos ng Windows ng mga coder mula pa noong mga pinakamaagang bersyon ng kernel ng NT.

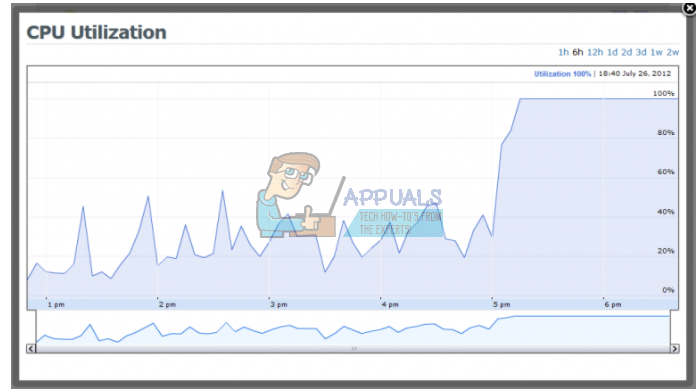

Bilang isang resulta, ang isang malikhaing magsasalakay ay maaaring gumawa ng isang dokumento na mukhang lehitimo at magpanggap na ibang tao upang ma-click ng mga tao ang isang link dito. Halimbawa, maaari itong magamit upang mag-download ng mga aplikasyon ng cryptomining sa makina ng isang biktima.

Maaaring gusto rin nilang magpadala ng isang file sa pamamagitan ng isang malaking kampanya sa spam. Iminungkahi ni Segura na dapat nitong matiyak ang mga klasikong pag-atake sa social engineering ay hindi mawawala sa istilo sa lalong madaling panahon. Habang ang naturang file ay kailangang ipamahagi sa hindi mabilang na mga gumagamit upang matiyak na iilan ang papayag na mangyari ang pagpapatupad ng code, maaari itong maging posible sa pamamagitan ng pag-disguise sa iba.