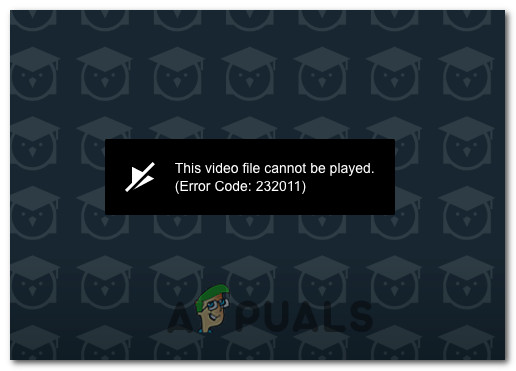

Ang mga logo ay nilikha upang ipahiwatig ang Meltdown at Spectre Vulneribility. Mga Kredito sa Larawan: Ang Balita ng Hacker

Ang isang microprocessor na nakakaapekto sa kahinaan ay natuklasan ng mga tagagawa ng teknolohikal noong tag-init ng 2017 at ang impormasyon tungkol sa kahinaan na pinangalanang 'Spectre' ay kasunod na inilabas sa publiko sa pagsisimula ng taong ito. Simula noon, ang Intel, na ang mga chips ay tama sa gulo ng lahat ng ito, ay naglagay ng $ 100,000 na bigay sa pag-uulat ng mga nabago na kahinaan ng klase ng Spectre at ang MIT na si Vladimir Kiriansky at hinimok ng sarili na si Carl Waldspurger ay nakakuha ng gantimpalang salapi para sa pagsulong detalyadong pananaliksik sa dalawang pinakabagong bersyon ng isang kahinaan sa sangay: ang Spectre 1.1 at ang Spectre 1.2, ayon sa pagkakabanggit.

Sa Kiriansky at Waldspurger's papel nai-publish noong ika-10 ng Hulyo, 2018, na binabalangkas ang mga detalye ng kahinaan ng Spectre 1.1 at Spectre 1.2, ipinaliwanag na ang dating 'gumagamit ng mga haka-haka na tindahan upang lumikha ng spekulatibong buffer overflows' habang pinapayagan ng huli ang mga ispekulatibong tindahan na 'patungan ang read-only data 'Sa isang mekanismo na katulad ng ginamit sa kahusayan sa klase ng Spectre 3.0 na kilala bilang Meltdown. Dahil sa pangunahing katangian ng mga bahid ng klase ng Spectre, hindi sila isang bagay na maaaring ganap na mapigilan ng isang serye ng mga update o patch, nangangailangan sila ng isang kumpletong pagbabago sa pangunahing disenyo ng pagproseso ng computer, ngunit ang magandang balita hinggil sa bagay na ito ay ang ang mga pag-atake ay magaganap lamang sa mga aparato na nagbibigay-daan para sa higit na kalayaan sa pagsasamantala kung saan maaaring hadlangan at patakbuhin ng nakakahamak na code.

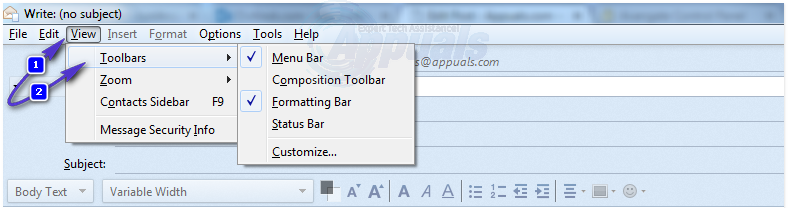

Upang maiwasan ang pagsasamantala, naglabas ang Microsoft Windows ng mga pag-update ng software na nag-a-upgrade ng mga kahulugan ng seguridad ng operating system at naglabas ang browser ng Chrome ng mga update sa seguridad na pumipigil sa javascript ng isang site na mai-access ang isa pa upang maihinto ang bypass ng code mula sa isang memorya lokasyon sa isa pa sa kabuuan. Ang pagsasagawa lamang ng mga pag-update sa dalawang harap na ito ay binabawasan ang panganib ng pagsasamantala ng 90% dahil pinoprotektahan nito ang aparato sa harap ng bahay at pinaghihigpitan ang pag-iniksyon ng malware mula sa internet. Nang walang residente na nakakahamak na nilalaman na gumagamit ng tiyempo ng cache upang atake sa ilang mga punto upang makuha ang pribadong impormasyon na nakaimbak sa aparato, ang mga aparato ay tila ligtas mula sa pag-unawa ng pag-atake ng klase ng Spectre.

Inilabas ng Intel ang mga pag-update ng system upang i-patch ang mga pagsasamantala hangga't maaari sa kasalukuyang estado ng mga aparato nito at inilabas ng Microsoft ang mga gabay sa pagpapagaan ng friendly na gumagamit sa website nito upang payagan ang mga gumagamit na maiwasan ang mga pag-atake sa pamamagitan ng pagsunod sa ilang mga simpleng hakbang sa kanilang sariling mga PC din. . Ang epekto ng mga kahinaan ng klase ng Spectre ay nag-iiba mula sa isang sangay ng depekto sa isa pa ngunit maaari itong maging tulog na halos wala pa sa kabilang banda maaari itong magpose ng mga banta sa seguridad sa pamamagitan ng pagkuha ng data o kahit magpose ng mga pisikal na pagbabanta sa aparato sa pamamagitan ng labis na pag-load ng processor. upang ito ay mag-overheat tulad ng nakikita, hindi sapat na ironically, sa ilang mga aparato ng HP Spectre na nakaharap sa kahinaan ng Spectre 3.0 Meltdown.

Upang maunawaan ang Spectre class na virus at kung bakit hindi namin ito mahuhugasan sa lalong madaling panahon, dapat maunawaan ng isa ang kalikasan ng pamamaraan na ginagamit sa mga processor ng computer ngayon na naipaliwanag nang mabuti sa Pagtatasa ng Intel ng Mga Spekulatibong Pagpapatupad ng Mga Channel sa Gilid Puting papel . Sa isang karera para sa pinakadakilang kapangyarihan sa pagpoproseso, maraming mga processor tulad ng Intel mismo ang nagtatrabaho ng haka-haka na pagpapatupad na inaasahan ang isang utos muna upang payagan ang seamless na pagpapatupad na hindi kailangang maghintay para sa mga naunang utos upang tumakbo bago ang susunod ay maaaring maipatupad. Upang mapabuti ang mga hula, ang mekanismo ay gumagamit ng mga paraan ng pag-cache ng channel sa gilid na nagmamasid sa system. Sa ito, maaaring magamit ang isang channel sa gilid ng pag-cache ng oras upang sukatin kung mayroon isang partikular na piraso ng impormasyon sa isang tiyak na antas ng cache. Nasusukat ito batay sa oras na kinuha upang makuha ang mga halaga habang tumatagal ang tagal ng pag-access ng memorya, mahihinuha na mas malayo ang piraso ng data na iyon. Ang pang-aabuso sa tahimik na mekanismo ng pagmamasid na ito sa mga processor ng computer ay humantong sa potensyal na tagas ng channel sa gilid ng pribadong impormasyon sa pamamagitan ng paghula ng halaga nito sa parehong paraan tulad ng ginagawa upang hulaan ang mga pagpapatupad ng utos tulad ng nilayon.

Ang mga kahinaan ng klase ng Spectre ay gumagana sa isang paraan na pinagsasamantalahan ang mekanismong ito. Ang unang pagkakaiba-iba ay kung saan ang isang piraso ng malware ay nagpapadala ng isang pseudo na code ng utos na hinihimok ang mga ispekulatibong operasyon na maganap upang ma-access ang lokasyon sa memorya na kinakailangan upang magpatuloy. Ang mga lokasyon na hindi karaniwang magagamit sa memorya ay ginawang magagamit sa malware sa pamamagitan ng bypass na ito. Sa sandaling mailagay ng umaatake ang malware sa isang lokasyon kung saan siya ay interesado sa pagkuha ng impormasyon, ang malware ay maaaring kumilos upang maipadala ang mapag-isipan na manggagawa sa labas ng mga hangganan upang makuha ang mga operasyon habang nilalabas ang memorya ng interes sa antas ng cache. Ang pangalawang pagkakaiba-iba ng mga kahinaan sa klase ng Spectre ay gumagamit ng isang katulad na diskarte maliban sa isang branched sideline na nagbibigay ng mga halaga ng data sa parehong paraan sa pakikipagtulungan sa isang pangunahing pagpapatakbo ng haka-haka.

Tulad ng naiintindihan mo na ngayon, halos wala kang magagawa upang malutas ang isyung ito dahil ang mga nakakahamak na artista ay nakahanap ng mga paraan upang malubog ang kanilang mga ngipin sa pinakadulo ng tela na natagpuan ang batayan ng mga Intel (at iba pang kabilang ang IRM) na mga processor ng computer . Ang nag-iisang pagkilos na maaaring gawin sa puntong ito ay ang preventative mitigating action na humihinto sa mga mapanirang artista mula sa manatili sa system at samantalahin ang pangunahing kahinaan ng aparato.

Intel: ang pinaka-kilalang nakakaapekto sa processor

![[NAIayos] Gdi32full.dll Ay Nawawala ang Error](https://jf-balio.pt/img/how-tos/86/gdi32full-dll-is-missing-error.png)