Universal Media Server. CordCutting

Ang isang out-of-band na XML External Entity Processing Vulnerability ay natagpuan ng Chris Moberly sa XML parsing engine ng bersyon ng Universal Media Server na 7.1.0. Ang kahinaan, inilaan ang nakareserba na label CVE-2018-13416 , nakakaapekto sa pagpapaandar ng Simple Service Discovery Protocol (SSDP) at Universal Plug and Play (UPnP) na pagpapaandar ng serbisyo.

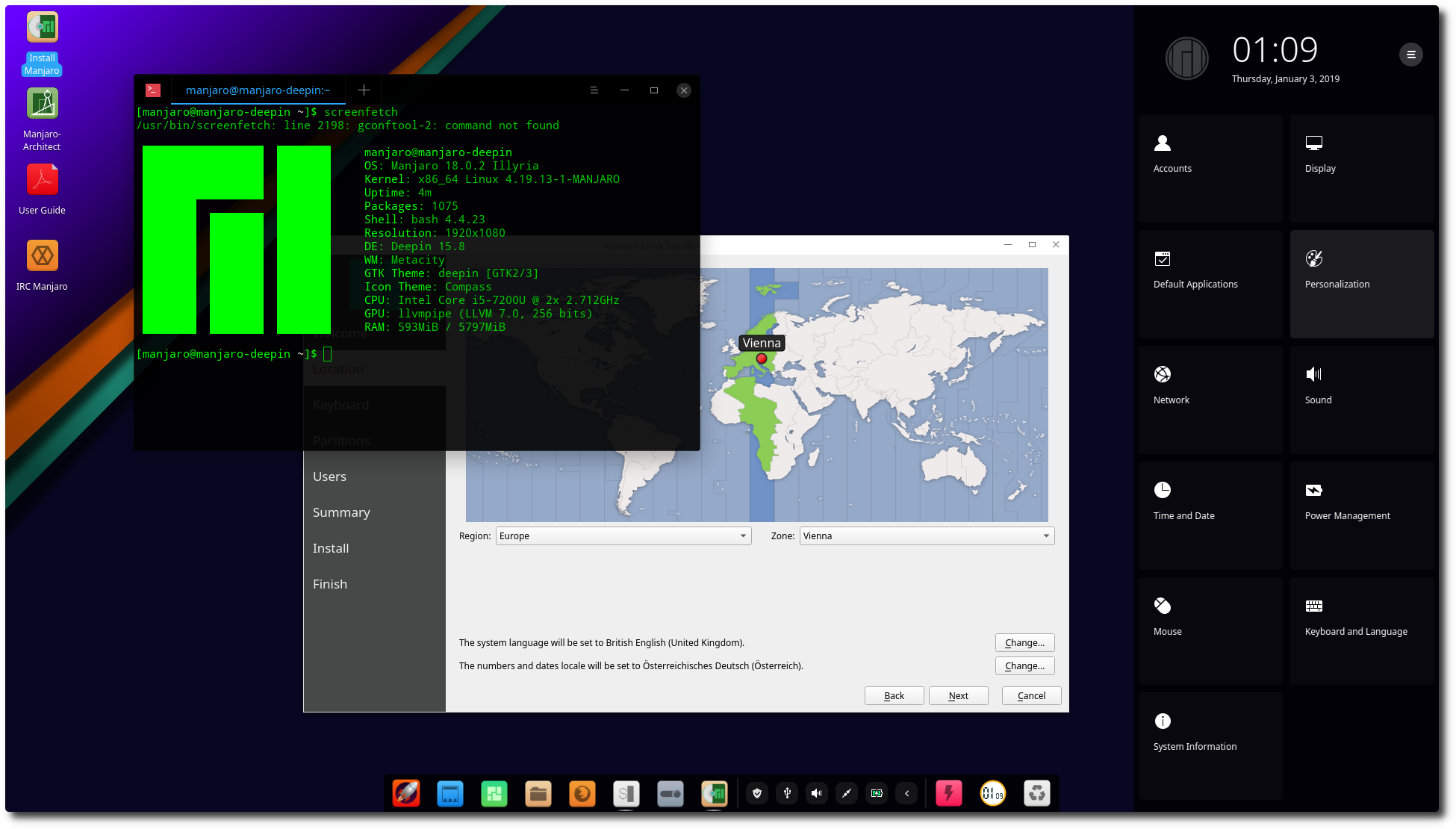

Ang Universal Media Server ay isang libreng serbisyo na nagpapasa ng audio, video, at koleksyon ng imahe sa mga aparatong may kakayahang DLNA. Gumagana ito nang maayos sa Sony PlayStations 3 at 4, Microsoft's Xbox 360 at One, at iba't ibang uri ng smartphone, matalinong telebisyon, matalinong pagpapakita, at matalinong multimedia player.

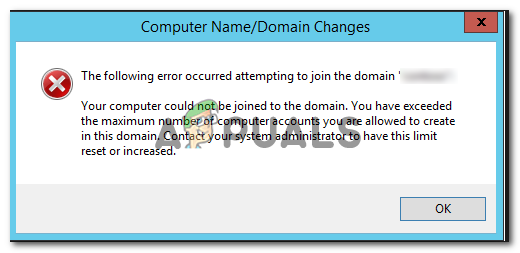

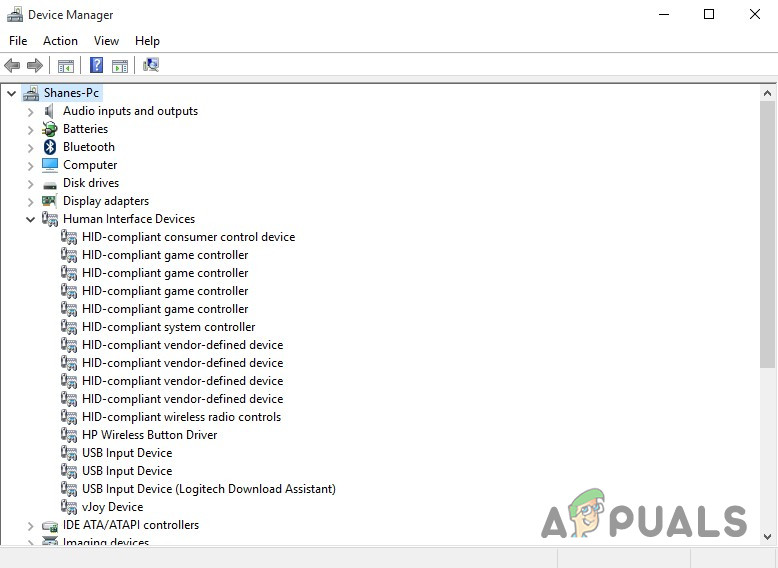

Pinapayagan ng kahinaan ang isang hindi napatunayan na umaatake sa parehong LAN upang ma-access ang mga file sa system na may parehong mga pahintulot tulad ng awtorisadong gumagamit na nagpapatakbo ng serbisyo ng Universal Media Server. Nagagamit din ng umaatake ang mga koneksyon sa Server Message Block (SMB) upang manipulahin ang NetNTLM security protocol sa paglantad ng impormasyon na maaaring mai-convert sa isang malinaw na teksto. Madali itong magagamit upang magnakaw ng mga password at iba pang mga kredensyal mula sa gumagamit. Gamit ang parehong mekanismo, ang magsasalakay ay maaaring magpatupad ng mga utos sa mga aparatong Windows mula sa malayo sa pamamagitan ng hamon o pagtugon sa NetNTLM security protocol.

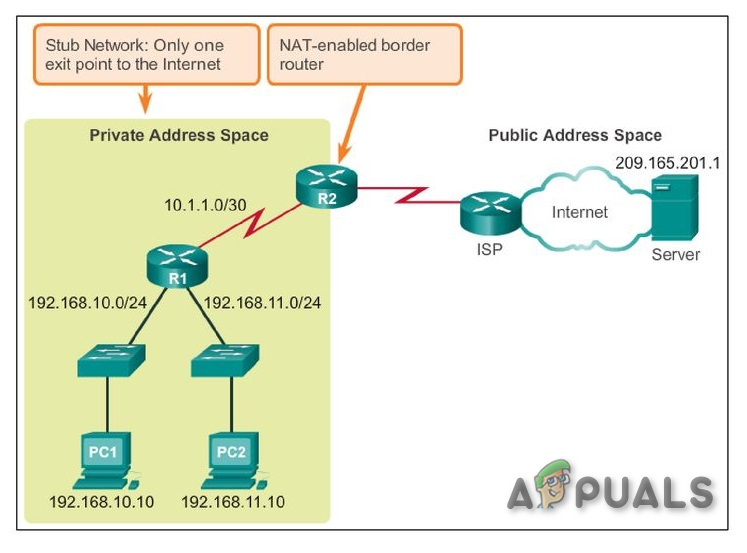

Nagpadala ang serbisyo ng SSDP ng isang multicast ng UDP sa 239.255.255.250 sa port 1900 para sa pagtuklas at pagpapares ng mga UPnP device. Kapag naitatag ang koneksyon na ito, nagpapadala ang aparato ng isang lokasyon para sa isang XML file ng Descriptor ng Device na naglalaman ng maraming impormasyon tungkol sa nakabahaging aparato. Pagkatapos ay gumagamit ang UMS ng impormasyon mula sa XML file na ito sa HTTP upang maitaguyod ang koneksyon. Ang kahinaan dito ay pasulong kapag ang mga umaatake ay lumikha ng kanilang sariling mga XML file sa inilaan na lokasyon, na pinapayagan silang manipulahin ang pag-uugali ng UMS at mga komunikasyon tungkol dito Tulad ng pag-parse ng UMS ng naka-deploy na XML file, ina-access nito ang SMB sa variable na $ smbServer, na pinapayagan ang isang magsasalakay na gamitin ang channel na ito upang hamunin o tumugon sa NetNTLM security protocol na nais.

Ang peligro na idinudulot ng kahinaan na ito ay ang kompromiso ng sensitibong impormasyon sa pinakamaliit at remote na pagpapatupad ng command sa pinakamataas na antas ng pagsasamantala. Natagpuan na nakakaapekto sa bersyon 7.1.0 ng Universal Media Server sa mga aparatong Windows 10. Pinaghihinalaan din na ang mga naunang bersyon ng UMS ay mahina laban sa parehong isyu ngunit ang bersyon 7.1.0 lamang ang nasubok para dito hanggang ngayon.

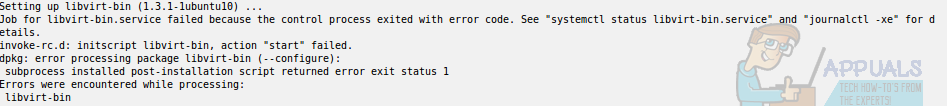

Ang pinaka-pangunahing pagsasamantala sa kahinaan na ito ay nangangailangan na ang mang-atake ay itakda ang XML file upang mabasa ang sumusunod. Binibigyan nito ang pag-access ng magsasalakay sa NetNTLM security protocol, pinapayagan ang pag-ilid ng kilusan sa pamamagitan ng network batay sa isang solong nakompromisong account.

& xxe; & xxe-url; 1 0Kung sinasamantala ng umaatake ang kahinaan sa pamamagitan ng pagpapatupad ng kasamaan-ssdp tool mula sa isang host at naglulunsad ng isang netcat listener o Impacket sa parehong aparato, magagawang manipulahin ng umaatake ang mga komunikasyon ng SMB ng aparato at kumuha ng data, mga password, at impormasyon sa malinaw na teksto. Maaari ding makuha ng isang umaatake ang buong impormasyon ng solong linya mula sa mga file mula sa computer ng biktima nang malayuan sa pamamagitan ng pagtatakda ng file ng XML ng Descriptor ng Device upang mabasa ang sumusunod:

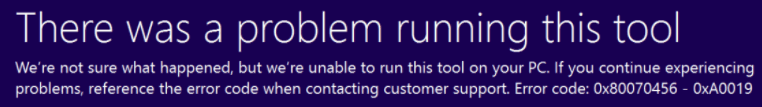

& ipadala;Sinenyasan nito ang system na bumalik upang mangolekta ng isa pang file ng data.dtd na maaaring itakda ng magsasalakay upang mabasa:

% lahat;Sa pamamagitan ng pagmamanipula ng dalawang file na ito, maaaring makuha ng umaatake ang solong impormasyon sa linya mula sa mga file sa computer ng biktima dahil naitakda ng umaatake ang utos na tumingin sa isang tukoy na lugar.

Ipinaalam sa UMS ang kahinaan na ito sa loob ng ilang oras ng pagtuklas at sinabi ng kumpanya na nagtatrabaho sila sa isang patch upang malutas ang isyu sa seguridad.