SSH Tunneling napakahusay para sa mga administrator ng network o kahit na mga gumagamit ng bahay na nag-aalala tungkol sa seguridad. Kung ang isang koneksyon ay hindi naka-encrypt, kung gayon ang impormasyong naipadala ay karaniwang magiging sa pamamagitan ng payak na teksto na maaaring maharang / basahin ang paglalantad ng iyong network sa isang peligro ng pag-hack.

Napakahalaga na alagaan ang aspeto ng seguridad lalo na kapag gumagamit ka ng isang pampublikong network tulad ng sa Paliparan, Mga Tindahan ng Kape atbp. SOBRANG MATAKING PELIGRONG!

Upang matuto nang higit pa tungkol sa mga bagay sa seguridad, tingnan ang Backtrack na kung saan ay isang pamamahagi ng linux at maaaring tumakbo sa VM - ay pinagsama kasama ng maraming mga tool na naka-pack sa loob - Hindi ko pangalanan ang mga tool, hinayaan ko kang mag-explore. Ang layunin ng patnubay na ito ay hindi upang itaguyod ito ngunit upang ipagtanggol ito. Sa isip, kung hindi ka techie, pinakamainam na bumili ng isang VPN Gumagamit ako ng sarili kong nilikha sa isang halimbawa ng Amazon EC3, na may isang solong pag-click na konektado ako sa isang ligtas na network sa pamamagitan ng VPN.

Ngunit kung hindi ka kasama dito, maaari kang lumikha ng isang SSH Tunnel. Para sa mga ito, kailangan mo ng isang linux server na maaaring ma-access nang malayuan. Ang server na ito ay naka-encrypt ng data, at kikilos bilang tagapamagitan para sa paghahatid ng impormasyon sa pamamagitan ng pagpasa nito sa internet. Madaling mai-install ang SSH, suriin ang gabay na ito http://www.cyberciti.biz/faq/ubuntu-linux-openssh-server–installation-and-configuration/

Maaari mo ring i-config ang isang proxy sa iyong server ngunit para dito kakailanganin mo ang pusit na kung saan ay simple at may mga tonelada ng mga gabay na magagamit. Maaaring mai-download ang PuTTy mula sa http://www.chiark.greenend.org.uk/~sgtatham/putty/

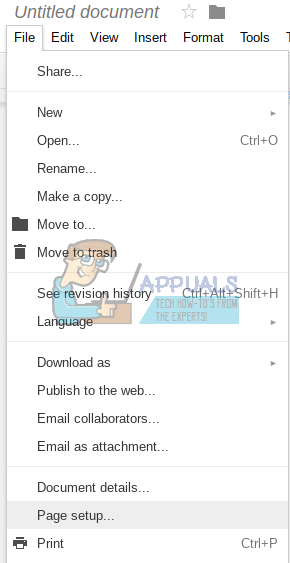

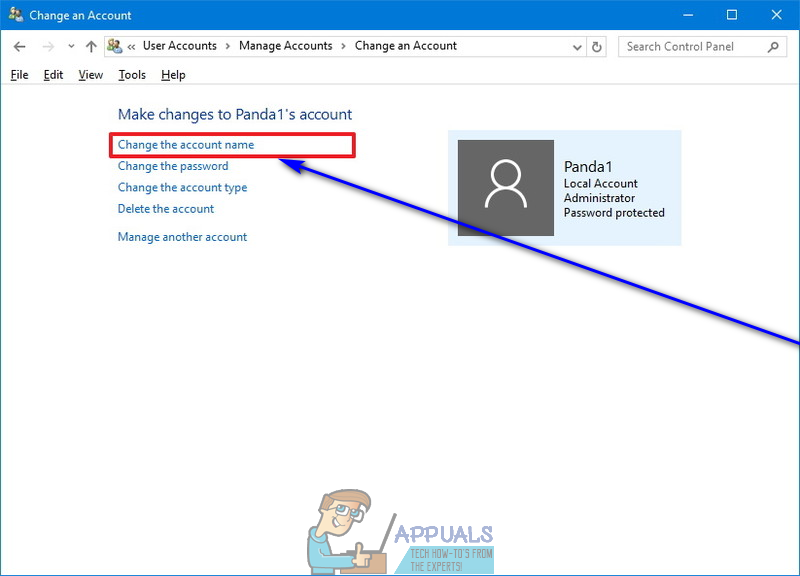

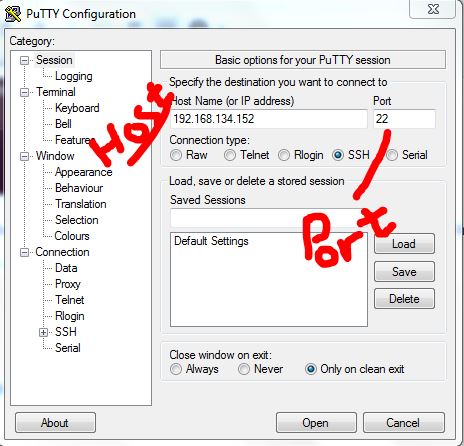

Idagdag sa IP (o hostname ng iyong server) at i-save ito sa isang pangalan. Kung hindi mo ito nai-save, kaka-type mo ito sa bawat oras na nais mong kumonekta.

Mula sa kaliwang pane, i-click ang CONNECTION at SSH at TUNNELS, pagkatapos ay piliin ang Dynamic at itakda ang source port sa 7070 at pindutin ang ADD. Piliin ang Lokal, Source Port 8080 (o iyong port) o kung ano man ang port at ang patutunguhan 127.0.0.1:port at i-click ang idagdag muli.

I-click ang Session sa kaliwang pane (itaas) at i-save ang setup na ito. Kapag napunta ka sa server, dadalhin ka sa window ng terminal.

Ngayon kapag binuksan mo ito nakakakuha ka ng isang window ng terminal. Kung hindi mo nais na gamitin ito sa lahat mayroong isang pagpipilian na 'huwag magsimula ng isang dapat o utos sa lahat' sa ilalim ng SSH sa menu.

Habang ito ay tumatakbo maaari mong patakbuhin ang anumang application na gumagana sa isang proxy. Kung pinapayagan nito ang Socks 5 o 4 na proxy pagkatapos ay ituro ito sa 127.0.0.1 sa port 7070 at lalabas na ito ngayon at lalabas ang data mula sa iyong linux server. Kung sinusuportahan lamang nito ang HTTP proxy pagkatapos ay gumamit ng 127.0.0.1 port 8080.

Ang trapikong ipinadala sa sistemang ito ay hindi maaaring makuha mula sa himpapawid (sniffed) ng mga hacker dahil naka-encrypt ito.

Mga tag SSH Tunneling 2 minuto basahin