Internet Explorer

Isang depekto sa seguridad sa loob ng pagtanda ngunit aktibong ginagamit pa rin ang Internet Explorer, ang 'default' na web browser para sa operating system ng Microsoft Windows, ay kasalukuyang aktibong pinagsamantalahan ng mga umaatake at nakakahamak na mga manunulat ng code . Bagaman alam ng lubos ng Microsoft ang Zero-Day Exploit sa IE, kasalukuyang nagpalabas ang kumpanya ng isang emergency security advisory. Ang Microsoft ay maglalabas pa o mag-deploy ng isang pag-update ng emergency security patch upang matugunan ang kahinaan sa seguridad sa Internet Explorer.

Ang isang 0-Araw na Pagsamantala sa loob ng Internet Explorer ay iniulat na pinagsamantalahan ng mga umaatake 'sa ligaw'. Sa madaling salita, ang isang bagong natuklasang kapintasan sa IE ay aktibong ginagamit upang malayuan na magpatupad ng nakakahamak o di-makatwirang code. Nag-isyu ang Microsoft ng isang payo sa seguridad na nagbabala sa milyun-milyong mga gumagamit ng Windows OS tungkol sa bagong zero-day na kahinaan sa web browser ng Internet Explorer ngunit magpapalabas pa rin ng isang patch upang mai-plug ang hinggil sa lusot ng seguridad.

Kakulangan sa Kaligtasan sa Internet Explorer, Na-rate ang 'Katamtaman' Na Aktibong Pinagsamantalahan Sa Ligaw:

Ang bagong natuklasan at iniulat na pinagsamantalahan na kahinaan sa seguridad sa Internet Explorer ay opisyal na na-tag bilang CVE-2020-0674 . Ang 0-Day Exploit ay na-rate na 'Katamtaman'. Ang lusot ng seguridad ay mahalagang isang isyu sa pagpapatupad ng malayuang code na umiiral sa paraan ng paghawak ng engine ng scripting ng mga bagay sa memorya ng Internet Explorer. Nag-trigger ang bug sa pamamagitan ng library ng JScript.dll.

#darkhotel # 0day #exploit

CVE-2020-0674

Patnubay ng Microsoft sa Kakayahang Mabulok sa Memorya ng Scripting Engine

Ang isang kahinaan sa pagpapatupad ng malayuang code ay umiiral sa paraan ng paghawak ng scripting engine ng mga bagay sa memorya sa Internet Explorer. https://t.co/1mbqh1IMDz

- blackorbird (@blackorbird) Enero 18, 2020

Sa pamamagitan ng matagumpay na pagsasamantala sa bug, ang isang remote attacker ay maaaring magpatupad ng di-makatwirang code sa mga naka-target na computer. Maaaring kontrolin ng mga umaatake ang mga biktima sa pamamagitan lamang ng pagkumbinsi sa kanila sa pagbubukas ng isang malisyosong ginawa ng web page sa mahina na browser ng Microsoft. Sa madaling salita, ang mga umaatake ay maaaring mag-deploy ng isang pag-atake ng phishing at linlangin ang mga gumagamit ng Windows OS gamit ang IE sa pag-click sa mga weblink na hahantong sa mga nabiktimang isang may bahid na website na may tali sa malware. Kapansin-pansin, ang kahinaan ay hindi maaaring magbigay ng mga pribilehiyong pang-administratibo, maliban kung ang gumagamit mismo ay naka-log bilang isang Administrator, ipinahiwatig ang Payo sa Seguridad ng Microsoft :

'Ang kahinaan ay maaaring masira ang memorya sa isang paraan na ang isang umaatake ay maaaring magpatupad ng di-makatwirang code sa konteksto ng kasalukuyang gumagamit. Ang isang umaatake na matagumpay na pinagsamantalahan ang kahinaan ay maaaring makakuha ng parehong mga karapatan ng gumagamit tulad ng kasalukuyang gumagamit. Kung ang kasalukuyang gumagamit ay naka-log sa mga karapatan ng administratibong gumagamit, ang isang umaatake na matagumpay na pinagsamantalahan ang kahinaan ay maaaring makontrol ang isang apektadong system. Ang isang magsasalakay ay maaaring mag-install ng mga programa; tingnan, baguhin, o tanggalin ang data; o lumikha ng mga bagong account na may ganap na mga karapatan ng gumagamit. '

Alam ng Microsoft Ang IE Zero-Day na Pagsamantala sa Kahinaan sa Kaligtasan At Nagtatrabaho Sa Isang Pag-ayos:

Ito ay tungkol sa tandaan na halos lahat ng mga bersyon at pagkakaiba-iba ng Internet Explorer ay mahina laban sa 0-Day Exploit. Ang apektadong platform sa pagba-browse sa web ay may kasamang Internet Explorer 9, Internet Explorer 10, at Internet Explorer 11. Anumang mga bersyon ng IE na ito ay maaaring tumakbo sa lahat ng mga bersyon ng Windows 10, Windows 8.1, Windows 7.

Biyernes na, dumating ang katapusan ng linggo… at #Microsoft nagbabala ng isang Internet Explorer zero day na pagsasamantala ... https://t.co/1bkNhKIDYt #Ang rehistro

- Security News Bot (@SecurityNewsbot) Enero 18, 2020

Kahit na ang Microsoft ay may t binura ang libreng suporta sa Windows 7 , ang kumpanya pa rin pagsuporta sa pagtanda at lipas na IE web browser. Naiulat na sinabi ng Microsoft na may kamalayan ito sa 'limitadong naka-target na pag-atake' sa ligaw at nagtatrabaho sa isang pag-aayos. Gayunpaman, ang patch ay hindi pa handa. Sa madaling salita, milyon-milyong mga gumagamit ng Windows OS na nagtatrabaho sa IE, ay patuloy na mananatiling mahina.

Simple Ngunit Pansamantalang Mga Pakikipag-ayos Upang mapangalagaan Laban sa Zero-Day na Paggamit sa IE:

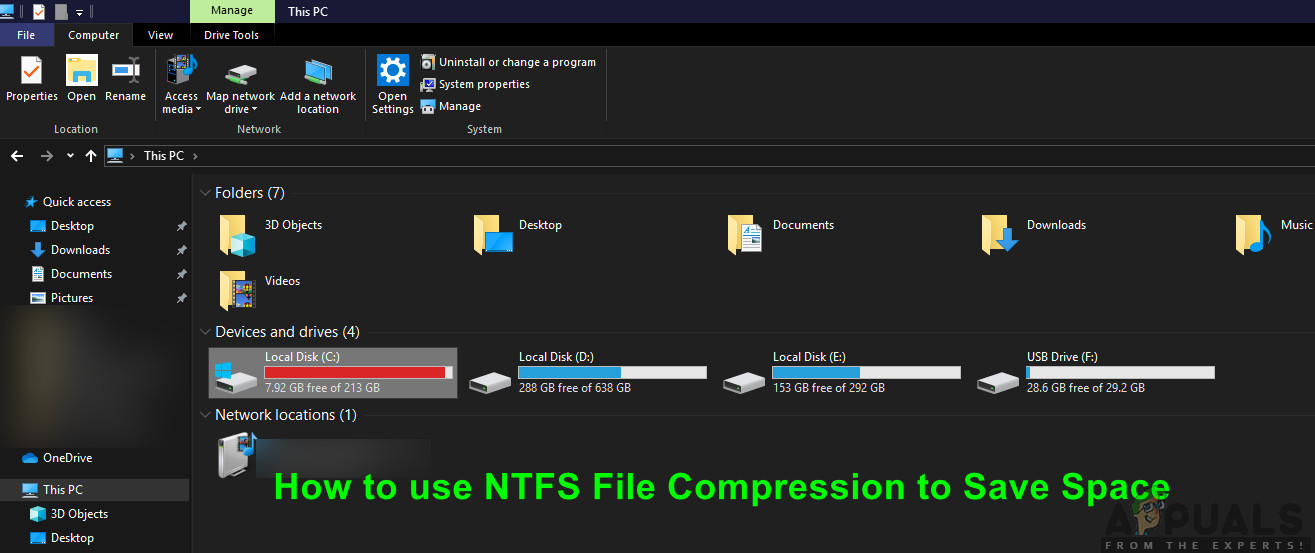

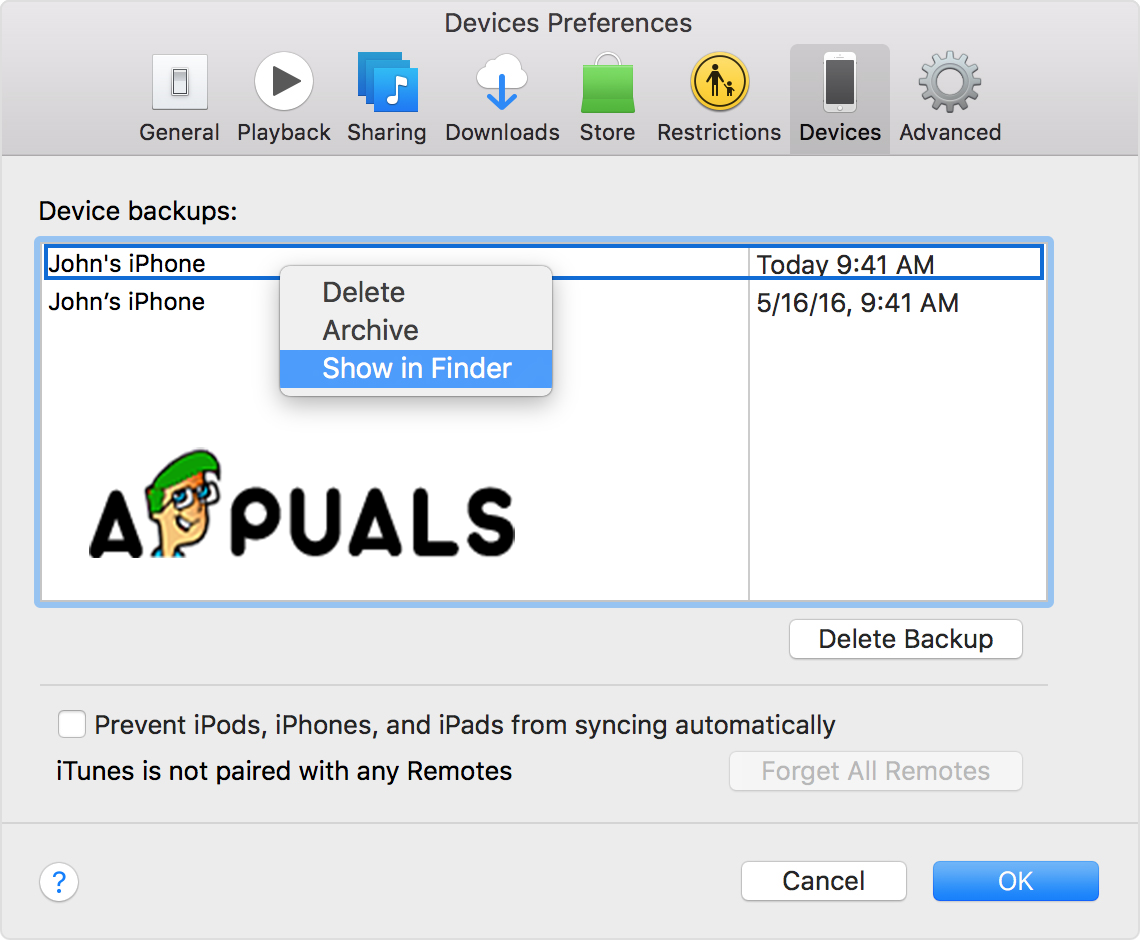

Ang simple at magagamit na solusyon upang maprotektahan laban sa bagong 0-Day Exploit sa IE ay umaasa sa pagpigil sa paglo-load ng JScript.dll library. Sa madaling salita, dapat pigilan ng mga gumagamit ng IE ang library mula sa paglo-load sa memorya upang manu-manong harangan ang pagsasamantala sa kahinaan na ito .

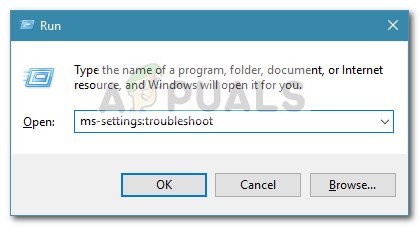

Tulad ng 0-Day Exploit sa IE ay aktibong pinagsamantalahan, ang mga gumagamit ng Windows OS na nagtatrabaho sa IE ay dapat sundin ang mga tagubilin. Upang paghigpitan ang pag-access sa JScript.dll, dapat magpatakbo ang mga gumagamit ng mga sumusunod na utos sa iyong Windows system na may mga pribilehiyo ng administrator, iniulat TheHackerNews .

Para sa 32-bit system:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P lahat: N

Para sa mga 64-bit na system:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P lahat: N

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P lahat: N

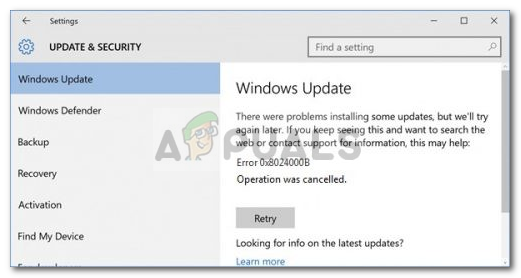

Kinumpirma ng Microsoft na ilalagay nito ang patch sa lalong madaling panahon. Ang mga gumagamit na nagpapatakbo ng mga nabanggit na utos ay maaaring makaranas ng ilang mga website na kumikilos nang hindi wasto o hindi pag-load. Kapag ang patch ay magagamit, siguro sa pamamagitan ng Windows Update, maaaring i-undo ng mga gumagamit ang mga pagbabago sa pamamagitan ng pagpapatakbo ng mga sumusunod na utos:

Para sa 32-bit system:

cacls% windir% system32 jscript.dll / E / R lahat

Mga tag Internet ExplorerPara sa mga 64-bit na system:

cacls% windir% system32 jscript.dll / E / R lahat

cacls% windir% syswow64 jscript.dll / E / R lahat