Paglalarawan ng Cybersecurity

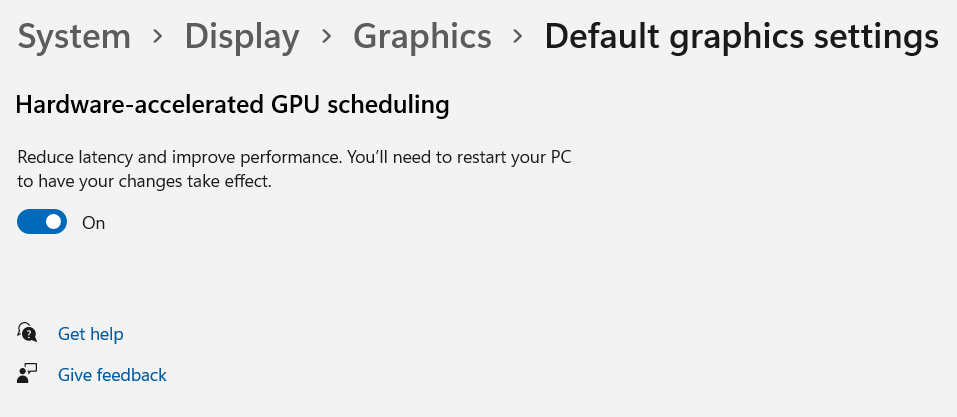

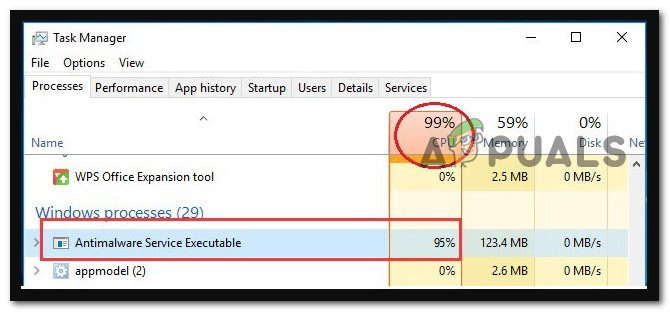

Naglabas ang Microsoft ng isang mahalagang pag-update sa Windows 10 Operating System (OS) noong isang araw. Gayunpaman, kahit na ang pag-update na ito ay walang patch upang maprotektahan laban sa isang kawili-wili, simple ngunit lubos na malakas na kapintasan sa seguridad. Ang kahinaan ay mayroon sa advanced na Iskedyul ng Gawain ng Windows 10. Kapag pinagsamantalahan, ang Task scheduler ay maaaring magbigay ng kumpletong mga pribilehiyong pang-administratibo sa nagsasamantala.

Ang isang hacker na dumadaan sa online na alyas na 'SandboxEscaper', ay nag-post ng bug. Tila, ang pagsasamantala ay may malubhang implikasyon sa seguridad sa Windows 10. Nakatutuwa, pinili ng hacker na i-post ang zero-day na pagsasamantala sa GitHub, isang lalagyan ng mga tool ng software at development code na nakuha ng Microsoft kamakailan. Inilabas pa ng hacker ang Proof-of-Concept (PoC) na exploit code para sa zero-day na kahinaan na nakakaapekto sa operating system ng Windows 10.

Ang pagsasamantala ay nabibilang sa ilalim ng kategorya na zero-day lalo na dahil hindi pa kinikilala ng Microsoft ang pareho. Kapag ang gumagawa ng Windows 10 ay tumatagal ng pagkakilala, dapat itong mag-alok ng isang patch na mai-plug ang lusot na umiiral sa loob ng Task scheduler.

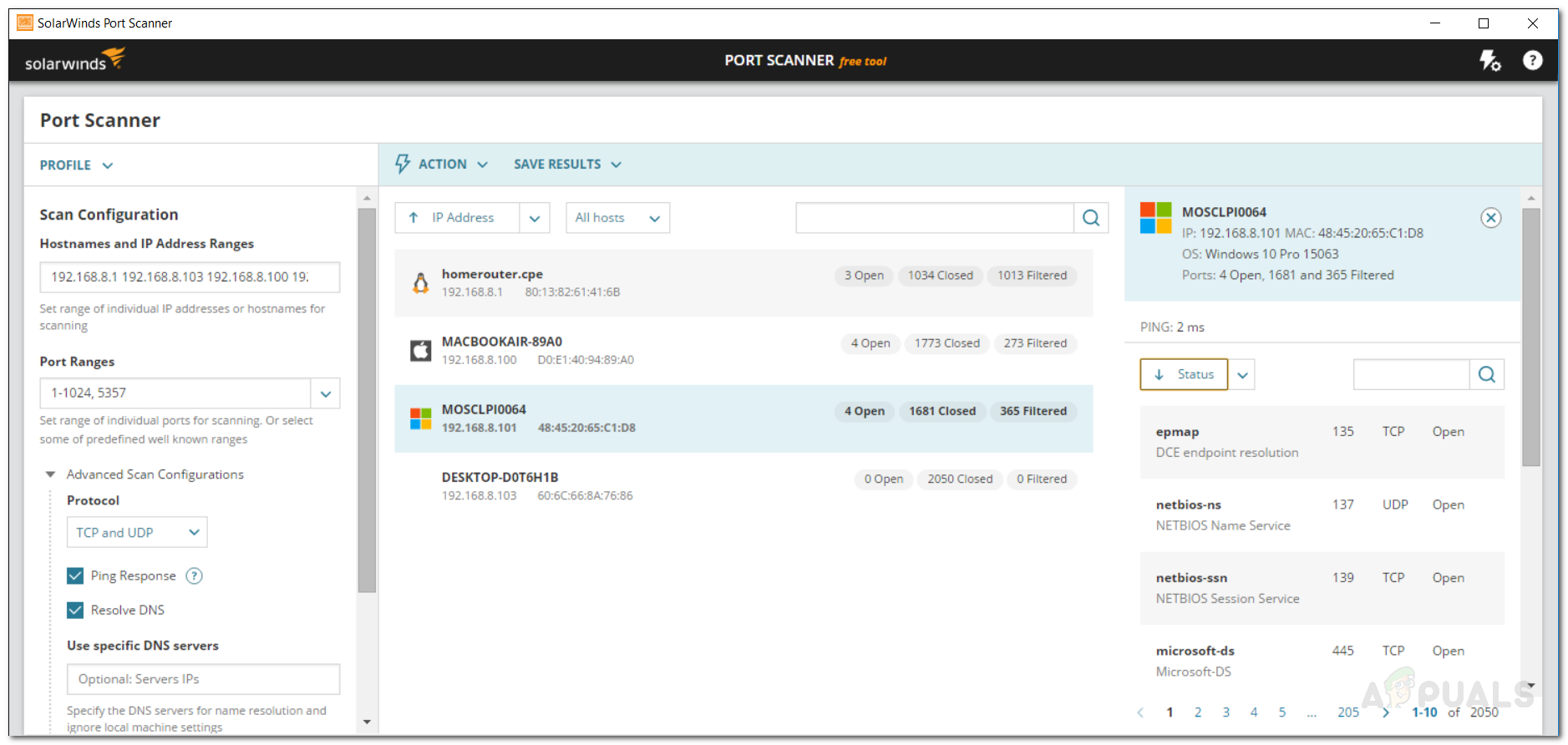

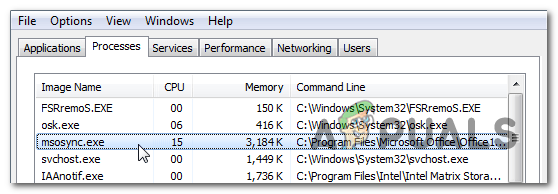

Ang Task scheduler ay isa sa mga pangunahing sangkap ng Windows OS na mayroon nang mga araw ng Windows 95. Patuloy na napabuti ang Microsoft sa utility na mahalagang pinapayagan ang mga gumagamit ng OS na iiskedyul ang paglunsad ng mga programa o script sa isang paunang natukoy na oras o pagkatapos ng tinukoy na agwat ng oras . Ang pagsasamantala na nai-post sa GitHub ay gumagamit ng 'SchRpcRegisterTask', isang pamamaraan sa Task scheduler upang irehistro ang mga gawain sa server.

Para sa mga kadahilanang hindi pa alam, ang programa ay hindi suriing para sa mga pahintulot nang masinsinang dapat. Samakatuwid, maaari itong magamit upang magtakda ng isang di-makatwirang pahintulot ng DACL (Discretionary Access Control List). Ang isang program na nakasulat na may nakakahamak na hangarin o kahit na isang umaatake na may mga pribilehiyong mas mababang antas ay maaaring magpatakbo ng isang hindi maayos na .job file upang makakuha ng mga pribilehiyo ng ‘SYSTEM. Mahalaga, ito ay isang kaso ng hindi napili o hindi pinahihintulutang isyu ng pagdaragdag ng pribilehiyo na maaaring potensyal na payagan ang isang lokal na umaatake o malware na makakuha at magpatakbo ng code na may mga pribilehiyo ng sistemang pang-administratibo sa mga naka-target na makina. Sa paglaon, ang mga naturang pag-atake ay magbibigay sa mananalakay ng buong mga pribilehiyong pang-administratibo ng naka-target na makina ng Windows 10.

Sinasabi ng isang gumagamit ng Twitter na napatunayan ang zero-day na pagsasamantala at nakumpirma na gumagana ito sa Windows 10 x86 system na na-patch sa pinakabagong pag-update ng Mayo 2019. Bukod dito, idinagdag ng gumagamit ang kahinaan na maaaring mapagsamantalahan ng 100 porsyento ng oras nang madali.

Maaari kong kumpirmahing gumagana ito bilang-ay sa isang ganap na na-patch (Mayo 2019) na Windows 10 x86 system. Ang isang file na dati ay nasa ilalim ng buong kontrol ng SYSTEM at TrustedInstaller lamang ay nasa ilalim ng ganap na kontrol ng isang limitadong gumagamit ng Windows.

Mabilis na gumagana, at 100% ng oras sa aking pagsubok. pic.twitter.com/5C73UzRqQk

- Will Dormann (@wdormann) Mayo 21, 2019

Kung hindi ito patungkol sa sapat, ipinahiwatig din ng hacker na mayroon siyang 4 pang hindi naipahiwatig na mga zero-day bug sa Windows, tatlo sa mga ito ay humahantong sa pagtaas ng lokal na pribilehiyo at ang pang-apat ay pinapayagan ang mga magsasalakay na i-bypass ang seguridad ng sandbox. Hindi na kailangang idagdag, hindi pa kinikilala ng Microsoft ang pagsasamantala at mag-isyu ng isang patch. Mahalagang nangangahulugan ito na ang mga gumagamit ng Windows 10 ay kailangang maghintay para sa isang pag-aayos ng seguridad para sa partikular na kahinaan.

Mga tag Windows